Magnet Response: Tutorial básico de uso da ferramenta.

Introdução

O Magnet Response, uma solução gratuita e de fácil utilização, permite coletar e preservar rapidamente dados de endpoints locais, evitando potenciais modificações ou perdas. Com um perfil de coleta pré-definido, você pode direcionar um conjunto abrangente de arquivos e dados relevantes para investigações de resposta a incidentes, incluindo a Memória RAM. Esta pesquisa focou em descrever o Maltego e basicamente demonstrar o uso da ferramenta.

Projetada para ser portátil (funcionando a partir de uma unidade USB), fácil de usar e rápida, a ferramenta requer um mínimo de treinamento para operação, enquanto direciona um conjunto abrangente de arquivos e dados relevantes para investigações de DFIR.

Desenvolvida para o público não técnico, o Magnet Response é fácil de configurar. Em ambientes de trabalho híbridos, onde pode não haver uma equipe de resposta a incidentes por perto para coletar dados de endpoints físicos, basta um clique para que um usuário não técnico inicie uma coleta e preserve evidências críticas relacionadas à resposta a incidentes, em minutos.

Segundo a Magnet Forensics, empresa desenvolvedora do Magnet Response, esta ferramenta é capaz de capturar os dados da memória RAM, arquivo pagefile.sys, dados voláteis, arquivos críticos do sistema, processos em execução, arquivos diversos, arquivos ligados a ransomware.

Neste artigo utilizou-se a versão Magnet RESPONSE v1.70 [April 28, 2023 para o sistema operacional Windows, disponível para download no endereço https://www.magnetforensics.com/blog/getting-started-with-magnet-response .

Atenção! Este artigo é estritamente educacional e a invasão de dispositivo informático é crime, tipificado na Lei nº LEI Nº 12.737 de 30 de novembro de 2012.

Para que posso usar o Magnet Response?

Esta ferramenta coleta e preserva evidências, focando em casos de Resposta a Incidentes (DFIR) e nos dados relevantes para essas investigações. Ela foi desenvolvida para ser portátil (executando a partir de uma unidade USB), simples de usar e rápida, exigindo pouco treinamento para operá-la, ao mesmo tempo em que direciona um conjunto abrangente de arquivos e dados relevantes para investigações de DFIR.

Para garantir segurança e estabilidade, é recomendável realizar os testes em um ambiente controlado utilizando sistemas de máquinas virtuais.

A AFD – Academia de Forense Digital, o maior ecossistema de Forense Digital da América Latina, oferece treinamentos de excelência, desde o nível aprendiz até o nível especialista.

O tema deste artigo pode ser encontrado nos seguintes treinamentos da AFD:

- DFIR Starter (Treinamento Gratuito) – Nível: 1. Aprendiz

- Fundamentos de Forense Digital – Nível: 2. Junior

- Resposta a Incidentes – Nível: 3. Pleno

- Autopsy Forensics – Zero ao Avançado – Nível: 4. Sênior

- Forense em Memória – Nível: 5. Especialista

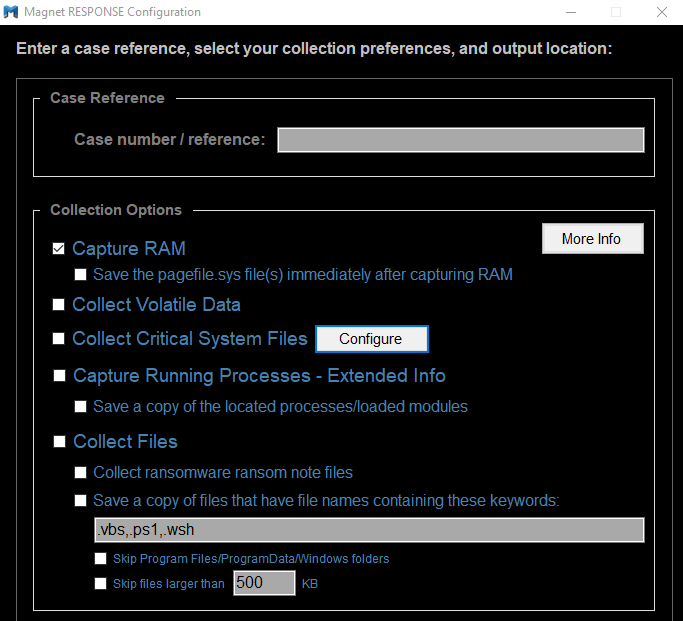

Esta ferramenta permite as seguintes capturas:

- “Capture RAM” – Se o usuário habilitar esta opção, o sistema salvará a captura da memória RAM separadamente como um arquivo .dmp (despejo de falha da Microsoft) ou .BIN (despejo bruto), dependendo da ferramenta de captura de memória utilizada. O Magnet RESPONSE usa por padrão o MAGNET DumpIt para adquirir memória física, mas, se isso não for concluído com sucesso, a ferramenta executará automaticamente o MAGNET RAM Capture como medida de contingência.

- “Capture pagefile.sys” – Captura o arquivo pagefile.sys imediatamente após a captura da RAM (se habilitada).

- “Collect Volatile Data” – Salva os seguintes itens, em arquivos de texto individuais para permitir uma revisão rápida:

- Network connections

- Running processes (basic list)

- Logged-on users

- Scheduled tasks

- IP config info

- Firewall info

- Wi-Fi info

- Windows services

- Local users accounts

- Windows version details

- “Collect Critical System Files” – Coleta os seguintes arquivos/locais:

- Master File Table ($MFT)

- Registry Hives

- DAT files

- dat files

- Recent Link files

- Amcache data

- Jumplist files

- PowerShell history

- SRUM data

- Scheduled Tasks

- Windows Timeline data

- Windows Event Logs

- Prefetch files

- Firewall Logs

- TeamViewer Logs

- AnyDesk Logs

- LogMeIn Logs

- Recycle Bin

- Chrome Browser History

- Edge Browser History

- Firefox Browser History

- A opção ‘Capture Running Processes – Extended Info‘ coleta mais dados sobre os processos em execução (e módulos carregados na memória), salvando valores de hash e metadados dos arquivos identificados, os quais podem ser utilizados para permitir pesquisas/enriquecimento pós-coleta em outra ferramenta. Se esta opção não for selecionada, mas ‘Collect Volatile Data’ estiver marcada, ainda será capturada uma lista mais básica de processos em execução.

- “Save a copy of located processes/loaded modules” – Sub-opção: Salvar uma cópia dos processos localizados/módulos carregados – Se esta opção estiver marcada junto com a opção “Capture Running Processes – Extended Info”, o programa salvará cópias dos processos em execução/módulos carregados localizados no arquivo .zip de saída para análise em outro sistema.

- “Collect Files Options” – Esta seção inclui vários itens que podem ser úteis em diferentes tipos de investigações, tais como:

- “Collect ransomware ransom note files” – Esta opção tenta localizar e salvar arquivos de notas de resgate de ransomwarecom base em nomes de arquivos/palavras-chave conhecidas por serem usadas por ransomware.

- A opção “Save a copy of files containing these Keywords” tenta localizar e salvar cópias de arquivos com base em palavras-chave especificadas pelo usuário ou extensões de arquivo. Por padrão, buscará as extensões de arquivo de script mostradas, as quais são comumente usadas por malware. No entanto, se um arquivo chamado “collectkeywords.txt” estiver presente na mesma pasta que o executável do RESPONSE, ele carregará o conteúdo e usará as palavras-chave para coletar arquivos. Como acontece com as listas de palavras-chave em outros produtos da Magnet Forensics, é necessário inserir as palavras-chave uma por linha no arquivo collectkeywords.txt.

- Duas sub-opções adicionais estão disponíveis e podem ser habilitadas para otimizar a busca:

- A primeira é direcionar o RESPONSE para ignorar as pastas Program Files/ProgramData/Windows, “Skip the Program Files/ProgramData/Windows folders”, reduzindo assim o número de arquivos coletados.

- A segunda opção, “Skip files larger than…”, permite que os usuários especifiquem um limite de tamanho de arquivo, o que ajuda a manter uma velocidade de coleta super-rápida ao ignorar arquivos grandes, como vídeos.

- O Magnet Response permite ainda duas opções Auto Coleta. Essas opções podem ser úteis se você fornecer a ferramenta a um usuário não técnico para simplesmente capturar os dados e trazê-los de volta para você para processamento e análise:

- Opção 1 – Captura Completa – Renomeie o executável com o texto “AutoCapture” (sem aspas) em qualquer lugar do nome do arquivo. Todas as opções serão ativadas e a captura será iniciada sem a necessidade de configuração pelo usuário. Os dados capturados serão salvos na pasta onde o executável foi lançado.

- Opção 2 – Captura Mínima – Renomeie o executável com o texto “AutoCaptureMinimal” (sem aspas) em qualquer lugar do nome do arquivo. Apenas as opções “Dados Voláteis” e “Arquivos do Sistema Críticos” estarão ativadas (sem salvar informações estendidas para processos em execução), e a captura será iniciada automaticamente, sem requerer configuração do usuário. O programa salvará os dados capturados na pasta de onde o executável foi lançado.

A Figura 1 ilustra as opções de coleta do Magnet Response:

3. Obtenção do Magnet Response

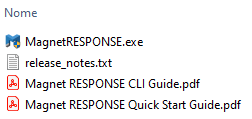

Obter o Magnet Response é simples e intuitivo, bastando extrair o conteúdo baixado para uma unidade USB (pendrive). Portanto, não é necessário instalar, mas é importante usar uma unidade USB com capacidade de armazenamento suficiente para os artefatos que deseja coletar, como capturas de memória RAM que podem ter um tamanho significativo.

Todas as informações para baixar o Magnet Response estão disponíveis na página https://www.magnetforensics.com/resources/magnet-response/, conforme ilustrado na Figura 2.

Dúvidas quanto à obtenção da ferramenta podem ser solucionadas na página de suporte da Magnet Forensics, no endereço https://www.magnetforensics.com/contact-us/ .

Após solicitar a obtenção da ferramenta, o usuário deve receber um e-mail com link para realizar o download de um arquivo executável e deve realizar a extração de seu conteúdo para uma unidade USB (pendrive).

A Figura 3 ilustra os arquivos extraídos.

4. Realizando uma captura

Este artigo demonstrará, para fins didáticos, a realização de captura de memória RAM, um processo conhecido na literatura como “dumping” de memória RAM. Mais informações sobre este assunto podem ser encontradas no blog da Academia de Forense Digital (AFD), que oferece excelentes artigos gratuitos disponíveis em https://academiadeforensedigital.com.br/blog/. Destacam-se dois excelentes artigos sobre captura de memória RAM:

- AFD Tech: Processamento do Dump de Memória com Cyber Triage

- Análise forense de memória RAM – Explorando o Volatility Workbench

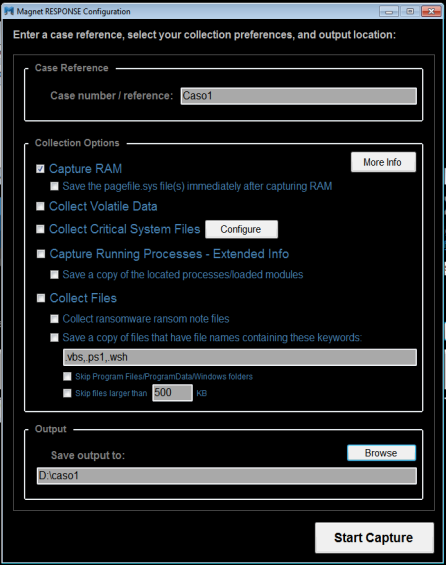

A Figura 4 ilustra a tela inicial do Magnet Response, com a opção “Capture RAM” marcada.

A partir deste momento, basta clicar no botão “Start Capture” para dar início à captura desejada, neste caso, “Capture RAM”.

Vale a pena ressaltar que o processo de captura pode demorar alguns minutos ou horas, dependendo do tamanho da memória RAM. Neste caso foi utilizado uma máquina virtual com memória RAM de 2 Gigabytes.

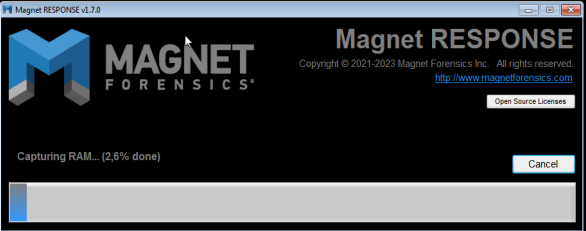

A Figura 5 ilustra a tela do processamento da captura de Memória Ram, contendo uma barra de status do processamento da captura e a informação do percentual de processamento.

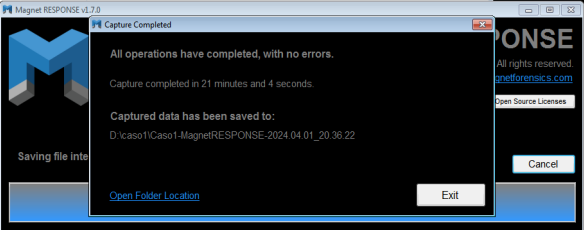

Após o término do processo de captura, a ferramenta apresenta uma mensagem informando que todas as operações de captura solicitadas foram terminadas, com ou sem erros. Informa ainda o tempo dispendido e o local onde a(s) captura(s) foi(ram) salva(s).

A Figura 6 reporta a tela de conclusão da captura de memória RAM, que neste exemplo levou cerca de 21 minutos e 4 segundos.

Acessando o resultado da captura

O sistema armazena automaticamente o resultado da captura no local de saída indicado na Figura 4, chamado de “Output”.

Para acessar o resultado da(s) captura(s) realizada(s), basta clicar na opção “Open Folder Location”, como já ilustrado na Figura 6.

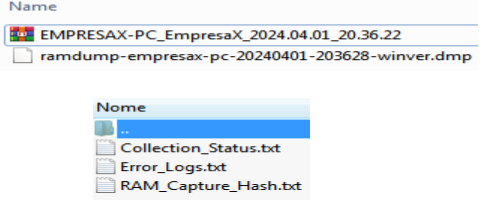

Neste exemplo, a ferramenta cria uma pasta com o nome do caso, previamente definido conforme mostrado na Figura 4 na seção “Case Reference”, onde foi atribuído o nome “Caso1”.

Acessando esta pasta, neste caso, tem-se acesso a dois arquivos. Um arquivo compactado em extensão .zip, contendo os logs de execução da captura e um arquivo .csv para indexação dos arquivos salvos. O outro arquivo é o próprio dump(despejo) da memória RAM, com extensão tipo .dmp.

A Figura 7 ilustra estes dois arquivos e os logs que estão dentro do arquivo .zip.

Após coletar os arquivos, você pode carregá-los no AXIOM ou no AXIOM Cyber, ambos produtos da Magnet Forensics, e processá-los para examinar detalhadamente os artefatos recuperados. Pode-se utilizar outros tipos de analisadores de dump de memória RAM de sua preferência.

Bibliografia

MAGNET RESPONSE. 2024. Disponível em: https://www.magnetforensics.com/blog/getting-started-with-magnet-response. Acesso em: 30 mar. 2024.

MAGNET FORENSICS. 2024. Disponível em: https://www.magnetforensics.com/blog/getting-started-with-magnet-response. Acesso em: 30 mar. 2024.

BRASIL. Lei nº 12.737, de 30 de novembro de 2012. 12.737. Brasília, 30 nov. 2012. Disponível em: https://www.planalto.gov.br/ccivil_03/_ato2011-2014/2012/lei/l12737.htm. Acesso em: 16 abr. 2023.

Sobre o autor do artigo:

Nome: André Gonçalves Gaspar (Linkedin)

Analista de Sistemas, estudante da Academia de Forense Digital.

Treinamentos que você concluiu na AFD:

-

-

-

-

- Documentoscopia e Grafoscopia;

- Fundamentos de Forense Digital;

- Perícia Judicial e Assistência Técnica Judicial;

- Transcrição Fonográfica Textualização e Análise de Conteúdo de Registro de Áudio

-

-

-