Análise forense de memória RAM – Explorando o Volatility Workbench

Introdução

A análise forense em memória RAM é importante em diversos cenários, por exemplo, quando o dispositivo se encontra ligado, onde é importante ter sempre ter cautela com a volatilidade das memórias, de acordo com a RFC 3227.

A importância da análise forense em memória RAM se dá pelo fato de que essas memórias podem guardar muitas informações importantes, como chaves de criptografia, processos em execução, entre outros.

Conheça o treinamento de fundamentos de forense digital e aprenda mais sobre a análise forense em memória RAM, clicando aqui.

Volatility Workbench

O Volatility Workbench é uma interface gráfica para o Volatility, o qual é um software para análise de memória volátil.

O principal motivo da utilização desta interface gráfica do Volatility é por conta da praticidade, a qual possibilita uma análise mais eficiente, como, por exemplo, evitando a perda de tempo digitando linhas de comando.

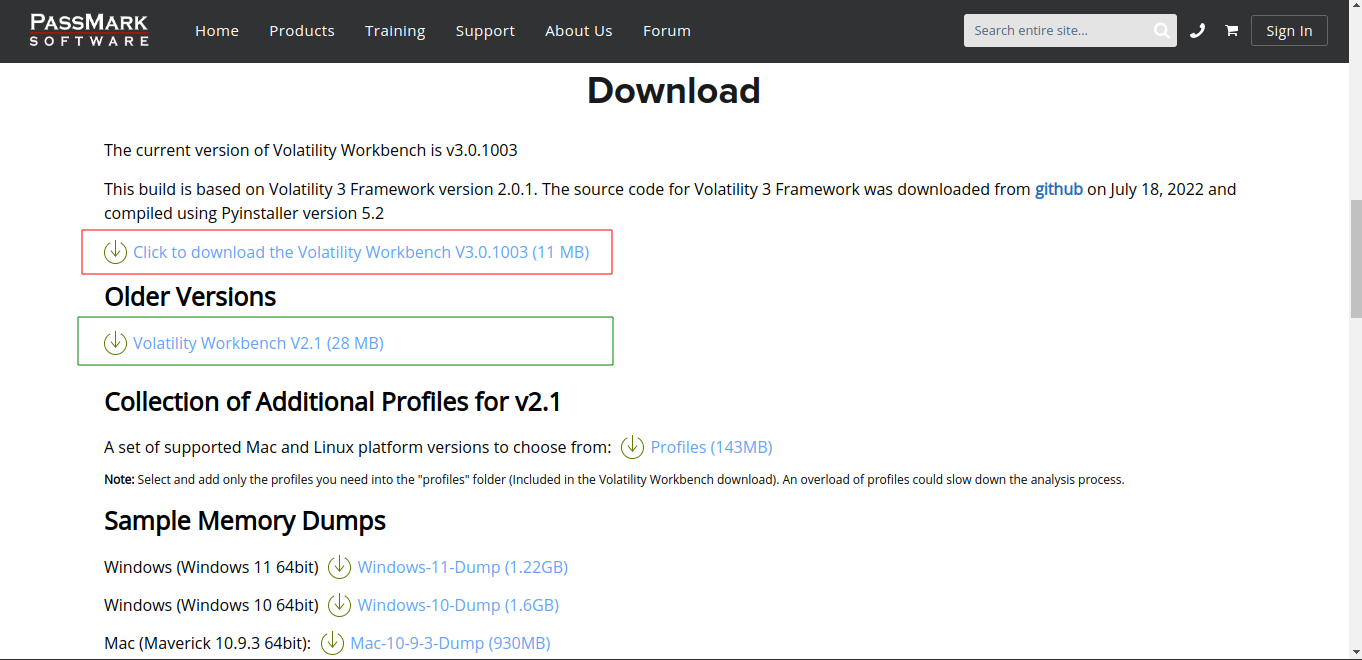

Observe que na página de download do Volatility Workbench existem duas versões, sendo a mais atual a versão do Volatility 3 e a mais antiga a versão do Volatility 2.

Neste caso, utilizaremos a versão gráfica do Volatility 3, ou seja, a versão mais atual.

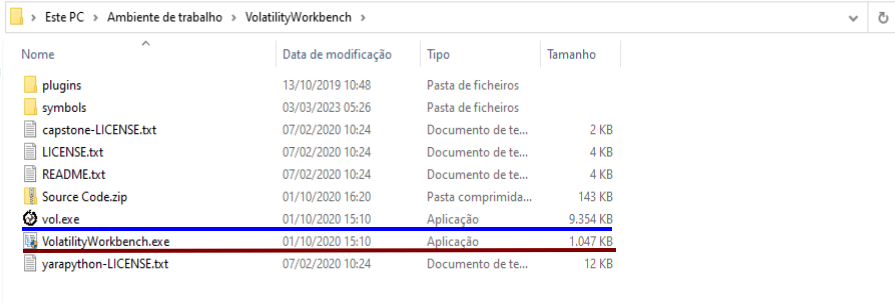

Após o download finalizar, basta extrair o contudo do arquivo .ZIP e executar o programa “VolatilityWorkbench.exe“.

Veja que na mesma pasta há o executável do Volatility.

O Volatility Workbench não requer nenhuma instalação, basta apenas executá-lo.

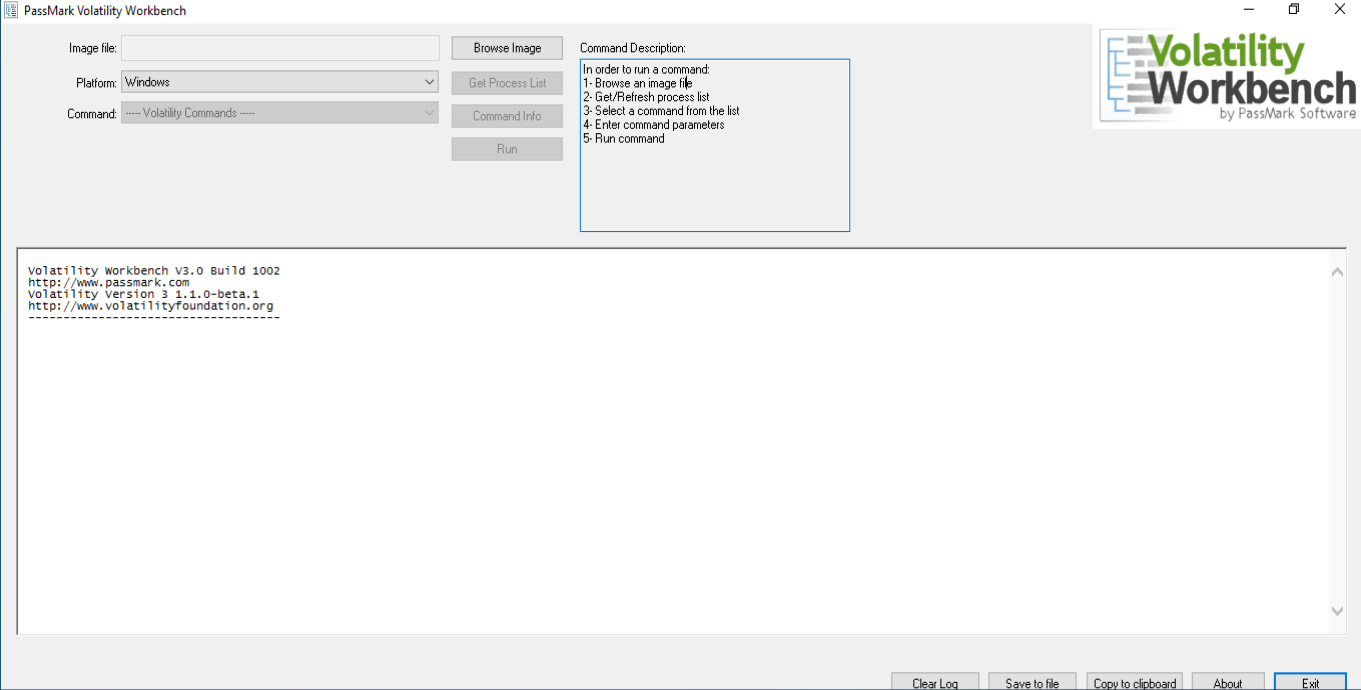

Iniciando o Volatility Workbench, abrirá a sua interface gráfica, e observe que ela não possui muitos botões, possuindo uma interface simples e intuitiva.

Lembrando que, como estamos utilizando uma interface gráfica para o Volatility 3, os comandos podem variar em relação ao Volatility 2. Caso deseje saber mais sobre as principais diferenças entre o Volatility 2 e Volatility 3, clique aqui.

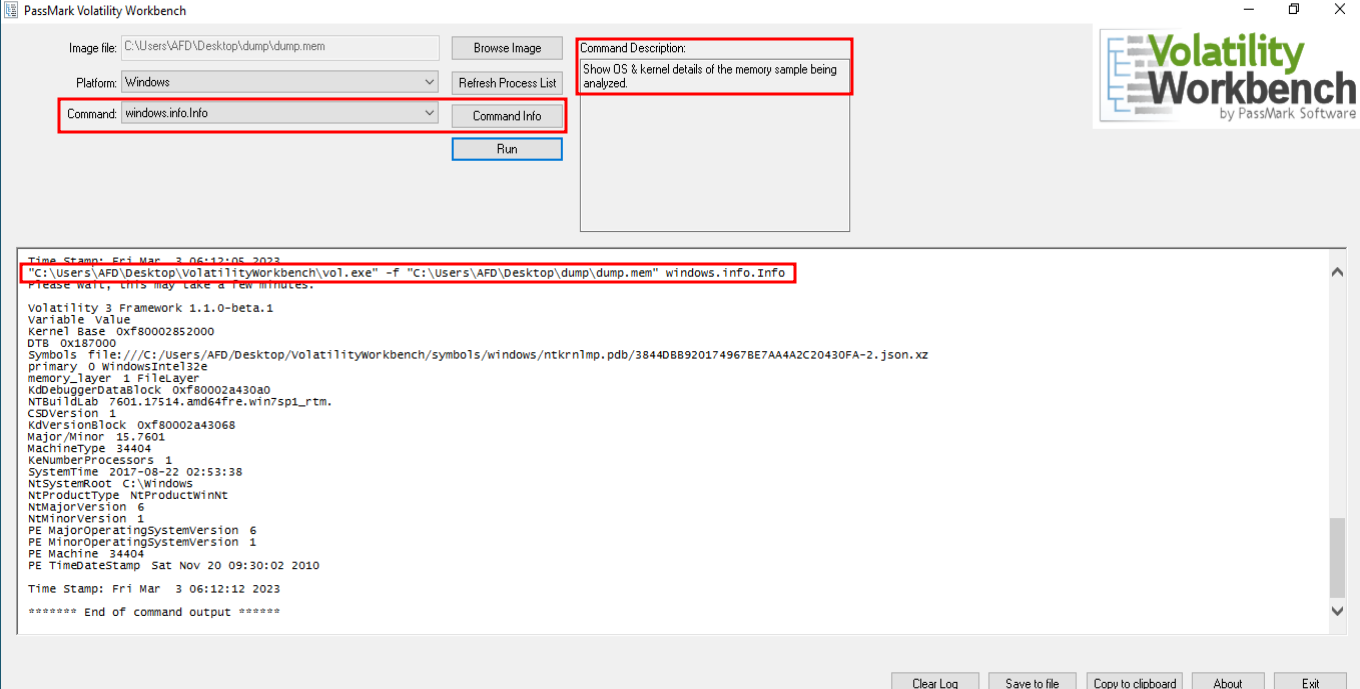

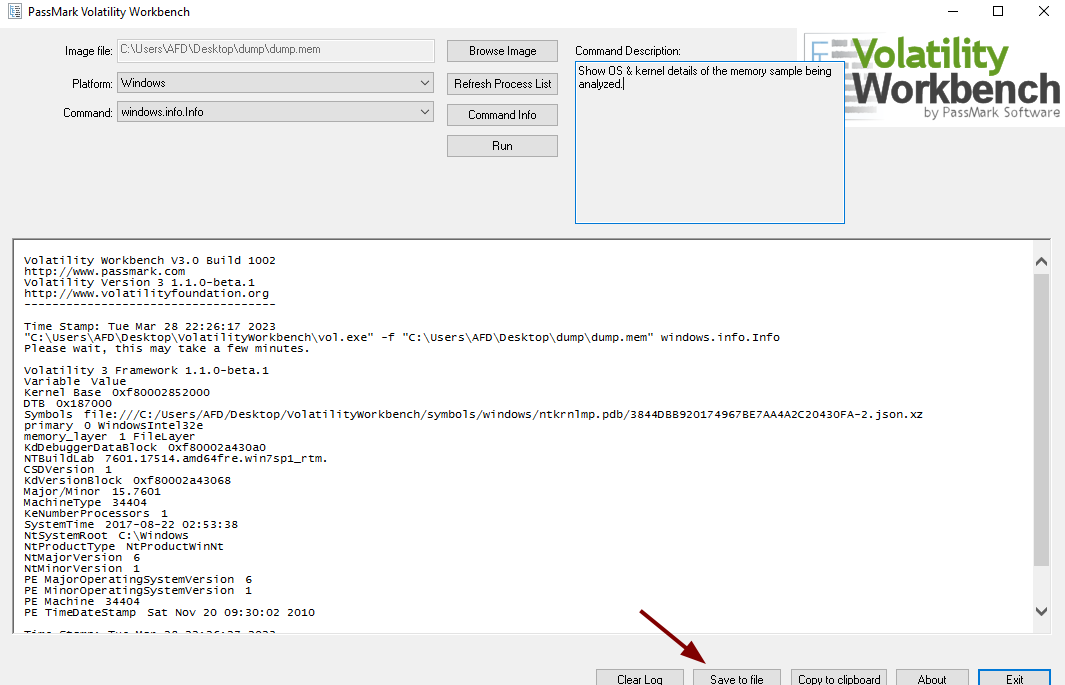

A interface do Volatility Workbench é bem intuitiva, sendo necessário apenas selecionar o dump de memória, o sistema operacional do respectivo dump de memória, por fim, o comando desejado, e, caso houver, os seus parâmetros.

Observe que há uma breve descrição a respeito do comando selecionado, bem como que no resultado da execução do comando, existe a linha de comando utilizada e o timestamp da execução do comando.

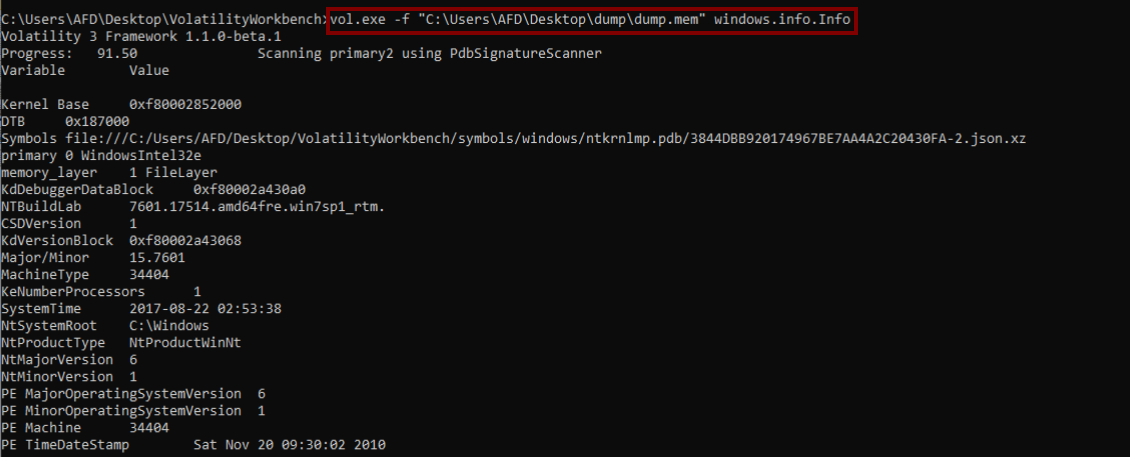

A título de exemplo, iremos utilizar o comando que é retornado pela interface gráfica no Volatility 3, na qual podemos constatar que os resultados são iguais.

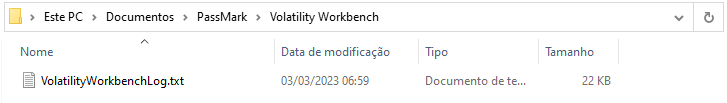

O Volatility Workbench permite ainda que os resultados sejam salvos de maneira mais eficiente, possibilitando a execução de diversos comandos, os quais podem ser salvos clicando em “Save to File“.

Por padrão, os logs serão salvos “C:\Users\<User>\Documents\PassMark\Volatility Workbench”.

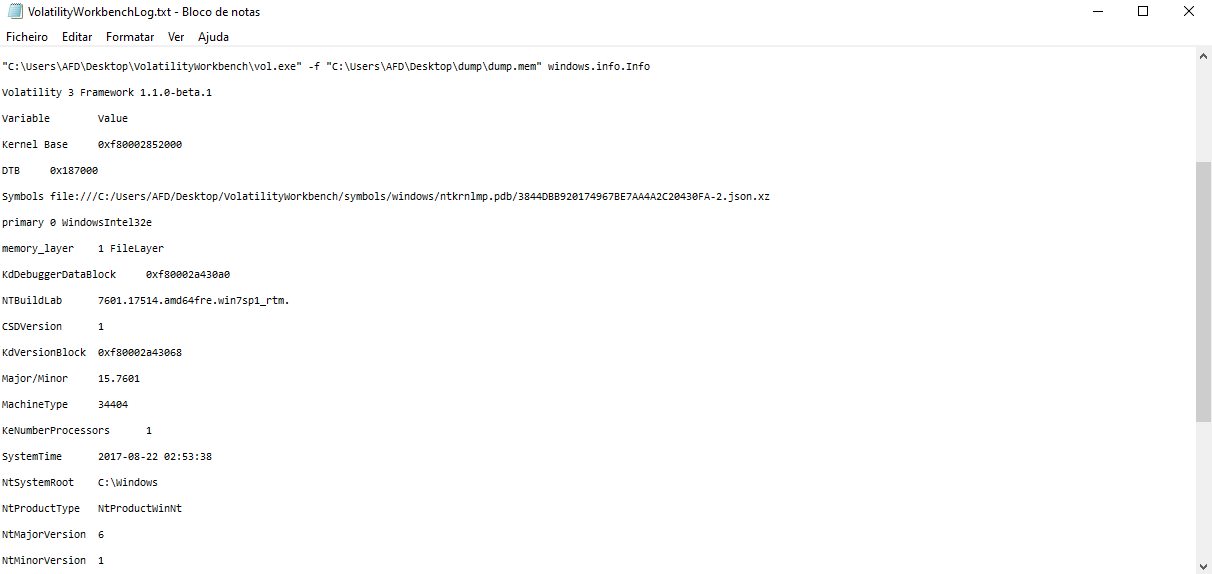

O arquivo de log do Volatility Workbench conterá todas as informações exibidas na interface gráfica, por exemplo, a versão do Volatility, o comando utilizado, os resultados, entre outros.

Em síntese temos que o Volatility Workbench é apenas uma interface gráfica para o Volatility, portanto independente da sua escolha os conceitos são iguais.

Conheça o treinamento Fundamentos de forense digital e aprenda sobre os fundamentos e conceitos da análise forense em memória ram clicando aqui.

Conclusão

A partir desta pesquisa, foi possível concluir que o Volatility Workbench é apenas uma interface gráfica para o Volatility, contudo a primeira traz alguns benefícios para o analista, principalmente, no que toca a praticidade e facilidade no seu uso, tornando as análises mais eficientes, considerando que não é necessário decorar comandos e muito menos digitar as linhas de comando.

Sobre o autor do artigo

- Nome: João Tsukahara (https://www.linkedin.com/in/joaotsukahara/)

- Sua Minibiografia: Pesquisador de forense digital e segurança da informação.

- Treinamentos concluídos na AFD:

-

- Forense em Dispositivos Móveis;

- Forense em Internet e OSINT;

- Computação Forense; e

- Fundamentos de Forense Digital.