Introdução sobre as funcionalidades do Registro do Windows e as principais informações forenses possíveis de serem obtidas através de sua análise.

Por MARCUS FÁBIO FONTENELLE DO CARMO

CURITIBA – PARANÁ (PR)

2020

SUMÁRIO

INTRODUÇÃO AO REGISTRO DO WINDOWS.

1 O REGISTRO DO WINDOWS

2 PREPARANDO O REGRIPPER E ENTENDENDO O BÁSICO

3 INFORMAÇÕES SOBRE O COMPUTADOR E O SISTEMA OPERACIONAL

4 INFORMAÇÕES SOBRE AS CONFIGURAÇÕES DE REDE

5 INFORMAÇÕES SOBRE OS USUÁRIOS DO COMPUTADOR

6 INFORMAÇÕES SOBRE OS DISPOSITIVOS CONECTADOS

7 INFORMAÇÕES SOBRE OS PROGRAMAS INSTALADOS.

8 INFORMAÇÕES SOBRE O COMPORTAMENTO DO USUÁRIO.

CONCLUSÃO

BIBLIOGRAFIA

INTRODUÇÃO

O Registro do Windows é uma fonte rica de informação, havendo livros dedicados apenas a este assunto dada a profusão de informações nele contidas. Não poderemos, neste artigo, abordar todas as particularidades e nuances inerentes a esta rica fonte de informação.

No entanto, iremos abordar seu funcionamento e quais os principais e mais comuns artefatos com valor em uma investigação digital que podem ser obtidos através de sua análise.

Então, há diversas ferramentas para se realizar a análise do Registro do Windows, mas iremos utilizar o RegRipper. Esta ferramenta foi desenvolvida por Harlan Carveyem Perl para extração e análise de informações (chaves, valores, dados) do Registro do Windows.

Assim, ela é uma ferramenta de código aberto poderosíssima, sendo inclusive utilizada por diversos frameworks para análise de evidências digitais, dentre os quais o Autopsy e o IPED.

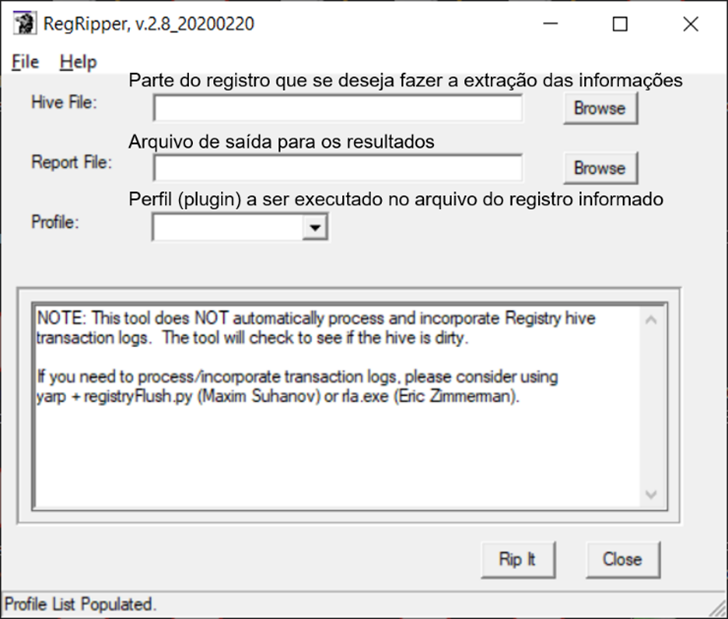

Logo, o RegRipper consiste em uma interface gráfica que permite que o analista forense selecione qual parte do registro deseja fazer a extração das informações, um arquivo de saída para os resultados e um perfil (lista de plugins) para executar no arquivo do registro informado.

Além disso, ele possui, também, uma ferramenta de linha de comando para a realização das análises que também utiliza plugins para identificar as informações do registro que se deseja obter. Mais adiante, iremos demostrar o uso do RegRipper via linha de comando por se tratar da forma mais elaborada de análise das informações.

[1] Você poderá encontrar informações sobre Harlan Carvey e seus livros fazendo uma breve busca no site da Amazon: http://abre.ai/livros-harlan-carvey

Figura 1 – Interface gráfica do RegRipper

1 O REGISTRO DO WINDOWS

Antes de começarmos nossas análises precisamos entender o que é o Registro do Windows e como ele funciona. Assim, o Registro do Windows consiste em um banco de dados hierárquico que armazena definições de configuração do sistema no qual se encontra, tais como: hardware, software, drivers, perfis de usuário, configurações do sistema, dados de licenciamento e diversas outras informações relevantes ao funcionamento de um sistema operacional Windows.

Deste modo, toda e qualquer alteração realizada no sistema será automaticamente adicionada ao Registro e, por isso, o Registro é uma importante ferramenta pericial para o levantamento de evidências.

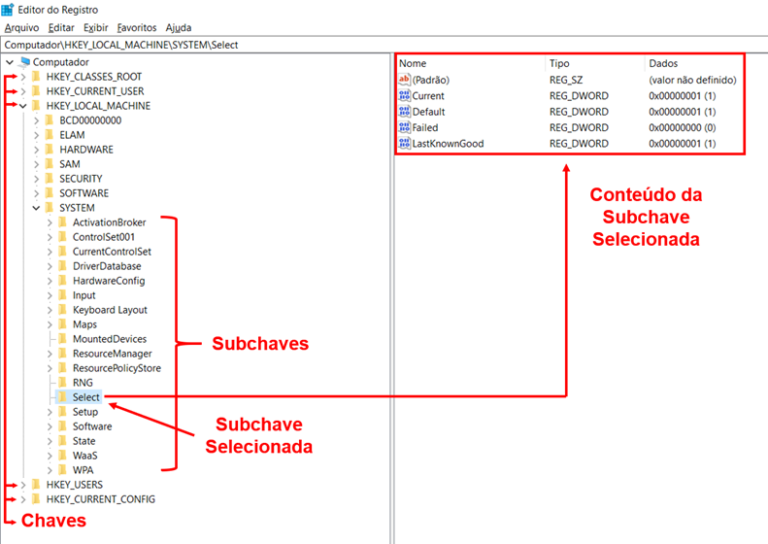

Então, os dados contidos no Registro estão estruturados em formato de árvore, uma estrutura semelhante à apresentada ao explorarmos arquivos em um sistema de arquivos. Cada nó dessa árvore é chamado de chave, equivalente aos diretórios. Uma chave pode conter outras chaves (chamadas subchaves e que são equivalentes aos subdiretórios), além de valores de dados (equivalente aos arquivos).

Assim, cada valor apresenta nome, tipo e dado. A figura 2 apresenta, de forma ilustrativa, através do aplicativo “Editor do Registro”, as partes que compõem o Registro do Windows.

Figura 2 – Registro do Windows

O Registro do Windows se divide em cinco chaves principais (chaves raiz), também conhecidas como Hives. As Hives são as chaves de primeiro nível e indicam classes de informação. Todas começam com a palavra HKEY, na qual a letra H vem de Handle[1], que aparece com o significado de um apontador, mais a palavra KEY (que significa chave em inglês), ou seja, uma Hive é um ponto de acesso a dados chaves do sistema.

Então, apresentamos, a seguir, uma breve descrição de cada Hive e as informações do sistema que elas podem armazenar.

- HKEY_CLASSES_ROOT (HKCR): guarda informações relativas à associação de arquivos aos seus respectivos softwares criadores, editores ou visualizadores, e informa ao Windows qual programa utilizar para manipular o arquivo. É uma chave que faz referência à subchave HKEY_LOCAL_MACHINE\Software\Classes.

- HKEY_CURRENT_USER (HKCU): guarda informações relativas ao perfil do usuário ativo (ex: configurações pessoais). Esta chave faz referência ao usuário corrente listado na chave HKEY_USERS.

[1] Podemos definir um handle como uma referência abstrata a um recurso usado quando um aplicativo faz referência a blocos de memória ou objetos gerenciados por outro sistema, como um banco de dados ou um sistema operacional, neste caso, informações do sistema operacional.

- HKEY_LOCAL_MACHINE (HKLM): guarda informações relativas ao hardware e software instalados no equipamento. Contém a maioria das informações de configuração dos programas instalados e do próprio sistema operacional (ex: nome do computador, versão do Windows e chave de licenciamento).

- HKEY_USERS (HKU): guarda informações relativas a todos os usuários do equipamento e suas configurações pessoais. Um usuário é identificado nesta chave através do SID (Security Identifier)[1].

- HKEY_CURRENT_CONFIG (HKCC): guarda informações relativas ao perfil de hardware do equipamento, se estiver sendo utilizado este recurso, caso contrário, esta chave conterá as informações padrão do Windows. Esta chave faz referência à subchave HKEY_LOCAL_MACHINE\System\CurrentControlSet\Hardware Profiles\Current.

Toda chave possui um ou mais valores, caracterizados pelo nome, tipo e dado (figura 2), no qual o tipo pode ser REG_BINARY, REG_DWORD ou REG_SZ, por exemplo, que armazenarão dados diretamente vinculados ao tipo de valor.

As Hives são divididas em dois tipos no tocante à persistência de dados: voláteis e não voláteis. As Hives HKLM e HKU são não voláteis, sendo a principal fonte de informações, que ficam armazenadas no disco rígido como arquivos do sistema operacional.

As demais Hives são voláteis, fazendo referência, como vimos, a informações nas demais Hives, e são criadas quando o sistema operacional é inicializado ou um usuário realiza logon, sendo gerenciadas totalmente na memória RAM.

Os sistemas operacionais Windows não armazenam o Registro em um único arquivo. O Editor de Registro (aplicativo apresentado na figura 2) mostra a estrutura lógica do Registro, mas o sistema operacional o armazena em alguns arquivos binários, bem como cópias de backup destes.

Assim, como dito anteriormente, as Hives HKLM e HKU não são voláteis, correspondendo a arquivos armazenados no disco rígido. Já as Hives HKCR e HKCC são links simbólicos para subchaves da Hive HKLM, e a Hive HKCU é um link simbólico para uma subchave de HKU. A tabela 1 apresenta os arquivos que representam as Hives ou subchaves destas e sua localização padrão.

Um link simbólico funciona como um atalho do Windows, ou seja, neste caso é um tipo especial de chave que possibilita uma ligação entre hives para melhor organização do Registro.

Então, o SID é um número de identificação exclusivo que um computador ou controlador de domínio usa dentro de sua estrutura. É uma sequência de caracteres alfanuméricos atribuídos a cada usuário em um computador Windows ou a cada usuário, grupo e computador em uma rede controlada por domínio, como o Active Directory.

Logo, no caso de um usuário, informa dados relativos ao seu tipo de acesso, por exemplo, se é administrador do sistema, a quais grupos pertence etc.

https://support.microsoft.com/pt-br/help/256986/windows-registry-information-for-advanced-users

Portanto, iremos adotar esta nomenclatura de agora em diante, pois será desta forma que você a encontrará na literatura e em referências sobre o assunto.

| Chave do Registro | Arquivos | Caminho no Sistema Operacional |

| HKLM\SAM | SAM, SAM.LOG | C:\WINDOWS\System32\config |

| HKLM\SYSTEM | SYSTEM, SYSTEM.LOG, SYSTEM.sav | C:\WINDOWS\System32\config |

| HKLM\SOFTWARE | SOFTWARE, SOFTWARE.LOG, SOFTWARE.sav | C:\WINDOWS\System32\config |

| HKLM\SECURITY | SECURITY, SECURITY.LOG | C:\WINDOWS\System32\config |

| HKU\.DEFAULT | DEFAULT, DEFAULT.LOG, DEFAULT.sav | C:\WINDOWS\System32\config |

| HKU\<SID> | NTUSER.DAT | C:\Users\<usuário> |

| HKU\<SID>_CLASSES | UsrClass.dat, UsrClass.dat.LOG | C:\Users\<usuário>\AppData\Local\Microsoft\Windows |

| HKLM\HARDWARE | Volátil | ———– |

Os arquivos sem extensão são chamados de arquivos de Hives, pois representam as informações contidas nas Hives. Os arquivos com extensão .LOG são registros de alterações na Hive.

Poderá existir, em versões mais antigas do Windows (Windows XP, Windows 2000 e Windows Server 2003), arquivos com extensão .SAV. Estes arquivos são cópias de backup das Hives realizadas após o estágio de configuração do modo texto da instalação do sistema operacional como medida de proteção contra erros que possam ocorrer se o estágio de configuração do modo gráfico falhar. A partir do Windows 7 podem haver vários arquivos com extensão .LOGX armazenados, no qual X é um número inteiro.

Dica:

Todo sistema operacional Windows possui uma chave de registro que exibe a localização de todos os arquivos de hive do sistema.

HKLM\SYSTEM\CurrentControlSet\Control\hivelist

Um link simbólico funciona como um atalho do Windows, ou seja, neste caso é um tipo especial de chave que possibilita uma ligação entre hives para melhor organização do Registro. Há outros parâmetros possíveis de serem utilizados, mas para a maioria das análises esta sintaxe

2 PREPARANDO O REGRIPPER E ENTENDENDO O BÁSICO

Há várias formas de se obter os arquivos das chaves do registro do Windows, podendo ser através de softwares forenses como o FTK Imager, Autopsy e IPED ou através da análise de memória RAM, sendo o software Volatility uma excelente opção.

No entanto, a extração dos arquivos do Registro do Windows não é nosso foco aqui, pois partimos do princípio que já estamos de posse desses arquivos. Contudo, é muito importante lembrar onde encontrar estes arquivos (vide Tabela 1).

Assim, a instalação do RegRipper é extremamente simples. Para realizá-la, devemos seguir os passos a seguir:

- Acesse https://github.com/keydet89/RegRipper2.8;

- Role um pouco a página para baixo e encontre, no canto direito, um botão verde. Clique nele e logo após em Download ZIP;

- Salve o arquivo na pasta de sua preferência;

- Descompacte o arquivo baixado. Nesse momento, você já estará com o RegRipper em seu sistema pronto para usá-lo.

O RegRipper já vem instalado por padrão em algumas distribuições Linux. Caso queira utilizá-lo no Linux ou MacOS e precise instalá-lo, verifique o link do item 1 para saber como proceder. Basicamente, os comandos que veremos a seguir são os mesmos a serem executados em qualquer plataforma.

| rip.exe -r <arquivo_do_registro> -p <plugin> |

Para analisarmos as informações do Registro, a sintaxe utilizada pelo RegRipper é bastante simples:

| Parâmetro | Descrição |

| -r | Indica o nome do arquivo do registro a ser utilizado. |

| <plugin> | Nome do plugin a ser utilizado. |

Para visualizar todos os plugins existentes, basta executar o comando “rip -l”. Caso deseje exportar os plugins para visualização em uma planilha, utilize o comando “rip -l -c > planilha.csv”.

3 INFORMAÇÕES SOBRE O COMPUTADOR E O SISTEMA OPERACIONAL

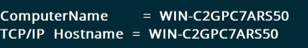

Então, para obtermos informação sobre o nome do computador, devemos utilizar o plugin “compname” (figura 3).

| Comando | Caminho no Registro |

| rip -r system -p compname | HKLM\SYSTEM\ControlSetXXX[2]\Services\Tcpip\Parameters |

Há outros parâmetros possíveis de serem utilizados, mas para a maioria das análises esta sintaxe é suficiente.

XXX corresponde a um número inteiro.

Figura 3 – Plugin compname

O plugin “winver” nos fornece informações do sistema operacional instalado (figura 4).

| Comando | Caminho no Registro |

| rip -r software -p winver | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion |

Figura 4 – Plugin winver

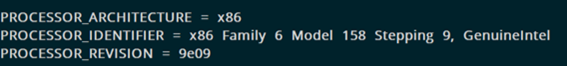

Para identificarmos a arquitetura em que o sistema operacional está sendo executado (32 bits ou 64 bits), devemos utilizar o plugin “processor_architecture” (figura 5).

| Comando | Caminho no Registro |

| rip -r system -p processor_architecture | HKLM\SYSTEM\ControlSetXXX\Control\Session Manager\Environment |

Figura 5 – Plugin processor_architecture

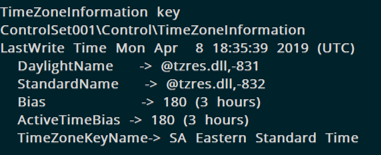

O plugin “timezone” irá nos fornecer informações sobre o fuso horário configurado no sistema (figura 6).

| Comando | Caminho no Registro |

| rip -r system -p timezone | HKLM\SYSTEM\ControlSetXXX\Control\TimeZoneInformation |

Figura 6 – Plugin timezone

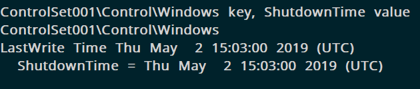

Há ainda um plugin muito importante que nos informa a hora do último desligamento do computador, o plugin “shutdown” (Figura 7). Esta informação se torna importante para fins de preservação da evidência.

| Comando | Caminho no Registro |

| rip -r system -p shutdown | HKLM\SYSTEM\ControlSetXXX\Control\Windows |

Figura 7 – Plugin shutdown

INFORMAÇÕES SOBRE AS CONFIGURAÇÕES DE REDE

Há alguns plugins interessantes que nos fornecem informações sobre as configurações de rede do computador que está sendo investigado. A seguir apresentamos estes plugins e, na sequência, explicamos as informações relevantes que serão apresentadas.

| Comando | Caminho no Registro |

| rip -r software -p networklist | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkListSubchaves:\Profiles\Nla\Cache\Intranet\Signatures\Managed\Signatures\Unmaged |

| rip -r software -p networkcards | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkCards |

| rip -r system -p nic2 | HKLM\SYSTEM\ControlSetXXX\Services\Tcpip\Parameters\Interfaces |

| rip -r system -p fw_config | HKLM\SYSTEM\ControlSet001\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfileHKLM\SYSTEM\ControlSet001\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile |

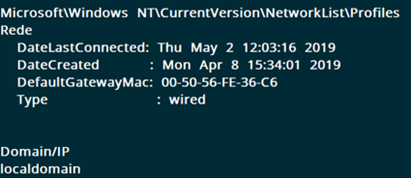

Figura 8 – Plugin networklist

Na figura 8, observamos que o plugin networlist irá nos fornecer informações sobre a última conexão de rede realizada, informando o tipo da interface que realizou a conexão (neste caso, uma interface cabeada) e o endereço físico da interface (endereço MAC).

No exemplo, localdomain é o nome da rede (domínio) na qual a interface estabeleceu conexão. Se houvesse uma interface de rede sem fio no computador, nesta seção da saída do comando iriam ser apresentadas todas as redes sem fio em que, em algum momento, o computador se conectou.

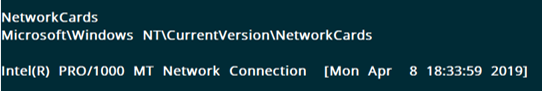

Figura 9 – Plugin networkcards

A Figura 9 nos apresenta a saída fornecida pelo plugin networkcards. Nela, podemos ver que a interface do computador sob análise é uma Intel Pro/1000. A hora apresentada seria a hora de instalação da placa no sistema.

MUITA ATENÇÃO! Alguns plugins do RegRipper irão apresentar a hora no horário UTC (fuso horário 00:00) e outros apresentarão a hora no fuso horário configurado no sistema operacional. O plugin networkcards apresenta a hora no fuso UTC, e o plugin networlist, por sua vez, nos apresenta a hora no fuso UTC -03:00 (horário oficial do Brasil). Perceba que, neste plugin, a data e hora apresentadas são 08/04/2019 – 18:33:59. No plugin networklist a data e hora em que a informação foi criada no registro é 08/04/2019 – 15:34:01. Se diminuirmos em 3 horas (UTC -03:00) a hora apresentada pelo plugin networkcards, iremos ter um horário com apenas dois segundos de diferença do horário apresentado pelo plugin networklist, o que é perfeitamente aceitável e compatível, pois as informações no registro não são armazenadas todas no mesmo instante de tempo.

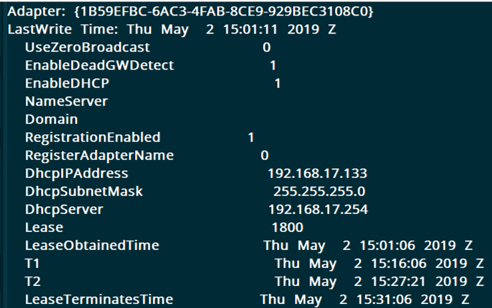

Figura 10 – Plugin nic2

O plugin nic2 irá nos apresentar as configurações das interfaces de rede disponíveis no computador sob análise, tais como endereço IP, endereço do servidor DHCP e endereço do servidor DNS, além do tempo de aluguel (leasing) do endereço IP[1].

A figura 10 apresenta, ainda, o identificador da interface de rede (informação entre chaves no item Adapter). Esta informação é muito importante, pois nem sempre os plugins realizam uma conversão automática das informações encontradas no registro, apresentando de forma literal o valor encontrado na chave.

Alguns plugins irão fazer referência a este identificador da interface, então, é sempre bom anotá-lo logo que encontrado para facilitar as análises futuras.

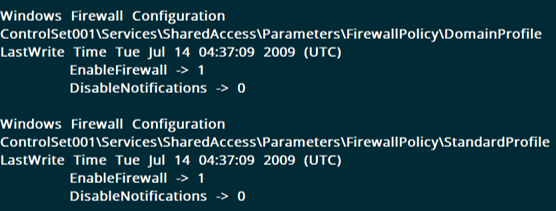

O plugin fw_config (figura 11) irá nos informar se o firewall do Windows estava habilitado ou não no computador. Esta informação poderá ser muito relevante se estamos investigando uma invasão no dispositivo, pois o firewall estar desabilitado pode ser indicativo de alguma ação maliciosa no dispositivo, já que alguns códigos maliciosos desabilitam o firewall antes de executarem suas ações para evitar ser detectados.

Alguns plugins apresentam a letra Z após informações de data e hora. Essa letra Z significa “Zulu Time”, que também é um sinônimo para GMT e UTC, todos representando o fuso horário 00:00. O fuso horário UTC indicado pela letra Z é uma referência ao fuso horário náutico equivalente (GMT), que é indicado por um Z desde 1950. Desta forma, a letra Z indica que o formato da data e hora está em UTC.

Figura 11 – Plugin fw_config

5 INFORMAÇÕES SOBRE OS USUÁRIOS DO COMPUTADOR

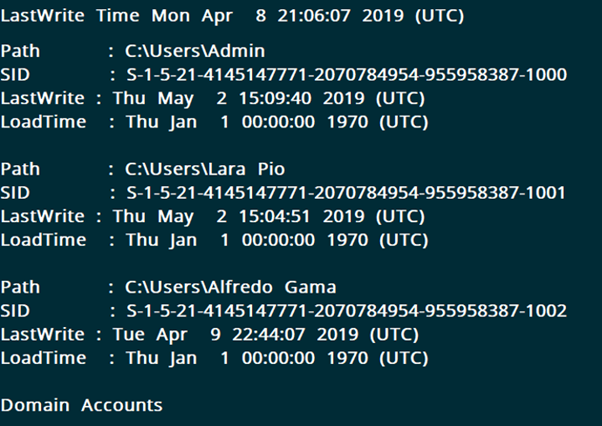

Para obtermos informações sobre os usuários cadastrados no computador devemos utilizar o plugin “profilelist” (figura 12). Através deste plugin podemos obter o SID de cada usuário e a pasta padrão utilizada por cada um deles. Caso haja contas de domínio, estas também serão exibidas.

| Comando | Caminho no Registro |

| rip -r software -p profilelist | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList |

Figura 12 – Plugin profilelist

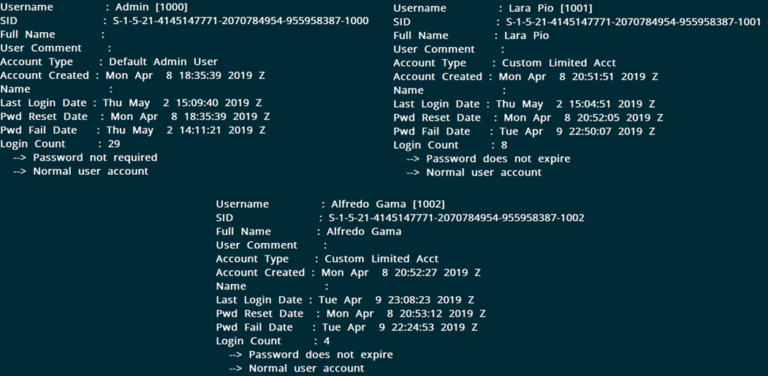

Uma outra forma de visualizarmos os usuários cadastrados no sistema é utilizando o plugin “samparse”. Este plugin traz diversas informações sobre as contas criadas no sistema, tais como a data de criação, última vez que a conta se logou no sistema, quantas vezes a conta se logou no sistema, a última vez que a senha foi alterada, etc (figura 13).

| Comando | Caminho no Registro |

| rip -r sam -p samparse | HKLM\SAM\Domains\Account\Users |

Figura 13 – Plugin samparse (Usuários)

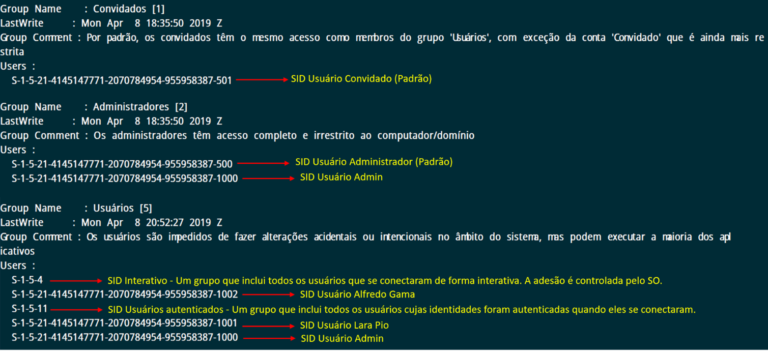

Também podemos, através deste plugin, visualizar os grupos criados no sistema e os usuários que fazem parte de cada um deles, de acordo com o SID associado a cada usuário (figura 14).

Figura 14 – Plugin samparse (grupos)

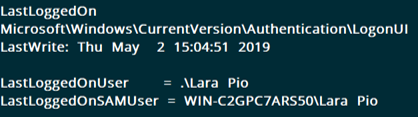

Para sabermos qual foi o último usuário a se logar no sistema e quando este logon ocorreu, devemos fazer uso do plugin “lastloggedon” (figura 15).

| Comando | Caminho no Registro |

| rip -r software -p lastloggedon | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI |

Figura 15 – Plugin lastloggedon

6 INFORMAÇÕES SOBRE OS DISPOSITIVOS CONECTADOS

Uma informação muito importante em uma investigação é a identificação dos dispositivos que foram plugados/conectados no computador em determinado momento. As informações relacionadas aos dispositivos conectados no computador, sejam dispositivos removíveis ou não removíveis, encontram-se espalhadas por diversas chaves do registro.

Dessa forma, se faz necessário o uso de diversos plugins para podermos realizar um vínculo com os dispositivos, os usuários do computador e o fato investigado. Estamos apresentando alguns plugins para que seja possível se estabelecer uma linha de raciocínio e posterior evolução nas análises/aprendizado.

Os exemplos mostrados foram gerados em ambiente virtualizado, o que pode apresentar algumas saídas um pouco “curiosas”, como um fabricante de dispositivo ser identificado como a empresa fabricante do software de virtualização utilizado nos exemplos.

Apresentamos a seguir três opções destes plugins e, na sequência, explicamos as informações relevantes que serão apresentadas.

| Comando | Caminho no Registro |

| rip -r system -p mountdev2 | HKLM\SYSTEM\MountedDevices |

| rip -r system -p usbstor | HKLM\SYSTEM\ControlSetXXX[1]\Enum\USBStor |

| rip -r software -p port_dev | HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices |

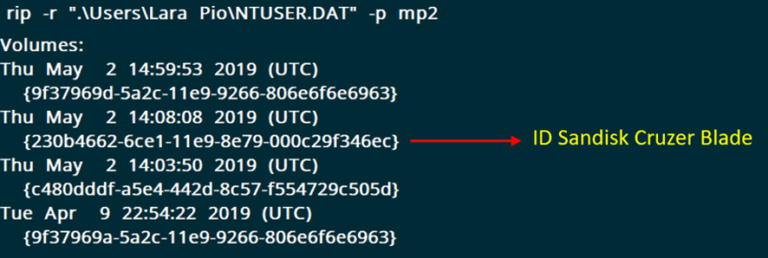

| rip -r NTUSER.dat -p mp2 | HKU\{SID}[2]\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 |

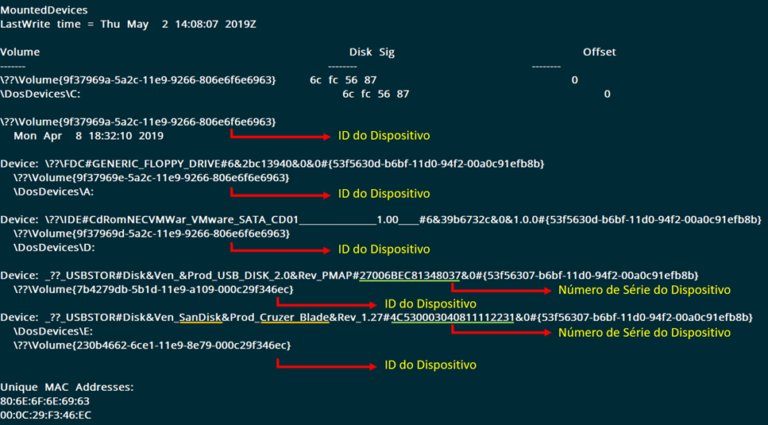

O plugin “mountdev2” (figura 16) irá apresentar os dispositivos conectados em algum momento ao computador e, quando aplicável, o endereço físico (MAC Address) destes dispositivos.

É importante notar que a informação relativa ao ID do dispositivo estará exibida entre chaves após o conjunto de caracteres “\??\Volume” (ex: \??\Volume{ID do dispositivo}).

XXX corresponde a um número inteiro.

SID do usuário.

Figura 16 – Plugin mountdev2

Podemos ainda observar, na figura 16, outras informações muito interessantes, como o número de série de dispositivos USB conectados (pendrives) e, em alguns casos, o nome do fabricante e modelo do dispositivo.

| Dica:O número de série de um dispositivo USB (pendrive) é único. Isso poderá ajudar a vincular o dispositivo ao usuário investigado. |

O plugin “usbstor” (figura 17) nos ajudará a identificar de forma mais amigável o número de série dos dispositivos e o nome dos fabricantes e modelos.

Grifado de verde são exibidos os números de série dos dispositivos e ao lado a hora em que o dispositivo foi utilizado pela última vez (desplugado). No campo InstallDate é exibido o momento em que o dispositivo foi plugado pela primeira vez no computador, o que nos fornece uma linha do tempo de utilização do dispositivo.

Grifado de laranja é mostrado o nome de forma mais amigável do fabricante e modelo do dispositivo, informação já apresentada pelo plugin mountdev2, mas de forma menos amigável. Perceba que grifado em vermelho há a informação de um dispositivo USB que fora conectado, mas que não foi possível a identificação de seu fabricante e modelo. Iremos utilizar o plugin port_dev e ver se conseguimos alguma informação adicional sobre este dispositivo.

Figura 17 – Plugin usbstor

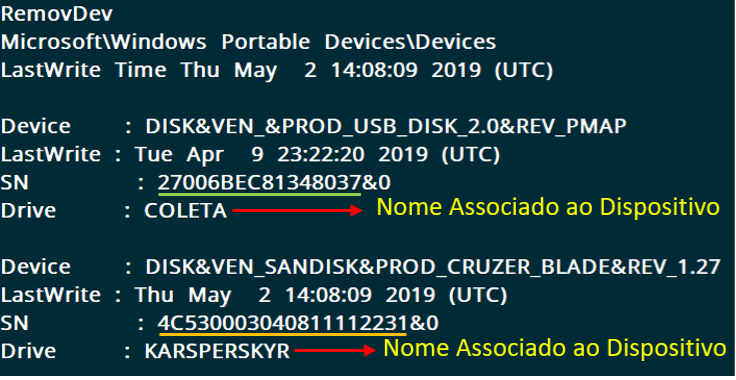

Na figura 18, apresentamos a saída do plugin “port_dev”. Podemos perceber que grifado em verde encontra-se o número de série do dispositivo que anteriormente não foi possível identificar o fabricante (talvez um fabricante chinês pouco conhecido), mas obtivemos uma informação muito interessante: o nome associado ao dispositivo pelo usuário que, neste caso, é COLETA.

Caso estejamos de posse de dispositivos USB apreendidos, podemos realizar uma comparação entre eles e identificar este dispositivo específico, bem como averiguar que o dispositivo Sandisk Cruzer Blade possui o nome KARSPERSKYR (bem sugestivo) associado a ele.

Figura 18 – Plugin port_dev

Se quisermos verificar a associação de um dispositivo com um usuário do sistema, podemos utilizar o plugin “mp2”. Veja na figura 19 que o usuário Lara Pio plugou o dispositivo Sandisk Cruzer Blade. Podemos realizar esta associação verificando a saída dos plugins mountdev2 (que nos dá o ID dos dispositivos), e se verificarmos a saída do plugin usbstor podemos constatar que o horário apresentado é compatível com o horário da última utilização do dispositivo.

INFORMAÇÕES SOBRE OS PROGRAMAS INSTALADOS

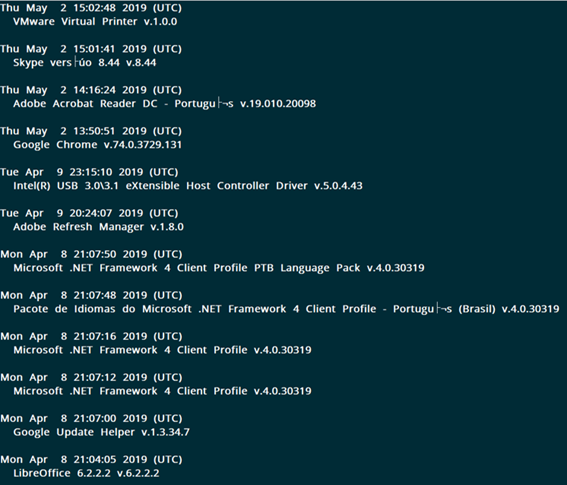

Outra informação que poderá indicar as intenções do alvo investigado são os softwares que estão instalados no computador, pois podemos localizar algum software com comportamento malicioso. Um plugin que podemos utilizar para realizar esta tarefa é o “uninstall” (figura 20), e a data apresentada é a de instalação do software.

| Comando | Caminho no Registro |

| rip -r software -p uninstall | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall |

INFORMAÇÕES SOBRE O COMPORTAMENTO DO USUÁRIO

Saber o que o usuário realizou no sistema é de fundamental importância em uma investigação. Informações sobre quais arquivos foram abertos, que sites acessou e quais programas executou ajudam a estabelecer um perfil do usuário sob investigação, de modo que, a seguir, listamos alguns plugins interessantes para se obter tais informações.

| Comando | Caminho no Registro |

| rip -r NTUSER.dat -p recentdocs | HKU\{SID}\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs |

| rip -r NTUSER.dat -p typedurls | HKU\{SID}\SOFTWARE\Microsoft\Internet\Explorer\TypedURLs |

| rip -r NTUSER.dat -p userassist | HKU\{SID}\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\UserAssist |

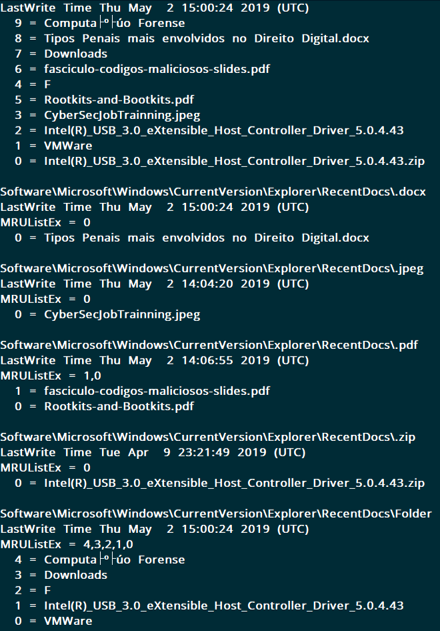

O plugin “recentdocs” (figura 21) irá mostrar os arquivos que foram recentemente acessados pelo usuário. Para as explicações desta seção iremos utilizar as informações do usuário “Lara Pio”.

Figura 21 – Plugin recentdocs

Uma coisa interessante a notar é que este plugin analisa o valor MRUListEx de cada subchave da chave de registro “HKU\{SID}\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs” e, em seguida, apresenta os arquivos na ordem na qual eles estão listados nesse valor.

Com base em como o conteúdo das chaves é apresentado, podemos afirmar que o arquivo “fascículo-codigos-maliciosos-slides.pdf” foi acessado no dia 02 de maio de 2019 (quinta-feira), aproximadamente às 14:06:55 (UTC), e o arquivo “Tipos Penais mais envolvidos no Direito Digital.docx” foi acessado no dia 02 de maio de 2019 (quinta-feira) aproximadamente às 15:00:24 (UTC).

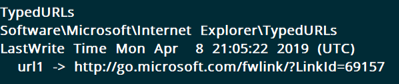

O plugin “typedurls” (figura 22) lista as URLs que foram digitadas no navegador para se realizar o acesso. Importante frisar que apenas as URLs digitadas no navegador Internet Explorer são apresentadas, pois outros navegadores, como o Chrome e Firefox, não armazenam tais informações no Registro[1].

Navegadores como o Chrome e o Firefox armazenam informações de páginas acessadas, entre outras, em arquivos que são bases de dados SQLite.

Figura 22 – Plugin typedurls

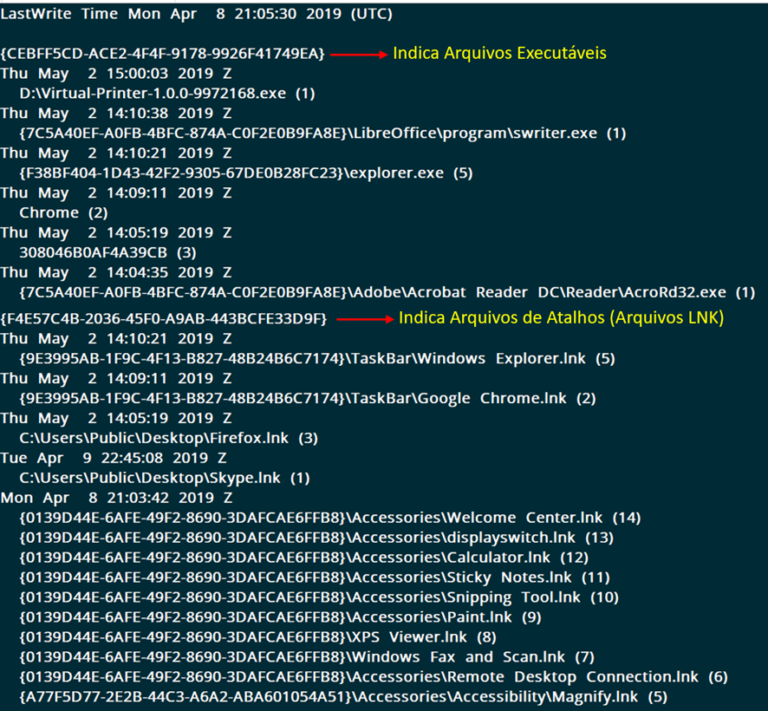

O plugin “userassist” (figura 23) apresenta os programas que foram recentemente executados no sistema.

- A chave {CEBFF5CD-ACE2-4F4F-9178-9926F41749EA} agrupa os programas que foram executados pela execução direta do arquivo executável.

- A chave {F4E57C4B-2036-45F0-A9AB-443BCFE33D9F} agrupa os programas que foram executados a partir de um atalho (arquivo LNK).

- O número entre parênteses representa a quantidade de vezes que o programa foi executado.

[1] O Windows utiliza o algoritmo ROT13 para armazenar estas informações no registro. O ROT13 é uma cifra simples de substituição, em que cada letra que compõem o caminho no qual o arquivo está localizado é substituída por uma letra deslocada em treze posições no alfabeto (ex: a letra C passa a ser representada pela letra P).

Figura 23 – Plugin userassist

CONCLUSÃO

Como vimos, o Registro do Windows é uma fonte muito rica para análise em investigação digital e o RegRipper consiste em uma ferramenta poderosa, se devidamente utilizada pelos analistas forenses, pois são mais de 300 (trezentos) plugins disponíveis para análise do registro.

Assim, no presente artigo, apresentamos os plugins mais usuais e interessantes para as mais corriqueiras análises periciais, nos preocupando em apresentar a linha de raciocínio a ser utilizada ao longo da análise.

Deste modo, com as informações apresentadas você é capaz de evoluir em seus estudos e análises e aprender a utilizar outros plugins a medida que forem aparecendo novos desafios em sua análise pericial.

No entanto, para um aprendizado mais aprofundado sobre a análise do Registro do Windows, recomendamos o livro “Windows Registry Forensics – 2ª edição”, de Harlan Carvey, que sem dúvida nenhuma é a referência maior sobre este assunto.

BIBLIOGRAFIA

CARVEY, Harlan. Windows Registry Forensics. 2. ed. Cambridge: Syngress, 2016.

MICROSOFT. Informações do Registro do Windows para usuários avançados. Microsoft, 30 nov. 2012. Disponível em: <https://support.microsoft.com/pt-br/help/256986/windows-registry-information-for-advanced-users>. Acesso em: 05 set. 2020.

MICROSOFT. Well-know security identifiers in Windows operating systems. Microsoft, 09 ago. 2020. Disponível em: <https://support.microsoft.com/pt-br/help/243330/well-known-security-identifiers-in-windows-operating-systems>. Acesso em: 05 set. 2020.

VECCHIA, Evandro Dalla. Perícia Digital: da Investigação à Análise Forense. 2. ed. Campinas: Millennium, 2019.

VELHO, Jesus Antonio, et al. Tratado de Computação Forense. Campinas: Millennium, 2016.

Marcus Fábio Fontenelle

- Perito Criminal na Polícia Científica do Paraná

- Atuou como perito judicial e assistente técnico

- Mestre em Informática Aplicada

- Especialista em Computação Forense e Perícia Digital

- Membro ABCF (Academia Brasileira de Ciências Forenses)

- Membro HTCIA (High Technology Crime Investigation Association

- Infosec Competence Leader (2018/2019) nas categorias “Defensive Security” e “Incident Handling and Analysis”

https://www.instagram.com/marcusfabiof