COMO CRIMINOSOS ESTÃO OBTENDO DADOS SOBRE VOCÊ

Estudo acerca de Crimes Digitais para fins de documentação e criação de acervo de conteúdo voltado â Segurança Cibernética e Forense Digital na Academia de Forense Digital.

Orientador(a): Renan Cavalheiro

FRUTAL – MG

2020

SUMÁRIO

1 FERRAMENTAS PARA LOCALIZAÇÃO DE DADOS NA INTERNET 4

1.4 Dados nas redes sociais 10

2 FORMAS DE MITIGAR OS RISCOS 12

2.1 Limite de informações nas redes sociais 12

INTRODUÇÃO

A prática de estelionato e golpes diversos nunca foi novidade na sociedade moderna, de modo que talvez não seja possível sequer presumir há quanto tempo são praticados atos enganosos com o fim de se obter vantagem sobre outrem.

Então, com o advento da tecnologia, obviamente as práticas de golpes também se reinventaram para atingir números cada vez maiores de pessoas, de forma mais rápida e angariando maiores valores.

Haja vista que o elo mais fraco da segurança da informação é, e provavelmente sempre será, o elo humano, os golpes visam sempre, como alvo, as pessoas.

Isso porque é notoriamente mais fácil um golpista tentar enganar uma pessoa isolada, e de alguma forma tentar persuadi-la a fazer algo que lhe proverá ganhos, do que tentar um roubo fisicamente ou invadir sistematicamente um banco, por exemplo. Diante de tal fator, surge a Engenharia Social.

A Engenharia Social consiste, por exemplo, no ato de entrar em contato com a vítima passando-se por outra pessoa e, a partir disso, persuadi-la a executar alguma ação.

Como exemplo desse tipo de ação, o golpista pode entrar em contato telefônico com a vítima se passando por um gerente de banco, e informar que a pessoa ganhou um prêmio em dinheiro, mas que, antes de obter a quantia ganha, deverá realizar um depósito em uma conta que será informada. Obviamente, a conta será do meliante que, obtendo o dinheiro, irá fugir o mais rápido possível. Golpes assim não são raros e, ao que tudo indica, não estão perto de ser.

Assim, o termo Engenharia Social é geralmente utilizado para se referir a crimes cibernéticos, entretanto, é válido para qualquer situação que envolva manipulação psicológica, ou, em outras palavras, instigar pessoas a fazer aquilo que você quer que elas façam.

Para a Engenharia Social ser bem-sucedida, há alguns fatores importantes para se levar em conta. Como exemplo, ter previamente dados da vítima (nome, sobrenome, CPF, endereço, etc.) pode ser decisivo no sucesso do golpe. Com efeito, ao atender um telefonema de um suposto gerente de banco e notar que ele já tem informações a seu respeito, o primeiro impulso, normalmente, é acreditar que se trata de algo verídico.

Diante disso, algumas ferramentas podem auxiliar na obtenção de dados para uma abordagem mais convincente por parte do golpista. Adiante, trataremos de algumas delas.

1 FERRAMENTAS PARA LOCALIZAÇÃO DE DADOS NA INTERNET

Como dito anteriormente, algumas ferramentas que, via de regra, são pagas, auxiliam na busca por dados de pessoas na internet. Elas consistem em plataformas que entregam muitos dados sensíveis em resposta a apenas algumas entradas de informações. Por exemplo, ao buscar pelo CPF de uma pessoa, é possível obter informações como nome completo, nome dos pais, endereço, idade e etc.. Adiante, abordaremos algumas dessas ferramentas.

1.1 ProBusca

Talvez a maior ferramenta brasileira voltada à busca de informações pessoais, o ProBusca é demasiado fácil de encontrar com uma rápida procura na internet. Ao entrarmos no site, prontamente somos informados sobre como adquirir uma conta. A imagem a seguir mostra a atual página inicial da plataforma. Intencionalmente, foram apagados os números de celulares.

Figura 1 – Painel de login da aplicação ProBusca

Fonte: print screen da aplicação no navegador web.

Conforme é possível notar, na página inicial já são apresentados diversos contatos para a realização da negociação. Além disso, há, também, diversos vídeos no YouTube de pessoas apresentando a plataforma e se colocando à disposição para negociar a compra da conta.

Em suma, a plataforma utiliza de banco de dados para reunir as informações que são apresentadas, e não é possível dizer a origem dos dados. Ao questionar o vendedor sobre questões sensíveis envolvendo a plataforma e como ela funciona, tem-se respostas evasivas. Há dois tipos de pacotes possíveis para a compra, o “Leão” e o “Águia”, e é possível comprar cada um por R$250,00 (duzentos e cinquenta reais) ou ambos por R$350,00 (trezentos e cinquenta reais), sendo que cada um fornece acesso a um banco de dados diferente. É ainda possível acessar o sistema por alguns minutos, de maneira limitada, para que se faça um teste da ferramenta (OLHAR DIGITAL, 2019).

Ao entrar no sistema, são apresentadas uma série de opções para pesquisa. Dentro de cada uma delas, diversos dados podem ser obtidos através de uma pesquisa fácil e intuitiva. Assim, é possível realizar buscas em plataformas que trarão informações sobre endereços, dados bancários, documentos de trânsito, histórico familiar e, até mesmo, informações do Exército ou Aeronáutica.

Figura 2 – Painel inicial da aplicação ProBusca

Fonte: print screen da aplicação no navegador web.

Ao fazer uma busca, mesmo que seja bastante genérica, com apenas nome e sobrenome, já é apresentada uma lista repleta de resultados, cada um deles de uma pessoa distinta, mas que possuem o mesmo nome. A seguinte imagem, por exemplo, mostra o resultado de uma busca pelo nome “Maria Tatiane”, com algumas informações intencionalmente ofuscadas a fim de se preservar dados sensíveis de terceiros. Vale ressaltar que era possível rolar a lista para baixo, pois foi apresentado um número muito maior de resultados do que os mostrados na imagem.

Figura 3 – Painel de busca da aplicação ProBusca

Fonte: print screen da aplicação no navegador web.

É possível, naturalmente, adicionar mais informações à busca para que se tenha uma resposta mais condizente com a esperada. Desse modo, os diversos campos mostrados na imagem podem auxiliar na busca para achar mais informações de uma pessoa isolada, sem precisar encontrá-la entre vários resultados.

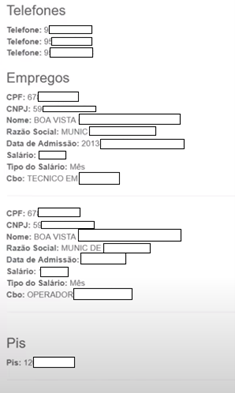

Pode-se, ainda, cruzar informações obtidas na plataforma para que se tenha ainda mais detalhes sobre um indivíduo. Por exemplo, a partir do nome, pode-se encontrar o CPF e logo em seguida, pelo CPF, encontrar detalhes de empregos desta pessoa. A imagem abaixo mostra informações sensíveis acerca da vida profissional de alguém, a partir de uma pesquisa realizada dessa forma. Algumas informações foram intencionalmente ofuscadas a fim de se preservar dados sensíveis do pesquisado.

Figura 4 – Painel de dados da aplicação ProBusca

Fonte: print screen da aplicação no navegador web.

A partir de tais informações, é muito fácil realizar a tentativa de uma Engenharia Social, tendo em vista que o golpista terá dados sensíveis que, via de regra, apenas instituições sérias deveriam ter, ganhando assim a confiança da vítima. Obviamente, é possível obter muito mais detalhes com pesquisas mais dedicadas, como até mesmo os dados de placa de automóveis, dentre outras informações.

1.2 TudoSobreTodos

Outra ferramenta de buscas de dados pessoais, que inclusive chamou a atenção das autoridades, é a plataforma denominada TudoSobreTodos, com uma premissa bastante semelhante à plataforma ProBusca. Basicamente, consiste em uma aplicação web na qual é possível fazer buscas sobre dados de pessoas e empresas em apenas alguns passos. A imagem a seguir mostra o painel de login da aplicação.

Figura 5 – Painel de login da aplicação TudoSobreTodos

Fonte: print screen da aplicação no navegador web.

A plataforma exige o uso de “créditos” para que se faça uma busca completa, caso contrário, ela apresentará apenas dados limitados. Em um teste realizado, foi possível encontrar o endereço da pessoa física buscada (inclusive sendo apresentado através do Google Maps) e informações sobre vizinhos. A obtenção de quaisquer outras informações sensíveis somente era passível de visualização após o uso de “créditos”. Pode-se ver, pela imagem abaixo, que informações como CPF, endereço e empregos estão entre as possibilidades de dados. Na imagem abaixo, foi realizada a busca pelo nome de “Fadrique Brito Gonçalves”, autor do presente artigo. Algumas informações foram intencionalmente ofuscadas a fim de se preservar dados sensíveis, mas vale ressaltar que o endereço apresentado corresponde à realidade.

Figura 6 – Painel de busca da aplicação TudoSobreTodos

Fonte: print screen da aplicação no navegador web.

Assim como explanado no tópico anterior, referente à aplicação ProBusca, a obtenção de tais dados auxilia muito a preparação de golpistas para a realização da Engenharia Social.

Embora tenha sido alvo de investigações e processos, a aplicação permanece no ar até hoje. O responsável pelo site, quando questionado em entrevista, afirmou que os dados são providos de fonte pública, sendo boa parte deles oriunda de cartórios. Ele ainda evita responder acerca da metodologia de coleta, dizendo se tratar de um segredo da empresa (MANS e RONCOLATO, 2015).

Na tentativa de combatê-lo, em dezembro de 2018 o Tribunal de Justiça do Distrito Federal e dos Territórios (TJ-DF) decretou o bloqueio de R$ 2 milhões de reais da conta do responsável pelo site. Foi movida, também, uma ação para que o site fosse retirado, definitivamente, do ar (GOMES, 2018). Entretanto, como se pode constatar pelas imagens acima, o site permanece não apenas no ar, como operando demasiadamente bem.

1.3 O que diz a lei

Importante ressaltar que não é o objetivo deste trabalho esmiuçar as interpretações das leis focadas em dados pessoais. No entanto, é cabível e válida uma explanação acerca das questões que tocam tais assuntos, mesmo que resumidamente.

Pode-se afirmar que, no Brasil, as leis que circundam questões envolvendo a utilização de dados pessoais na internet nunca estiveram em sua plenitude, haja vista que a elaboração de leis jamais acompanhou o ritmo acelerado do avanço tecnológico. À época da entrevista com o responsável pela plataforma TudoSobreTodos (2015), já havia sido promulgado o Marco Civil da Internet, Lei n° 12.965/2014, que trata de garantias, direitos e deveres para com o tratamento de dados pessoais na internet. Entretanto, interpretações divergentes acerca do tema não eram raras e sempre havia algum argumento a favor das plataformas.

Em 2015, a Lei Geral de Proteção de Dados (LGPD) ainda consistia apenas em discussões sem um maior amadurecimento, vindo a ser aprovada apenas em agosto de 2018 (Lei nº 13.709/18).

1.4 Dados nas redes sociais

Outra forma bastante óbvia de se adquirir informações acerca de possíveis vítimas, e ainda de forma totalmente legal, é através das redes sociais. A exposição exacerbada na internet é quase uma obrigação social atualmente, pois criou-se a necessidade de mostrar quem somos, onde vamos, com quem vivemos e, pasmem, até mesmo o que comemos. Tamanha abundância de informações, se garimpada de forma correta, pode se tornar um banco de dados acerca de um indivíduo.

Em um perfil ativo no Instagram é possível traçar informações como lugares que a pessoa mais frequenta, pessoas com quem convive (e seus nomes), local onde trabalha e qual cargo ocupa, dentre outras informações. Além disso, não é raro fotos contendo números de identidade ou informações que, via de regra, deveriam ser confidenciais, sendo postadas nas redes sociais até mesmo em perfis públicos.

Recentemente, em meados de março de 2020, uma situação que envolve dados publicados em redes sociais chamou a atenção. O General Augusto Heleno, chefe do Gabinete de Segurança Institucional (GSI) da Presidência da República, postou uma foto em sua rede social mostrando o resultado do exame para a Covid-19 que realizou. Felizmente o teste deu negativo para a presença do vírus, entretanto, nem todas as informações presentes mereceram congratulações, uma vez que também na foto, sem qualquer tipo de impedimento, constavam o número de CPF e RG do General. A foto permaneceu no ar por uma hora até ser trocada pela mesma imagem, só que, dessa vez, com os números de documentos borrados. No entanto, foi tempo suficiente para internautas usarem os dados para diversas finalidades: assinar o serviço GloboPlay; inscrever o General como mesário voluntário nas eleições municipais; associá-lo ao Clube de Regatas Vasco da Gama (embora o General tenha mostrado afeição, publicamente, ao Flamengo); e até a usar os documentos para ganhar cupom de desconto em aplicativos de entregas de comidas (GOMES; SOARES, 2020).

Vale ressaltar que todos esses atos foram postados por membros da mesma rede social, não sendo possível confirmar quais foram realmente realizados. Todavia, a situação escancara como o descuido na internet pode ser perigoso. Ou, nesse caso, também vergonhoso.

Ainda que tais dados não sejam 100% confidenciais e, com uma busca engajada, sejam passíveis de serem encontrados, todo cuidado é válido. No exemplo do General, os dados provavelmente seriam igualmente encontrados se buscados, por exemplo, nas ferramentas mencionadas anteriormente. No entanto, a exposição deles na internet por livre arbítrio culminou, gravemente, no seu uso para diversas finalidades indevidas.

1.5 CallerID Spoofing

Em cinco de junho de 2019, o então Ministro da Justiça, Sérgio Moro, teve seu celular “invadido” e suas mensagens sigilosas em aplicativos descobertas. A situação foi noticiada nos mais diversos canais de comunicação e várias discussões acerca do quão seguros estamos foram iniciadas.

O que acontece na realidade mostra que, mais uma vez, o elo mais fraco da segurança da informação, o elo humano, é demasiado frágil. Isso porque, no caso em comento, não houve invasão alguma, mas sim a utilização da técnica CallerID Spoofing acrescida de uma falha na segurança deixada, indevidamente, pelo próprio usuário.

Basicamente, essa técnica tem como premissa efetuar ligações telefônicas falsificando o número originador da chamada, substituindo-o por qualquer outro número. Ainda que essa tecnologia tenha aplicações legítimas, pode ser usada para fins maliciosos.

Frequentemente criminosos utilizam esta técnica para realizar ligações para suas vítimas se passando por pessoas ou empresas confiáveis, de forma que o contato que irá aparecer como remetente da chamada será um nome falso, o que de imediato já auxilia a conectar um laço de confiança entre as partes. Ademais, somando-se ao conhecimento prévio dos dados da vítima, o fraudador faz as devidas confirmações dos dados, como se fosse por “motivos de segurança”, estabelecendo completamente o laço de confiança entre vítima e criminoso.

2 FORMAS DE MITIGAR OS RISCOS

Seria falacioso dizer que é possível estar 100% seguro na internet. A partir do momento em que enviamos e recebemos pacotes de dados da Rede Mundial de Computador, estamos suscetíveis a ataques de qualquer espécie. Entretanto, há algumas formas de mitigar os riscos que nos cercam para que, ao menos, haja obstáculos para quem tentar coletar informações em abundância sobre uma pessoa.

Abaixo, abordaremos boas práticas para agir na internet, além de ações que têm a finalidade de mitigar os riscos.

2.1 Limite de informações nas redes sociais

Este tópico não tem por finalidade instigar que cada pessoa exclua todas suas redes sociais, tampouco que as abandone; entretanto, deve haver uma conscientização acerca da quantidade de informações postadas nesses meios. O recomendado é sempre nos mantermos atentos a tudo que compartilhamos, e com quem, na internet.

Fotos despretensiosas, compartilhamento de lugares onde estamos ou nossa rotina diária, é, sem sombra de dúvida, uma mina de ouro para golpistas, que se valerão de tais dados na intenção de tentar aplicar a Engenharia Social, passando-se por outra pessoa que, aparentemente, já teria os dados previamente.

Com efeito, diferentes redes sociais podem fornecer aos criminosos diferentes tipos de informações. Por exemplo, no Facebook há muita informação acerca de familiares, amigos e pessoas do convívio do usuário; já o Instagram está abarrotado de postagens contendo localizações, sendo dados que, se bem analisados, podem demonstrar rotas diárias que as pessoas tomam, bem como lugares que regularmente frequentam; no LinkedIn, somos servidos de informações acerca da vida profissional alheia, sendo possível traçar informações como colegas de trabalho, nível hierárquico na empresa e contatos profissionais.

Todas essas informações podem ser usadas para o golpista traçar um perfil da sua vítima e arquitetar a melhor abordagem possível, pois, reiteramos, uma Engenharia Social bem-feita depende de tais dados, para que, no ato da abordagem, seja criada uma situação completamente natural e aparentemente genuína.

2.2 Seja desconfiado

“Prevenir é o melhor remédio”, uma frase clichê, mas que cabe perfeitamente aqui. Isso porque, assim como no mundo real, na internet há todo tipo de pessoas tentando ganhar vantagem em alguma situação.

Desse modo, nunca clique em links dos quais se desconfie da integridade. É importante, ainda, verificar sempre o e-mail de quem está te enviando a mensagem (o nome no contato não necessariamente corresponde ao domínio de e-mail, de modo que é crucial se atentar a isso). Ademais, via de regra, empresas não pedem informações confidenciais por qualquer meio (telefone, e-mail, whatsapp), haja vista que, caso seja uma empresa com a qual o usuário mantém algum tipo de serviço, elas já possuirão dados. Por fim, deve-se desconfiar sempre de ofertas de dinheiro fácil, prêmios e afins.

Como dito anteriormente, o elo mais fraco da segurança da informação é sempre o elo humano, de modo que, fortalecendo-o, a segurança na internet aumenta consideravelmente.

2.3 Senhas

Senhas sempre são motivos de reflexão quando se trata de segurança na internet. O usuário é sempre tentado a utilizar senhas fáceis de lembrar e, quanto utiliza uma senha complexa, provavelmente a utiliza também em outras plataformas. Combinações padrão como “123456”, “admin”, entre outras, sempre compõe a lista de senhas mais usadas há anos, portanto, não utilizar senhas óbvias como essas é fator primordial para quem procura uma navegação mais segura.

Obviamente, vale ressaltar que utilizar senhas com nome dos filhos, data de nascimento (ou ambas juntas) também configura senhas fracas, afinal, tais dados estão escancarados na internet, como já foi dito anteriormente.

Assim, o melhor a se fazer é usar senhas complexas e distintas. Via de regra, as pessoas não conseguem decorar muitas senhas complexas e totalmente diferentes, de modo que, para tal situação, pode ser utilizada uma planilha que contenha todas as senhas servindo para consulta. Por óbvio, tal planilha deve estar criptografada com uma senha complexa (recomenda-se mais de 20 caracteres entre letras maiúsculas, minúsculas, símbolos e números).

Outra recomendação é utilizar softwares de cofre de senhas, que consistem basicamente em aplicações que gerenciam suas senhas, armazenando, analisando o nível de segurança de cada uma delas e até mesmo criando novas senhas complexas e salvando-as. Há inúmeras aplicações para tal fim e não é o foco do presente artigo classificá-las.

As aplicações de cofre de senhas, via de regra, são compatíveis com os navegadores web e, automaticamente, preenchem o campo de senha do site em questão (ou da aplicação), desde que ele tenha sido previamente configurado. Ao usuário caberá apenas lembrar de uma senha principal para ativá-lo, cabendo aqui a mesma recomendação de utilizar uma senha bastante complexa, haja vista que será a única que será necessário lembrar, e por meio dela será feito o acesso a todas as outras senhas dentro da aplicação.

CONCLUSÃO

A obtenção de dados por meio da Internet não é algo raro de ser ver, tampouco uma atividade complexa de realizar. Muitas vezes as próprias vítimas disponibilizam seus dados na rede sem se dar conta do risco criado por tal ação. Além disso, ainda há aplicações que disponibilizam uma infinidade de dados pessoais de milhares de pessoas, conforme mostrado no presente artigo.

Por conseguinte, valer-se de boas práticas durante a navegação pode servir para mitigar os riscos. Com efeito, agir de forma adequada, segura e desconfiada são fatores que auxiliam na segurança durante o uso da internet. Como dito anteriormente, estar 100% seguro na rede é impossível, no entanto, é sempre recomendado manusear dados sensíveis com cuidado na internet, pois criar dificuldades para hackers e pessoas más intencionadas já é um grande passo para a proteção na Rede Mundial de Computadores. Ao desencorajá-los, a chance de se tornar um alvo diminui abruptamente.

Por FADRIQUE BRITO GONÇALVES

BIBLIOGRAFIA

GOMES, Bianca; SOARES, Jussara. Mesário, sócio do Vasco, assinante do BBB: dados pessoais de general Heleno viram piada na internet. Estadão, 31 mar. 2020. Disponível em: <https://politica.estadao.com.br/noticias/geral,apos-piadas-na-internet-heleno-borra-dados-pessoais-de-resultado-de-coronavirus,70003255441>. Acesso em: 25 jul. 2020.

MORAES, Henrique de. Exposição em redes sociais e suas consequências. Medium, 29 Ago. 2019. Disponível em: <https://medium.com/neworder/exposicao-em-redes-sociais-e-suas-consequencias-39fe01173d03>. Acesso em: 26 jul. 2020.

OLHAR DIGITAL. Veja como é fácil comprar informações sobre qualquer um na internet. Olhar Digital, 09 set. 2019. Disponível em: <https://olhardigital.com.br/fique_seguro/noticia/veja-como-e-facil-comprar-informacoes-sobre-qualquer-um-na-internet/91369>. Acesso em: 25 jul. 2020.

MANS, Matheus; RONCOLATO, Thiago. Site Tudo Sobre Todos afirma que só divulga informações públicas. Estadão, 28 jul. 2015. Disponível em: <https://sao-paulo.estadao.com.br/noticias/geral,site-tudo-sobre-todos-afirma-que-so-divulga-informacoes-publicas,1734064>. Acesso em: 29 jul. 2020.

GOMES, Helton Simões. Vende seu dado! Justiça congela R$2 mi de dono do site ‘Tudo sobre Todos’. UOL, 10 dez. 2018. Disponível em: <https://www.uol.com.br/tilt/noticias/redacao/2018/12/10/vende-seu-dado-justica-congela-r-2-mi-de-dono-do-site-tudo-sobre-todos.htm>. Acesso em: 29 jul. 2020.

MD TECNOLOGIA DA INFORMAÇÃO. Painel ProBusca – CONSULTAS ATUALIZADAS. 2020. (05m08s). Disponível em: <https://www.youtube.com/watch?v=cUM1r-bayFA>. Acesso em: 24 jul. 2020.