SysInternals em Identificação e Análise de Malware

Introdução

O Sysinternals da Microsoft foi criado em 1996 por Mark Russinovich, como um conjunto de utilitários avançados dos sistemas e coleta de informações técnicas, que nos auxilia a gerenciar, solucionar e diagnosticar problemas no sistema operacional Windows. Além de colaborar com a Análise de Malware.

A análise forense em malware tem o objetivo de identificar um software malicioso ou suspeito, identificar ataque que utilize malware ou malware como elemento secundário.

As ferramentas incluem utilitários como o Process Explorer, parecido com o gerenciador de tarefas com uma infinidade de recursos extras, o AutoRuns, que ajuda a lidar com processos de inicialização, e O TCPView, que mostra o que está se conectando a recursos na Internet.

Utilizaremos os três para essa análise inicial de malware.

Nesta pesquisa realizaremos todos os procedimentos, como identificação do arquivo, identificação de persistência, conexão, análise online e coleta do artefato pelo Process Explorer, ou seja, realizaremos a utilização avançada deste utilitário (SysInternals).

Para download do suíte SysInternals utilize o site: Sysinternals Suite – Sysinternals | Microsoft Learn.

Como a coleta de um Malware pode nos ajudar?

Além de nos ajudar a entender o malware e seu funcionamento, dependendo da área em que atua essa coleta de artefato malicioso, te possibilita a criação de uma vacina ou a criação de um bloqueio para esse determinado tipo de malware.

Já no entender o malware, você conseguirá verificar o seu funcionamento, descobrir sua possível autoria e identificar ataques a um dispositivo ou infraestrutura.

Utilizaremos um malware criado por nós com o utilitário vsfvenom, e com um nome malware_.exe, apenas para melhor entendimento.

Entenderemos o por que ele cria uma persistência, por que ele utiliza as chaves de registro do sistema operacional e como podemos coletar o artefato, entender e verificar a cadeia de processos usados pelo malware, extrair e verificar se o arquivo é mesmo malicioso em uma plataforma já conhecia, por exemplo o Vírus Total.

Caso o arquivo não seja identificado em ferramentas online, é aconselhado realizar uma análise de malware avançada, onde será realizado uma análise estática do artefato e também uma análise dinâmica.

Vamos para nossa caçada.

[Treinamento Gratuito] Cyber Security Starter – Acesse clicando AQUI!

Utilizando o Process Explorer

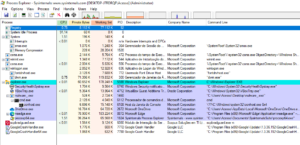

Quando você iniciar o Process Explorer pela primeira vez, é apresentado muitos dados visuais imediatamente.

É aconselhado minimizar a árvore de processos para melhor visualização e ir expandindo conforme análise.

Nas ultimas versões do Process Explorer, é possível realizar as mesmas ações que seriam realizada no TCPView e AutoRuns, por isso, focaremos apenas nele.

a) Exibição inicial, fornece um conjunto de colunas que incluem:

- Processo: O nome do arquivo do executável junto com o ícone, se houver.

- CPU: A porcentagem de tempo da CPU no último segundo.

- Bytes privados: A quantidade de memória alocada para este programa sozinho.

- Conjunto de Trabalho: A quantidade de RAM real alocada a este programa pelo Windows.

- PID: O identificador do processo.

- Descrição: A descrição, se o aplicativo tiver uma.

- Nome da empresa: Este é mais útil do que você pensa. Se algo não estiver certo, comece procurando processos que não são da Microsoft.

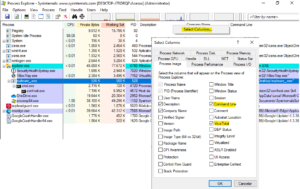

b) Personalizar Colunas

Perceba que nas colunas clicando com o botão direito do mouse, será apresentado a você a opção selecionar colunas (em inglês: Select Columns).

Após clicar, a tela selecionar colunas será mostrada em sua tela, nela teremos várias abas e várias colunas que podemos selecionar.

Aqui podemos adicionar as colunas Linha de comando (em inglês: Command Line) e Vírus Total.

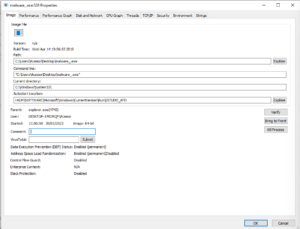

c) Propriedades de um processo e Aba Image

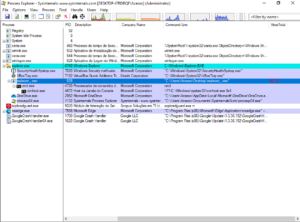

Apesar de ter o nome malware_.exe, em nossa sample vamos verificar o comportamento do artefato e realizar algumas verificações.

De início, verificaremos os subprocessos do explorer.exe, já que é um dos mais usados.

Perceba que temos um arquivo com extensão .exe abrindo um terminal e que não é assinado coluna nome da empresa (em inglês: Company Name).

Aqui já é um ponto suspeito e vamos seguir com a análise neste artefato.

Clique com o botão direito do mouse no processo suspeito e depois em propriedades (em inglês: Properties).

Nesta primeira aba chamada Image, conseguimos observar a localização do arquivo em Path e se existe o Autostart Location para esse arquivo.

Aqui, sendo a persistência para o arquivo malicioso, muitos malwares preferem alocar sua persistência nessa chave, já que ela tem o seguinte comportamento: tudo que estiver nesta localização vai inicializar assim que algum usuário abrir uma sessão na máquina, independente de quem seja o usuário.

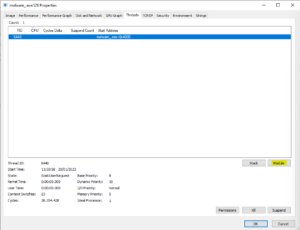

d) Aba Threads e propriedade de arquivo

Na aba Threads, temos a opção de modulo onde podemos ver as configurações do arquivo:

Verifique que aqui temos as informações de local, data de criação, último acesso e os atributos do arquivo.

Aqui vemos que o arquivo está alocado na área de trabalho e com atributo de oculto, mais um fator de suspeita.

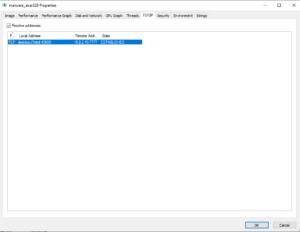

e) Conexão e aba TCP/IP

O Process Explorer tem uma excelente opção para verificar se existe relação entre um processo e uma conexão.

Aqui conseguimos verificar que existe uma conexão estabelecida com um IP (Internet Protocol) externo:

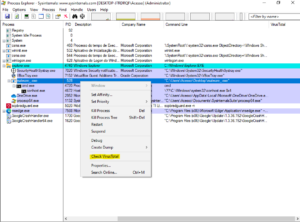

f) Análise do artefato com api do vírus total

No começo dessa análise tínhamos habilitado a coluna Vírus Total, agora realizaremos uma verificação do artefato no vírus total, diretamente no Process Explorer.

As novas versões integram o Vírus Total na interface, para que você possa verificar se há vírus em um processo sem sair do Process Explorer.

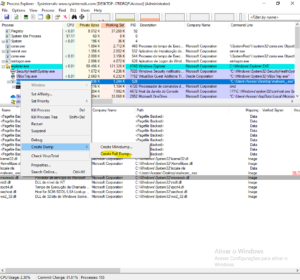

Clicando novamente no processo com o botão direito do mouse, teremos a opção de Check Vírus Total, conforme imagem:

Após a solicitação de checagem, perceba que será apresentada a avaliação do arquivo realizada pelo Vírus Total.

Veja que na nossa avaliação o artefato é de fato um malware já conhecido.

g) Realizando o dump apenas do processo malicioso

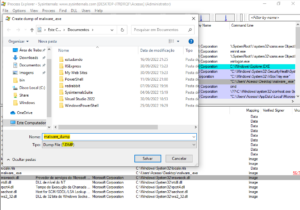

Para realizar uma análise estática no artefato malicioso, precisamos extrair o arquivo do equipamento infectado, e para isso alterar a extensão para um formato que o Windows não consiga abrir é aconselhado e também para não executar no momento da análise e o Process Explorer tem essa função.

Por padrão, o Process Explorer salva o dump no formato .DMP

Conclusão

Este projeto de pesquisa demonstrou a utilização avançada do utilitário Process Explorer, que é uma das melhores ferramentas a nível para análise dinâmica de um equipamento infectado por um artefato malicioso.

Essa ferramentas tem diversas outras opções que podemos abordar. Para continuação dessa investigação usaríamos outras ferramentas que não fazem parte do sysinternals e que provavelmente abordaremos em um estudo posterior.

O importante a relatar é que um malware é capaz de se esconder atrás de um executável legitimo do Windows, que nesse caso foi o explorer.exe, então devemos ficar sempre de olho em arquivos que estão para iniciar junto ao sistema operacional.

Sobre o autor:

Nome: José Aurélio de Oliveira Terceiro (Linkedin)

Minibiografia: José Aurélio é analista de segurança da informação, especialista em Forense Digital e análise de malware com mais de 12 anos de atuação na área de tecnologia, pós-graduado em Computação Forense e Perícia Digital, líder técnico da equipe de forense e analise de malware em uma das maiores instituições financeiras do Brasil.

Referências:

- Referência: MICROSOFT. Sysinternals Suite. Disponível em: https://learn.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite. Acesso em: 09 jan. 2023.