Estudo acerca dos softwares presentes no ewf-tools para fins de documentação e criação de acervo de conteúdo voltado â Segurança Cibernética e Forense Digital na Academia de Forense Digital

Por João Pedro Keidji Tsukahara

Orientador(a): Renan Cavalheiro

Londrina – PR

2020

SUMÁRIO

INTRODUÇÃO

1 CONCEITO DE EWF-TOOLS

2 PROCEDIMENTO DE COLETA DE EVIDÊNCIA

2.1 Localizando a mídia de armazenamento

2.2 Coleta e verificação da integridade

2.3 Informação da mídia coletada

2.4 Exportação e montagem

2.5 Ewfacquirestream

CONCLUSÃO

BIBLIOGRAFIA

INTRODUÇÃO

No presente artigo, iremos analisar os softwares presentes no EWF-tools, apresentando o seu conceito, bem como a finalidade de cada um deles no contexto da realização de uma perícia forense.

Assim, objetiva-se demonstrar a sua importância, bem como o passo a passo de sua utilização para a coleta de uma evidência digital.

1 CONCEITO DE EWF-TOOLS

A respeito dos arquivos EWF (Expert Witness Compression Format) conceitua Andrea Fortuna:

Os arquivos EWF consistem em uma ou mais seções, cada uma com seu próprio cabeçalho e dados de fixidez de nível de seção, geralmente na forma de uma soma de verificação Adler-32 , compactados em pedaços de 32 kb que são armazenados em agrupamentos dentro do arquivo para melhorar eficiência de acesso aleatório.(FORTUNA, 2018, [s.n.])

Assim, o EWF-tools consiste em um conjunto de ferramentas utilizadas para trabalhar com arquivos em formato EWF, realizando a coleta, verificando a integridade, dentre outras funcionalidades. Essas ferramentas utilizam a biblioteca libewf, que dá suporte à leitura e gravação de formatos EWF. A sua extensão padrão é E01, por sua compatibilidade com a maior parte dos softwares forenses.

Então, As ferramentas presentes no EWF-tools são: ewfacquire, ewfverify, ewfexport, ewfmount, ewfrecover e ewfinfo. Ademais, há uma ferramenta experimental que, no momento, não realiza nenhuma operação, chamada de ewfdebug. Há, ainda, o ewfacquirestream, que realiza a coleta de mídias stdin/pipe.

A seguir, iremos analisar a funcionalidade de cada uma dessas ferramentas, no contexto da realização de uma perícia forense.

2 PROCEDIMENTO DE COLETA DE EVIDÊNCIA

A seguir, será analisado o passo a passo prático para coleta de evidência presente no meio digital, por meio da utilização das ferramentas EWF-tools.

2.1 Localizando a mídia de armazenamento

Então, o primeiro passo a ser seguido, antes da realização de uma coleta, é localizar o disco e suas respectivas partições, para que o procedimento seja feito corretamente.

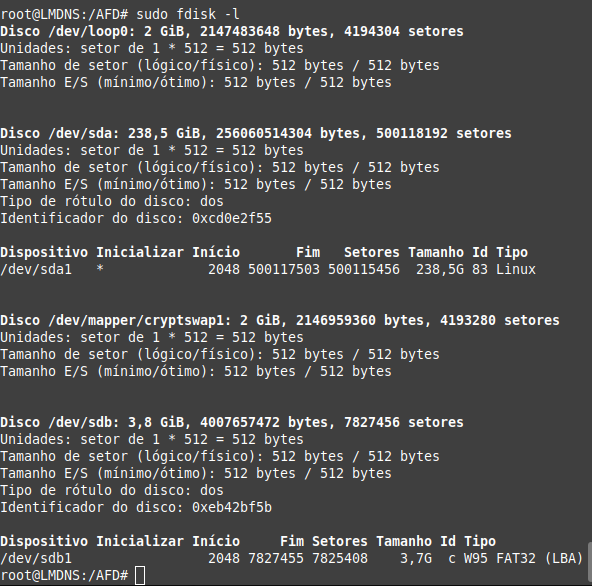

Logo, no caso abaixo, será coletado o disco /dev/sdb, o qual possui 3.8GB (Base2) ou 4GB (Base10). É importante tomar cuidado para não cometer erros nessa fase, como, por exemplo, coletar somente uma partição.

Ademais, para realizar o procedimento, é necessário ter acesso “root”. A figura 1, abaixo, ilustra a localização da mídia a ser coletada:

Figura 1 – Listagem das mídias de armazenamento por meio de fdisk

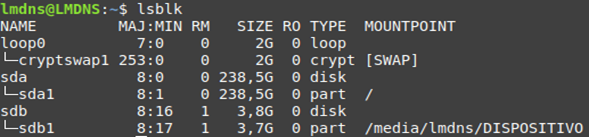

Contudo, vale ressaltar que existem outros comandos por meio dos quais é possível fazer a listagem das mídias de armazenamento e suas partições, como é o caso do lsblk, conforme ilustrado na figura 2:

Figura 2 – Listagem das mídias de armazenamento por meio de lsblk

Fonte: PrintScreen da interface de linha de comando.

2.2 Coleta e verificação da integridade

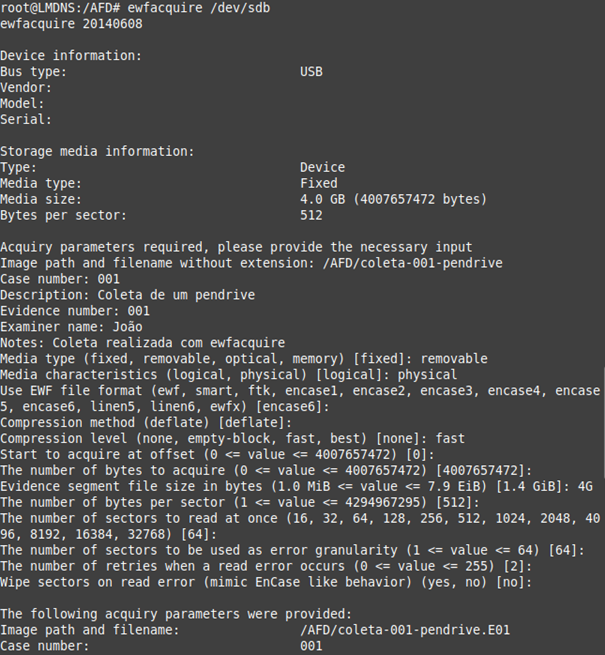

Então, após a localização da mídia de armazenamento a ser coletada, será feita a sua coleta com o software ewfacquire, o qual, por padrão, não necessita de parâmetros.

Contudo, é possível adicionar parâmetros adicionais, tais como opções de hash, saída de log, dentre outros. Nesse caso, também é necessário ter acesso “root”. Na figura 3, temos a sintaxe padrão do ewfacquire:

Figura 3 – Sintaxe padrão do ewfacquire

Fonte: PrintScreen da interface de linha de comando.

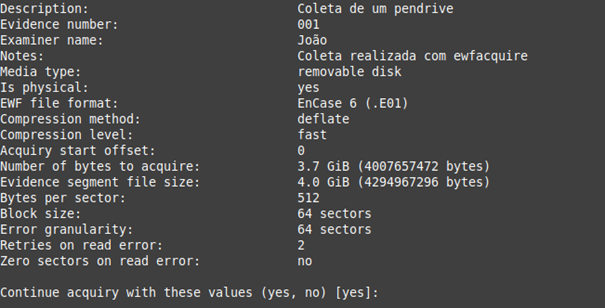

Por padrão, o próprio software detecta e seleciona automaticamente uma opção, mas é possível selecionar como desejado, conforme ilustrado nas figuras 4 e 5:

Figura 4 – Coleta da mídia de armazenamento /dev/sdb

Fonte: PrintScreen da interface de linha de comando.

Figura 5 – Coleta da mídia de armazenamento /dev/sdb

Fonte: PrintScreen da interface de linha de comando.

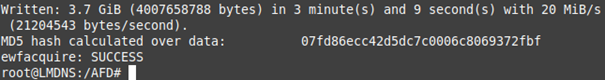

Logo ao final da coleta será exibido um hash, que se localiza dentro da estrutura da evidência que foi coletada, conforme mostra a figura 6:

Figura 6 – Hash localizado dentro da estrutura da evidência

Fonte: PrintScreen da interface de linha de comando.

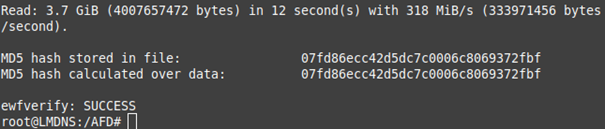

Para realizar a verificação da integridade da evidência coletada, é utilizado o ewfverify, que irá comparar o hash que estará dentro da evidência com a que será realizada no momento.

Figura 7 – Verificação de integridade da evidência coletada com ewfverify

Fonte: PrintScreen da interface de linha de comando.

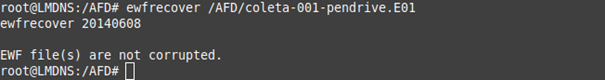

Conforme visto na figura 7, os hash’s são idênticos, o que garante sua integridade. Contudo, caso a evidência esteja corrompida, é possível tentar restaurá-la utilizando o ewfrecover.

Figura 8 – Restauração da evidência com o ewfrecover

Fonte: PrintScreen da interface de linha de comando.

No exemplo acima, como a evidência não está corrompida, nenhuma ação foi realizada.

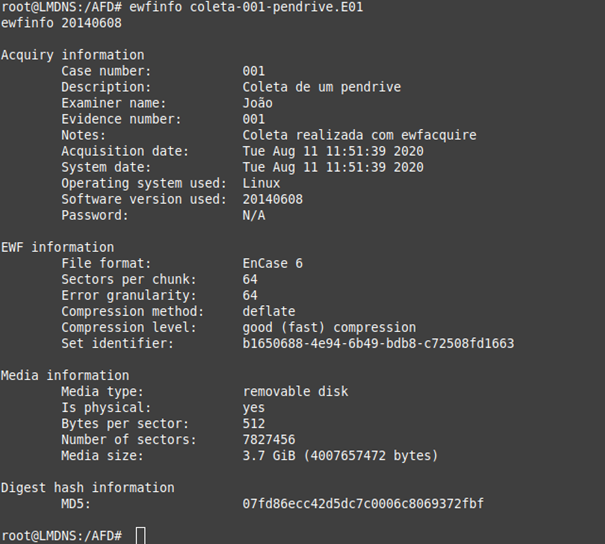

2.3 Informações da mídia coletada

Para verificar os metadados de uma mídia coletada, é possível utilizar o ewfinfo, desde que essa possua essas informações armazenadas em sua estrutura e tenha a compatibilidade com o software. Assim, na figura 9, são exibidas as informações da coleta realizada, tais como tamanho, data da coleta, hash, dentre outras informações.

Figura 9 – Metadados da mídia coletada

Fonte: PrintScreen da interface de linha de comando.

2.4 Exportação e montagem

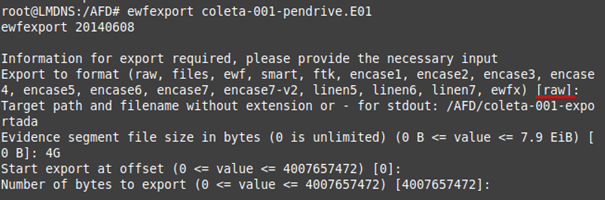

É possível, ainda, utilizando o ewfexport, exportar a evidência para outros formatos. No exemplo mostrado na figura 10, a evidência com formato E01 está sendo exportada para o formato raw, de modo que, ao final do processamento, será gerado um hash que estará dentro de um arquivo de texto:

Figura 10 – Exportação de mídia do formato E01 para raw

Fonte: PrintScreen da interface de linha de comando.

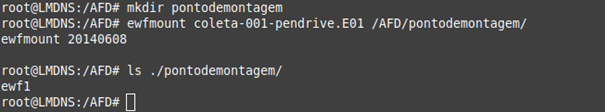

Então, para realizar a montagem de uma evidência, é necessário criar um ponto de montagem, conforme ilustrado pela figura 11. É importante destacar que o ponto de montagem poderá ser acessado, posteriormente, por meio da utilização de softwares forenses.

Figura 11 – Criação de ponto de montagem

Fonte: PrintScreen da interface de linha de comando.

2.5 Ewfacquirestream

Por fim, temos o ewfacquirestream, responsável por realizar a coleta de mídias stdin/pipe. Acerca das mídias stdin, pontua Daniel Carmo Olops:

Todos os programas que fazem interface com o usuário precisam receber por algum meio as informações passadas por ele. O meio mais antigo e comum do usuário passar informações a um programa é via teclado. Por isto mesmo, ele é considerado a entrada padrão, e é daí que vem o nome stdin (STandarD INput, ou Entrada Padrão). (OLOPS, 2007, [s.n.])

Então, vale mencionar, ainda, o conceito de mídias pipe:

Pipes e Filtros é um estilo arquitetural (Engenharia de Software) composto por uma cadeia de elementos de processamento, dispostos de forma tal que a saída de cada elemento é a entrada do próximo. É considerado como uma rede pela qual os dados fluem de uma extremidade (origem) à outra (destino). O fluxo de dados se dá através de pipes (canos) e os dados sofrem transformações quando processados nos filtros. (PIPES E FILTROS, 2018, [s.n.])

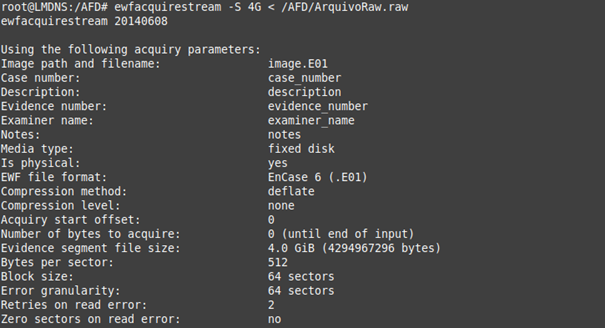

Assim, o ewfacquirestream pode ser conceituado como uma coleta em “tempo real”, e que pode ser utilizada de diversas formas. Nesse sentido, a figura 12 traz um exemplo do seu funcionamento, devendo ser ressaltado que todos os parâmetros podem ser adicionados na linha de comando:

Figura 12 – Exemplo de funcionamento do ewfacquirestream

Fonte: PrintScreen da interface de linha de comando.

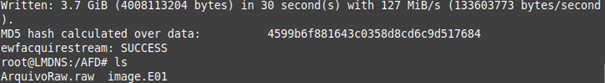

Então, ao final da coleta, todo o ArquivoRaw.raw foi copiado e, assim, criado o image.E01. Vale destacar o operador ‘<’ que foi utilizado, jogando a saída do arquivo raw para o ewfacquirestream, assim realizando a coleta.

CONCLUSÃO

Logo, por meio da análise feita no presente artigo, foi possível concluir que, com o auxílio dos softwares presentes no ewf-tools, é possível realizar a coleta de uma evidência digital de forma a preservar sua integridade, além de auxiliar no processo da cadeia de custódia da evidência digital.

BIBLIOGRAFIA

FORTUNA, Andrea Fortuna. How to mount an EWF image file (E01) on Linux. Andrea Fortuna, 11 abr. 2018. Disponível em:<https://www.andreafortuna.org/2018/04/11/how-to-mount-an-ewf-image-file-e01-on-linux/>. Acesso em: 9 set. 2020.

OLOPS, Daniel Carmo. Prompt do Linux: stdin, stdout, stderr e seus truques (parte I). Guia do PC, 28 dez. 2007. Disponivel em: <https://www.guiadopc.com.br/artigos/693/prompt-do-linux-stdin-stdout-stderr-e-seus-truques-parte-i.html>. Acesso em: 15 ago. 2020.

PIPES E FILTROS. In: WIKIPÉDIA, a enciclopédia livre. Flórida: Wikimedia Foundation, 2018. Disponível em: <https://pt.wikipedia.org/w/index.php?title=Pipes_e_filtros&oldid=53460220>. Acesso em: 18 ago. 2020.