RESUMO DO LIVRO TRATADO DE COMPUTAÇÃO FORENSE.

Explorando as Profundezas da Computação Forense: Uma Jornada através do “Tratado de Computação Forense” de Jesus Antonio

No vasto e dinâmico campo da Computação Forense, onde a batalha contra crimes digitais e incidentes cibernéticos se desenrola, a busca por conhecimento e compreensão aprofundada torna-se essencial. Nesse cenário desafiador, o livro “Tratado de Computação Forense”, de autoria de Jesus Antonio, destaca-se como uma obra seminal que oferece uma visão abrangente e detalhada desse domínio especializado. Este artigo tem como propósito fornecer um resumo perspicaz e informativo dessa obra, criada pela renomada Academia de Forense Digital. O intuito é não apenas divulgar os valiosos conteúdos presentes no livro, mas também facilitar os estudos e pesquisas de profissionais e pesquisadores dedicados à área de Computação Forense.

O Contexto da Computação Forense no Mundo Digital Atual

A era digital trouxe consigo uma miríade de oportunidades e desafios, e a ascensão da tecnologia também deu origem a novas formas de crimes e atividades ilícitas. A Computação Forense emerge como uma disciplina crucial, proporcionando as ferramentas e metodologias necessárias para investigar incidentes cibernéticos, coletar evidências digitais e levar responsáveis à justiça. O livro de Jesus Antonio surge como um farol nesse contexto, oferecendo uma visão aprofundada e estratégica para lidar com as complexidades da Computação Forense.

O “Tratado de Computação Forense” como Guia Abrangente

Ao mergulhar nas páginas do “Tratado de Computação Forense”, os leitores se deparam com um guia abrangente que aborda desde os princípios fundamentais até as técnicas mais avançadas da Computação Forense. O autor, com sua experiência e conhecimento sólido, traça um caminho didático, apresentando conceitos essenciais, estudos de caso práticos e orientações precisas. A obra se revela uma fonte valiosa para profissionais que buscam aprimorar suas habilidades e para estudantes que desejam se familiarizar com os aspectos cruciais da investigação forense no mundo digital.

Contribuindo para a Comunidade de Computação Forense

Além de ser um compêndio de conhecimentos, o “Tratado de Computação Forense” e este resumo têm o propósito de contribuir ativamente para a comunidade de Computação Forense. A Academia de Forense Digital, ao disponibilizar esse material, busca ampliar o alcance desses conhecimentos, promovendo o avanço da pesquisa e da prática na área. Este resumo, portanto, visa funcionar como uma ponte entre os interessados em Computação Forense e o vasto conhecimento contido no livro, proporcionando uma visão panorâmica que inspire e guie os estudiosos rumo ao entendimento mais profundo desse campo em constante evolução.

1. Capítulo 0 – Introdução à Computação Forense

Computação Forense

De acordo com Franco, Vilar et al. (2016) a computação forense, também conhecida como digital forensics, é a ciência que se ocupa da coleta, preservação, análise e apresentação de provas digitais em processos judiciais ou investigações criminais. Ela é aplicada em casos de crimes cibernéticos, como invasões de sistemas, roubo de dados, fraude online, entre outros. Para garantir a integridade e confiabilidade das provas coletadas, existem normas técnicas e procedimentos específicos a serem seguidos pelos profissionais de computação forense. Alguns exemplos incluem:

Coleta de provas: é importante garantir que as provas sejam coletadas de maneira segura e sem alterações, utilizando equipamentos específicos e procedimentos padrão.

- Preservação de provas: as provas coletadas devem ser armazenadas em local seguro e inalteradas, de modo a garantir sua integridade e autenticidade.

- Análise de provas: os profissionais de computação forense utilizam ferramentas e técnicas especializadas para analisar as provas e identificar indícios que possam auxiliar nas investigações.

- Apresentação de provas: as provas coletadas e analisadas devem ser apresentadas de maneira clara e objetiva, de modo a serem compreendidas por todos os envolvidos no processo.

Essas são apenas algumas das normas técnicas e procedimentos seguidos na computação forense, que visam garantir a confiabilidade e integridade das provas coletadas e analisadas.

A computação é uma área que tem evoluído rapidamente desde o seu surgimento, no século XX. De máquinas enormes e pouco acessíveis, passamos a ter computadores pessoais, dispositivos móveis e agora computação em nuvem e inteligência artificial.

Nesse cenário, o trabalho da Perícia Forense Computacional requer profissionais capacitados e grandes investimentos em soluções de TI para lidar com a complexidade dos exames periciais, tornando de extrema relevância fatores como :

- Fator Humano: tudo que é relacionado à capacidade de compreensão e tratamento das informações , dos vestígios e suas análises em nível de raciocínio e deduções.

- Fator Tecnológico: Tudo relacionado às facilidades e dificuldades impostas pela tecnologia. Principalmente no tocante aos recursos que envolvem tempo e espaço.

- Fator legal: A análise dos vestígios cibernéticos deve obedecer aos ditames de ordem legal e processual além dos princípios científicos.

Terminologia e Conceitos básicos

A Computação Forense adotou e padronizou alguns termos, tais como:

- Análise forense de computador: processo de coleta, preservação, análise e apresentação de provas digitais em um ambiente legal.

- Aquisição de dados: processo de coleta de dados de um dispositivo de armazenamento, geralmente com o objetivo de preservar esses dados para análise posterior.

- Hash: uma representação criptográfica de um arquivo ou conjunto de dados, usada para verificar a integridade dos dados e detectar alterações não autorizadas.

- Análise de log: processo de examinar registros de eventos gerados por sistemas e aplicativos para obter informações sobre atividades e incidentes.

- Análise de imagem de disco: processo de examinar uma imagem bit-a-bit de um disco rígido ou outro dispositivo de armazenamento para obter informações sobre o sistema operacional, arquivos, e-mails etc.

- Análise de rede: processo de examinar o tráfego de rede para obter informações sobre atividades e incidentes.

- Análise de artefato: processo de examinar elementos digitais, tais como arquivos, registros do sistema, e-mails etc. para obter informações sobre atividades e incidentes.

- Metadados: informações sobre os dados, como data e hora de criação, tamanho do arquivo etc.

- Cadeia de Custódia: conjunto de procedimentos e registros que documentam a coleta, armazenamento, transporte e análise de amostras e evidências. Ela é utilizada para garantir a integridade e a validade das evidências coletadas.

Normas Técnicas e Procedimentos

Para maiores informações, estes e outros termos podem ser encontrados na RFC 2828, uma especificação técnica da Internet, publicada pela Internet Engineering Task Force (IETF), que define as diretrizes e recomendações para a segurança da Internet. A RFC 2828 é conhecida como “Internet Security Glossary” e fornece uma definição de termos comuns usados na segurança da Internet, incluindo termos relacionados à criptografia, autenticação, segurança de rede, segurança de sistemas e segurança de aplicativos. Ela foi publicada pela primeira vez em maio de 2000.

No Brasil, não temos ênfase quanto ao uso de normas , regimentos ou procedimentos específicos para a Computação Forense. Porém, o Código de Processo Penal (CPP) exige que o Perito Oficial ou nomeado, tenha curso superior e faça uso de métodos aceitos pela comunidade científica. O profissional deve seguir regras impostas por Procedimentos Operacionais Padrão, Manuais e certificações profissionais e de laboratórios.

As normas técnicas para computação forense são fundamentais para garantir que as evidências digitais coletadas sejam válidas e confiáveis. Elas estabelecem procedimentos e diretrizes para a aquisição, preservação, análise e apresentação de evidências digitais em processos legais. As normas técnicas também ajudam a garantir que as evidências digitais sejam coletadas de forma não-intrusiva e sem alterar ou danificar os dados originais.

Existem várias normas e diretrizes internacionais para computação forense, incluindo as normas ISO 27037, ISO 27041 e ISO 27042, que estabelecem diretrizes para a gestão de incidentes de segurança cibernética, a aquisição e a preservação de evidências digitais e a análise de evidências digitais, respectivamente. Além disso, existem diretrizes específicas para diferentes setores, como a norma ASTM E 2818 para a investigação cibernética em casos de fraude. As normas técnicas ajudam a garantir que as evidências digitais sejam coletadas e analisadas de forma consistente e confiável, o que é essencial para garantir justiça.

Procedimento Operacional Padrão (POP)

De acordo com MINISTÉRIO DA JUSTIÇA E SEGURANÇA PÚBLICA (2023)[1] , um procedimento operacional padrão (POP) é uma espécie de estudo técnico que procura descrever requisitos e atividades necessários para alcance de um determinado resultado esperado. O ato normativo brasileiro que possui a maior amplitude é a obra “Procedimento Operacional Padrão: Perícia Criminal, publicada pelo Ministério da Justiça , através da Secretaria Nacional de Segurança Pública.

A obra tem como objetivo garantir a qualidade e a confiabilidade das evidências digitais coletadas durante uma investigação criminal, e fornece diretrizes para a coleta, preservação e análise das evidências digitais. Além disso, ela também inclui diretrizes para a documentação e a apresentação das evidências digitais em processos legais. O POP Perícia Criminal é um conjunto de diretrizes e procedimentos que devem ser seguidos para garantir a qualidade e a confiabilidade das evidências digitais coletadas durante uma investigação.

Os POPs são projetados para garantir que as evidências digitais sejam coletadas e analisadas de forma consistente e confiável, independentemente do perito ou do local da investigação. Eles também ajudam a garantir que as evidências digitais sejam coletadas de forma não-intrusiva e sem alterar ou danificar os dados originais.

Os POPs incluem diretrizes para a aquisição de dados, como o uso de ferramentas de aquisição de dados confiáveis e a documentação detalhada do processo de aquisição. Também incluem diretrizes para a preservação de dados, como o uso de cópias de segurança forenses para garantir que as evidências não sejam alteradas ou danificadas durante o processo de investigação. Além disso, eles incluem diretrizes para a análise de dados, como o uso de ferramentas de análise forense confiáveis e a documentação detalhada do processo de análise.

Crimes Cibernéticos e seus vestígios

De acordo com Vacca (2005), “crimes cibernéticos são definidos como qualquer violação da lei que envolva a utilização de tecnologias da informação para cometer um delito”. O mesmo autor destaca que esses crimes são diferentes dos crimes tradicionais, pois eles geralmente não têm fronteiras geográficas e podem ser cometidos remotamente, além disso, os crimes cibernéticos frequentemente envolvem a utilização de software malicioso e outras técnicas avançadas para comprometer sistemas e coletar informações.

Crimes cibernéticos podem incluir atividades como hacking, roubo de identidade, fraude eletrônica, difamação, extorsão, vazamento de informações confidenciais e ataques de negação de serviço (DoS). Esses crimes são cada vez mais frequentes e complexos devido ao crescimento e à disseminação da tecnologia da informação.

Para compreender a ampla variedade de crimes cibernéticos é necessário dividi-lo em duas categorias gerais. Na primeira categoria de crimes cibernéticos é aquela em que o computador é apenas uma ferramenta de auxílio aos criminosos. Por exemplo, um indivíduo pode usar um computador para cometer fraude financeira, como acessar ilegalmente uma conta bancária e transferir dinheiro para outra conta. Outro exemplo seria o uso de um computador para cometer crimes tradicionais, como espionagem industrial ou roubo de informações confidenciais.

A segunda categoria de crimes cibernéticos é aquela em que o computador é a peça principal para o cometimento do crime. Por exemplo, o crime de invasão de computador, em que o criminoso entra ilegalmente em um sistema de computador para obter informações confidenciais ou causar danos.

No Brasil, a fim de tipificar os chamados delitos informáticos, a Lei 12.737/2012 foi sancionada promovendo alterações no Código Penal Brasileiro. Sancionada em 2 de dezembro de 2012, a lei estabelece penas severas para os crimes cibernéticos, incluindo invasão de computador, roubo de informações confidenciais, difamação, calúnia, danos a sistemas de informação e outros crimes similares.

Temas abordados no Tratado de Computação Forense

- Identificação, Isolamento, Coleta e Preservação do vestígio cibernético;

- Fundamentos do Sistema de Arquivo;

- Exames em Mídia de Armazenamento;

- Exames em Locais de Internet;

- Exame em Redes de Computadores e Dados de interceptação telemática;

- Exames em Imagens Digitais;

- Exames em Computação Embarcada;

- Exames em dispositivos móveis;

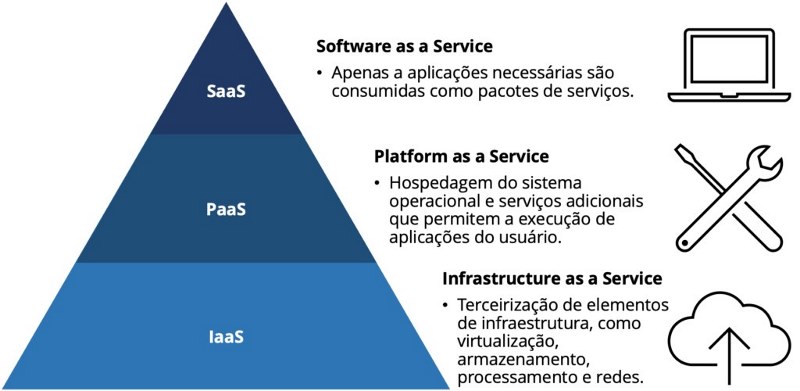

- Exames em Computação na Nuvem;

- Exames em Detecção de Intrusão;

- Exames em Malwares;

- Exames em dados Criptografados;

- Segurança e Defesa Cibernética;

- Noções de Direito Cibernético;

- Documentos Processuais – Laudos , Pareceres e Relatórios.

A internet e as redes sociais têm sido fundamentais para a conexão global e o acesso à informação. No entanto, com o aumento do uso da tecnologia, também tem havido um aumento na ocorrência de crimes cibernéticos. Nesse contexto , surgem novos crimes e novas formas de praticar antigos crimes.

O Perito precisa estar atualizado em conhecimentos, aliado às ferramentas computacionais mais modernas e conhecer as legislações pertinentes. É um grande desafio para aqueles que enveredam por esse caminho.

2. Capítulo 1 – Identificação, isolamento, coleta e preservação do vestígio cibernético.

Os vestígios cibernéticos

A utilização de um recurso computacional deixa evidências que podem ser identificadas e utilizadas para o estabelecimento da materialidade, dinâmica e autoria e até a motivação de um fato. Os vestígios cibernéticos são informações digitais deixadas por indivíduos ou dispositivos em sistemas de computadores, dispositivos móveis e outras plataformas digitais. Esses vestígios podem incluir arquivos, registros de log, históricos de navegação, e-mails, mensagens de texto, entre outros. Eles podem ser encontrados em sistemas de computadores, dispositivos móveis, redes, cloud e outras plataformas digitais.

Na busca por essas evidências, o consagrado princípio de Locard – um princípio fundamental da criminalística que afirma que “cada contato deixa sua marca” – foi proposto pelo criminologista francês Edmond Locard no início do século XX e é considerado como uma das bases da criminalística moderna. Ele se aplica tanto para crimes físicos, como homicídios e roubos, quanto para crimes cibernéticos, como invasão de sistemas e roubo de informações.

O tratamento de vestígios cibernéticos será abordado nas seguintes atividades forenses:

- Identificação;

- Isolamento;

- Registro;

- Coleta;

- Preservação.

Identificação: Existem dois contextos de análise forense que particularizam bastante os crimes cibernéticos:

Contexto Físico: Formado por circuitos eletrônicos, dispositivos físicos etc. A parte material, tangível do sistema.

Contexto Lógico: Composto pelas linhas de código, pelas partes binárias e instruções . É a parte intangível ou imaterial do sistema.

A compreensão da existência de ambos os contextos , servirá de base para a identificação e coleta das evidências necessárias à elucidação do fato.

Isolamento: O isolamento de vestígios cibernéticos é uma técnica importante para garantir a integridade das evidências em investigações de crimes cibernéticos. Isso implica em separar o dispositivo ou sistema onde o crime foi cometido, para evitar que outros indivíduos ou dispositivos tenham acesso a ele e possam alterar ou destruir as evidências. Não existe um gabarito que normatize as providências a serem tomadas para o isolamento dos vestígios. O bom senso e a iniciativa dos envolvidos serão os elementos norteadores das providências adotadas.

Registro: O registro de vestígios cibernéticos permite documentar e preservar as evidências encontradas. É importante registrar todas as informações encontradas, incluindo as características do dispositivo ou sistema, os arquivos e os registros de log. Essas informações são importantes para estabelecer a relação entre os indícios encontrados e o crime cometido.

O registro de vestígios cibernéticos deve ser feito seguindo procedimentos padronizados para garantir a integridade das evidências. Isso inclui documentar as informações encontradas, fotografar o dispositivo ou sistema e fazer cópias precisas dos dados. Além disso, é importante fazer o rastreamento de cada passo do processo de registro, para garantir a autenticidade das evidências.

Coleta: As evidências coletadas devem ser armazenadas em meios seguros e confiáveis, para garantir que elas possam ser usadas como provas em um processo judicial. Além disso, é importante fazer a análise das evidências para identificar as fontes dos indícios e reconstruir as ações dos indivíduos envolvidos no crime. A análise deve ser feita por profissionais capacitados e qualificados, que devem seguir procedimentos padronizados para garantir a integridade das evidências.

Preservação: A preservação de vestígios cibernéticos garante que as evidências encontradas sejam mantidas de forma segura e precisa para serem usadas como provas em um processo judicial. Após a coleta, a preservação de vestígios cibernéticos deve ser realizada de forma precisa e detalhada. Alguns cuidados devem ser tomados para evitar que as evidências sejam comprometidas.

Perante os vários agentes deterioradores dos vestígios, deve-se levar em conta não somente o tempo e os meios de transporte do local do recolhimento até o local de acondicionamento, mas também o tempo para que os exames se iniciem.

Para maiores informações e entendimentos sobre o processo de identificação, coleta, aquisição e preservação de evidência digital recomendo ler a NBR 27037[2] importante norma para garantir a qualidade e a confiabilidade das evidências cibernéticas coletadas, ela é amplamente utilizada pelas autoridades investigativas e judiciais no Brasil, e é considerada como uma referência para a investigação de crimes cibernéticos.

Ela é um guia útil para garantir a integridade das evidências e aumentar a confiança nas investigações e nos processos judiciais relacionados a crimes cibernéticos.

3. Capítulo 2 – Fundamentos de sistemas de arquivos

Os sistemas de arquivos são componentes fundamentais dos sistemas operacionais, controlando como os arquivos são armazenados, organizados e acessados em um dispositivo. Eles fornecem uma estrutura para organizar e gerenciar arquivos e pastas, permitindo que os usuários criem, leiam, alterem e excluam arquivos de forma eficiente.

Cada sistema operacional utiliza um ou mais sistemas de arquivos. Os mais comuns são o FAT (File Allocation Table) e o NTFS (New Technology File System), ambos utilizados no Windows, e o ext4, usado no Linux. Esses sistemas de arquivos diferem em sua estrutura, desempenho e recursos, mas todos eles permitem que os usuários criem e gerenciem arquivos e pastas de forma eficiente.

Além disso, muitos sistemas operacionais modernos, incluindo Windows e Linux, oferecem suporte a vários sistemas de arquivos, permitindo que os usuários escolham o sistema de arquivos mais adequado para suas necessidades.

Com o crescimento da capacidade das unidades de armazenamento e tamanho de arquivos, o controle de acesso aos dados torna-se uma tarefa cada vez mais complexa.

Sistemas de arquivo

O Sistema de arquivos é uma forma de organizar, proteger e representar dados estruturados, acompanhado de um conjunto de metadados, que proporciona uma visão sistêmica do grande volume de informações contidas em mídias de armazenamento computacional .

Armazenamento de dados é o processo de guardar informações em um meio de armazenamento, como um disco rígido ou nuvem. É importante para garantir que os dados estejam disponíveis para uso futuro e possam ser recuperados em caso de perda ou falha. Existem vários tipos de armazenamento, como armazenamento local, armazenamento em nuvem e armazenamento em fita. Cada tipo tem suas próprias vantagens e desvantagens, e é importante escolher o tipo adequado de acordo com as necessidades de armazenamento de cada organização.

Independente da forma com os dados são gravados fisicamente nos diversos tipos de mídias, as informações são armazenadas em sua forma mais básica, o bit.

A notação hexadecimal é um sistema de numeração utilizado para representar números binários de forma mais compacta. Ela é baseada em 16 símbolos diferentes, ao invés dos 10 símbolos usados no sistema decimal comum. Os símbolos usados na notação hexadecimal são os dígitos de 0 a 9 e as letras A, B, C, D, E e F. Cada símbolo hexadecimal representa um número binário de 4 bits, o que permite representar números binários de até 8 bits com apenas 2 símbolos hexadecimais. Por exemplo, o número binário 10011011 pode ser representado como 9B em notação hexadecimal. Essa notação é amplamente utilizada na programação de computadores.

As informações computacionais são gravadas em mídias. As mídias de armazenamento são dispositivos utilizados para armazenar dados e informações de forma eletrônica. Elas podem ser classificadas em três categorias: mídias voláteis, mídias não-voláteis e mídias removíveis.

As mídias voláteis, como a memória RAM, armazenam informações temporariamente e perdem os dados quando a energia é desligada. Já as mídias não-voláteis, como os discos rígidos e os cartões de memória, armazenam informações de forma permanente e não perdem os dados quando a energia é desligada. Por fim, as mídias removíveis, como os discos rígidos externos e os pendrives, permitem que os dados sejam facilmente transferidos de um dispositivo para outro. Cada tipo de mídia possui suas próprias características, como capacidade de armazenamento, velocidade de acesso e durabilidade, e é utilizado em diferentes aplicações.

As mídias de armazenamento mais usadas são os discos mecânicos (HD´s) ,as memórias flash ( pendrives, SSD e cartões de memória)e os discos óticos (CD, DVD e Blu-ray).

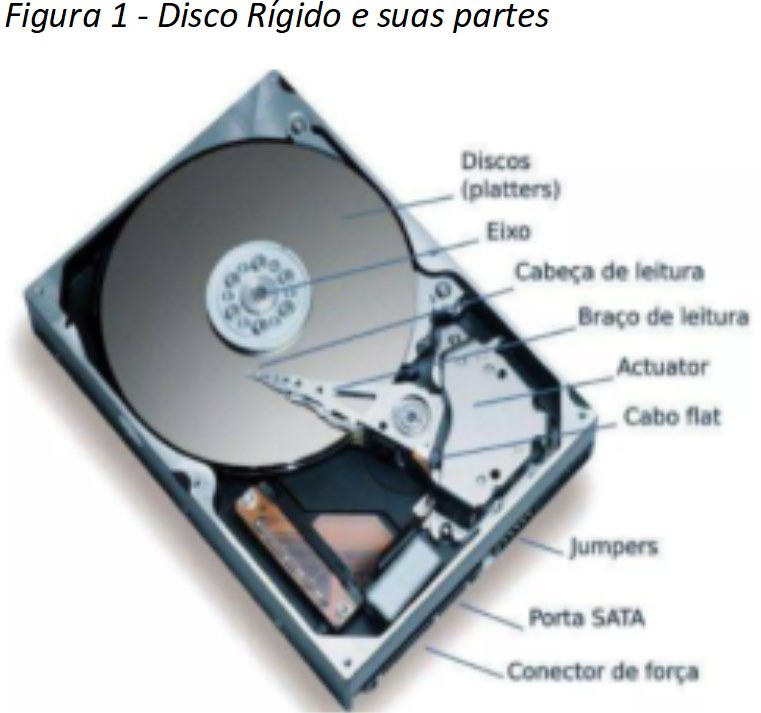

DISCOS RÍGIDOS MECÂNICOS

O disco rígido é uma das principais mídias de armazenamento utilizadas em computadores e dispositivos eletrônicos. Ele é composto por uma ou mais placas de metal cobertas por uma camada fina de material magnético, onde os dados são gravados. Os discos rígidos são divididos em dois tipos: discos rígidos internos e discos rígidos externos. Os discos rígidos têm capacidade cada vez maior de armazenamento e velocidade de acesso cada vez maior. A tendência atual é a utilização de discos rígidos baseados em estado sólido (SSD) que proporciona uma maior velocidade na leitura e escrita de dados, mas ainda são mais caros do que os tradicionais HDs.

Figura 2- Memórias Flash

MEMÓRIAS FLASH

As memórias flash são tipos de mídias não-voláteis utilizadas para armazenar dados e informações de forma permanente. Elas funcionam através de células de memória que podem ser apagadas e gravadas eletricamente, permitindo a atualização de dados sem a necessidade de remover a fonte de energia. As memórias flash são amplamente utilizadas em dispositivos eletrônicos, como smartphones, câmeras digitais, computadores portáteis e dispositivos de armazenamento externos. Elas são conhecidas por sua alta densidade de armazenamento, baixo consumo de energia, resistência a impactos e às variações de temperatura, e capacidade de operar em condições extremas. Além disso, as memórias flash são leves, compactas e fáceis de transportar, o que as torna ideais para aplicações móveis.

DISCOS ÓPTICOS

São mídias de armazenamento computacional que tem como principal característica a leitura /escrita por meio de laser. Eles são compostos por uma camada fina de material reflexivo (geralmente alumínio) coberta por uma camada de material transparente, como policarbonato.

Os discos ópticos são amplamente utilizados para armazenar arquivos de música, vídeo, software e dados em geral. Existem vários tipos de discos ópticos, como CDs, DVDs e Blu-ray. Cada tipo tem sua própria capacidade de armazenamento, velocidade de acesso e compatibilidade com dispositivos de leitura. Eles são conhecidos por serem resistentes a impactos, resistentes a riscos e têm uma vida útil prolongada se armazenados corretamente. Além disso, eles podem ser facilmente reproduzidos e distribuídos em grandes quantidades, o que os torna ideais para aplicações comerciais.

Para que um dispositivo seja utilizado para leitura e gravação, deve ser criado uma ou mais áreas lógicas denominadas partições, através de particionamento. Cada partição é tratada como um dispositivo de armazenamento independente pelo sistema operacional, o que permite ao usuário organizar e gerenciar seus dados de forma mais eficiente.

Cada partição é tratada pelo sistema operacional como se fosse um disco físico independente, permitindo que diferentes sistemas operacionais, aplicativos ou dados sejam armazenados em diferentes partições. Isso pode ser útil para organizar melhor os dados, facilitar a manutenção e a recuperação de dados, e melhorar o desempenho do sistema.

Os principais sistemas de arquivo são:

- NTFS (New Technology File System): sistema de arquivos padrão do Windows. Ele oferece suporte a arquivos de até 16 terabytes, permissões de arquivo avançadas e recuperação de dados.

- FAT (File Allocation Table): é um sistema de arquivos simples que foi originalmente desenvolvido para ser usado em sistemas operacionais antigos, como o DOS e o Windows 3.x. Ele é geralmente utilizado em dispositivos removíveis, como pendrives e cartões de memória.

- exFAT (Extended File Allocation Table): é um sistema de arquivos criado pela Microsoft, como uma evolução do FAT. Ele oferece suporte a arquivos de até 128 petabytes e é amplamente utilizado em dispositivos removíveis e cartões de memória.

- ext (Extended File System): é o sistema de arquivos padrão usado em sistemas operacionais Linux e Unix. Ele oferece suporte a arquivos de até 8 exabytes e possui recursos avançados de gerenciamento de arquivos, como links simbólicos e permissões de arquivo avançadas.

- HFS+ (Hierarchical File System Plus): é o sistema de arquivos padrão usado pelo Mac OS. Ele oferece suporte a arquivos de até 8 exabytes e possui recursos avançados de gerenciamento de arquivos, como links simbólicos e permissões de arquivo avançadas.

A análise dos sistemas de arquivos pode fornecer informações valiosas para uma investigação forense, como arquivos excluídos, histórico de navegação, registros de login e outros dados que podem ser usados como evidência em um processo legal. Além disso, os sistemas de arquivos também podem ser usados para determinar se um dispositivo foi alterado ou comprometido, o que pode ser importante para investigações de segurança cibernética.

O papel do Perito é essencial para confirmar se as informações presentes nas mídias podem ser confiáveis (ou não) para identificar um determinado delito e sua autoria.

4. Capítulo 3 – Exames em mídias de armazenamento

A análise de mídias de armazenamento é um processo importante na computação forense, pois permite aos investigadores recuperar e analisar dados armazenados em dispositivos como discos rígidos, unidades flash, discos externos e outros dispositivos de armazenamento.

Essa análise pode fornecer informações valiosas para uma investigação, como arquivos excluídos, histórico de navegação, registros de login e outros dados que podem ser usados como evidência em um processo legal. Além disso, a análise de mídias de armazenamento também pode ser usada para determinar se um dispositivo foi alterado ou comprometido, o que é importante para investigações de segurança cibernética e requer a utilização de ferramentas especializadas e técnicas para garantir a integridade dos dados coletados.

O perito precisa ter conhecimentos especializados na área, como conhecimento dos sistemas de arquivos, protocolos de rede e ferramentas de análise de dados. Ele precisa seguir protocolos rigorosos de segurança para garantir que os dados coletados não sejam alterados durante o processo, e precisa garantir a autenticidade e integridade dos dados para assegurar que as informações possam ser usadas como prova válida em um processo legal.

Este capítulo aborda as fases básicas do exame de perícia em mídias computacionais:

- Preservação: Garantir a preservação da evidência durante a realização dos exames.

- Extração de Dados: Identificação dos arquivos ou fragmentos de arquivos presentes na mídia.

- Análise: Identificar nos arquivos recuperados, informações úteis.

- Apresentação: Relato formal das conclusões do Perito.

Preservação

A preservação é uma das etapas mais importantes no processo de exame pericial e faz parte da cadeia de custódia, que é o conjunto de procedimentos para garantir a integridade e a autenticidade das provas coletadas. A preservação adequada dos vestígios é fundamental para que os peritos possam analisá-los de maneira correta e produzir um laudo confiável. Os vestígios digitais merecem atenção especial, pois podem ser facilmente alterados ou apagados por meio de ações no próprio dispositivo ou por conexão remota. Para garantir a preservação dos vestígios digitais, alguns cuidados devem ser tomados:

- Identificação dos pontos de coleta: é importante identificar quais pontos do dispositivo contêm os vestígios a serem analisados. No caso de computadores, por exemplo, é comum analisar o disco rígido, a memória RAM e os dispositivos de armazenamento externo conectados.

- Coleta de dados forenses: a coleta de dados deve ser feita de forma forense, utilizando ferramentas específicas para preservar a integridade dos vestígios. Essas ferramentas evitam alterações acidentais nos dados e garantem a possibilidade de reproduzir as mesmas análises posteriormente.

- Armazenamento seguro: os vestígios digitais devem ser armazenados de forma segura e isolada, para evitar a contaminação ou a alteração dos dados. Recomenda-se o uso de equipamentos de armazenamento externo, como discos rígidos ou pendrives, criptografados e protegidos por senha.

- Registro de informações: todas as informações relevantes devem ser registradas, como a data e hora da coleta, os procedimentos realizados e os dados coletados.

Ao seguir esses cuidados, é possível garantir a preservação dos vestígios digitais e produzir laudos periciais confiáveis. A preservação adequada dos vestígios é um passo fundamental para garantir a integridade e a autenticidade das provas coletadas.

Uma das decisões a serem tomadas no processo de preservação de dados é o destino dos dados. Há dois tipos de espelhamento: de mídia para mídia e de mídia para arquivo de imagem.

O espelhamento de mídia para mídia

O processo de espelhamento de mídia, também conhecido como imagem forense, é uma técnica utilizada para fazer uma cópia exata de um dispositivo de armazenamento, como um disco rígido ou pendrive. Essa cópia inclui não apenas os arquivos visíveis, mas também os dados apagados e os setores ocultos do dispositivo, o que pode ser fundamental em investigações criminais, onde é preciso garantir que as provas sejam preservadas para que possam ser utilizadas em um julgamento. Com a imagem forense, é possível analisar os dados sem precisar mexer no dispositivo original, o que evita que ele seja contaminado ou danificado durante o processo de análise.

O processo de higienização, por sua vez, é o procedimento de apagar todos os dados do dispositivo de armazenamento de forma segura, para que eles não possam ser recuperados posteriormente. Isso é especialmente importante quando se deseja descartar um dispositivo ou repassá-lo para outra pessoa.

Os programas forenses são ferramentas utilizadas para analisar e recuperar dados de dispositivos de armazenamento, como discos rígidos, dispositivos de armazenamento externos e até mesmo dispositivos de armazenamento em nuvem. Essas ferramentas permitem que os investigadores digitalizem dispositivos em busca de provas digitais, tais como arquivos, mensagens de texto, históricos de navegação e muito mais.

Os programas forenses também podem ser usados para analisar mídia, como imagens, vídeos e áudios. Isso inclui a capacidade de recuperar arquivos excluídos, verificar a autenticidade de arquivos e extrair metadados. Além disso, esses programas também podem ser utilizados para analisar dispositivos móveis, como smartphones e tablets.

Alguns exemplos de softwares forenses incluem:

- EnCase: É um software popular utilizado para coletar, analisar e apresentar provas digitais. Ele permite aos investigadores digitalizar dispositivos de armazenamento em busca de arquivos, mensagens de texto, históricos de navegação e muito mais.

- FTK (Forensic Toolkit): É outro software de análise forense popular que permite aos investigadores digitalizar dispositivos de armazenamento em busca de provas digitais. Ele também inclui recursos para análise de mídia, como recuperação de arquivos excluídos e extração de metadados.

- Cellebrite: É um software de análise de dispositivos móveis utilizado para recuperar dados de smartphones e tablets. Ele permite aos investigadores recuperar mensagens de texto, históricos de chamadas, dados de localização e muito mais.

- Autopsy: É uma ferramenta open-source para análise forense de discos rígidos e outros dispositivos de armazenamento. Ele permite aos investigadores digitalizar dispositivos em busca de provas digitais e inclui recursos para análise de mídia, como recuperação de arquivos excluídos e extração de metadados.

- Oxygen Forensic Suite: É uma ferramenta para análise forense de dispositivos móveis e computadores. Ele permite aos investigadores recuperar mensagens de texto, dados de localização, históricos de chamadas e muito mais. Ele também inclui recursos para análise de mídia, como recuperação de arquivos excluídos e extração de metadados.

É importante observar que ferramentas de análise sofrem mudanças e atualizações constantes e, dentre tantas ferramentas disponíveis no mercado, é preciso escolher aquela que mais seja adequada à extração de dados relevantes. Sem esquecer, no entanto, que a habilidade técnico-pericial é imprescindível ao trabalho pericial de excelência.

Extração de dados

Essa fase tem por objetivo identificar os arquivos ativos, apagados e até mesmo os fragmentados.

O primeiro passo na extração de dados é o acesso ao dispositivo em questão. Isso pode ser feito de diversas maneiras, dependendo das características do dispositivo. Alguns dispositivos podem ser facilmente acessados através de uma conexão direta, como um disco rígido interno, enquanto outros dispositivos podem exigir técnicas mais avançadas, como a remoção da memória de um telefone celular.

Uma vez que o acesso ao dispositivo é garantido, o próximo passo é identificar os dados relevantes que precisam ser preservados e recuperados. Isso envolve a análise do sistema de arquivos do dispositivo e a identificação de arquivos e diretórios importantes.

A preservação dos dados é extremamente importante durante todo o processo de extração. Os peritos forenses precisam garantir que os dados recuperados não sejam alterados ou corrompidos durante a extração e a análise. Para isso, são utilizadas ferramentas de software especializadas que fazem a cópia exata dos dados do dispositivo.

Uma vez que os dados foram extraídos e preservados, os peritos forenses podem realizar a análise forense propriamente dita. Isso envolve a busca por informações específicas, como arquivos de sistema, histórico de navegação na internet e registros de chamadas telefônicas. Os peritos também podem usar ferramentas especializadas para analisar dados em bruto, como arquivos de registro do sistema operacional.

No final do processo de extração de dados, os peritos forenses produzem um relatório detalhado que descreve todos os passos realizados, os dados encontrados e as conclusões alcançadas. Esse relatório pode ser utilizado em investigações criminais ou em processos judiciais, e é fundamental para garantir a integridade das provas digitais.

Assinatura de arquivo

A assinatura de arquivo, também conhecida como “número mágico”, é uma sequência de bytes que é usada para identificar o tipo de arquivo e o formato de dados contido em um arquivo. Essa sequência de bytes geralmente é encontrada no início do arquivo e é usada pelo sistema operacional e pelos aplicativos para determinar como o arquivo deve ser tratado.

É uma parte importante da identificação de arquivos porque muitos tipos de arquivo têm extensões de nome de arquivo comuns, como .docx para documentos do Microsoft Word ou .jpg para imagens JPEG. No entanto, essas extensões de nome de arquivo nem sempre são precisas e confiáveis na identificação de tipos de arquivo, já que os usuários podem renomear um arquivo e mudar sua extensão para algo diferente do tipo de arquivo real. Por exemplo, um arquivo malicioso pode ser renomeado para ter uma extensão de arquivo legítima para tentar enganar o usuário e o sistema operacional.

A assinatura de arquivo é usada pelos sistemas operacionais para identificar corretamente o tipo de arquivo, independentemente da extensão de nome de arquivo. Por exemplo, um arquivo .jpg que foi renomeado para ter uma extensão .docx ainda será identificado como um arquivo de imagem JPEG pelo sistema operacional, desde que a assinatura de arquivo esteja presente no início do arquivo.

A assinatura de arquivo pode ser usada para garantir a integridade dos dados, pois se a assinatura for corrompida ou ausente, o sistema operacional pode reconhecer o arquivo como inválido e impedir que ele seja aberto ou executado. Além disso, a assinatura de arquivo pode ser usada para detectar arquivos maliciosos ou corrompidos antes que eles causem danos ao sistema.

Existem diversas assinaturas de arquivos usadas para identificar o tipo de arquivo e o formato de dados contido neles. Alguns exemplos de assinaturas de arquivos mais comuns incluem:

- JPEG/JFIF: FF D8 FF

- PNG: 89 50 4E 47 0D 0A 1A 0A

- PDF: 25 50 44 46

- DOCX: 50 4B 03 04

- MP3: FF FB

- GIF: 47 49 46 38 37 61

- ZIP: 50 4B 03 04

Essas assinaturas de arquivos são usadas por sistemas operacionais, aplicativos e softwares de segurança para identificar o tipo de arquivo e o formato de dados contido neles. É importante ressaltar que algumas extensões de nome de arquivo podem ser enganosas, portanto, a assinatura de arquivo é uma ferramenta importante para garantir que os arquivos sejam tratados corretamente e evitar possíveis danos ou riscos à segurança.

Análise

Após a fase de preservação e extração de dados em um exame pericial de mídias computacionais, segue-se a fase de análise. Nessa fase, o perito irá analisar as informações coletadas a fim de identificar as evidências relevantes para o caso em questão.

Existem diversas técnicas e procedimentos que o perito pode adotar na fase de análise, dependendo da necessidade e complexidade do caso em questão. A seguir, listamos alguns dos procedimentos que podem ser adotados:

- Análise de Metadados: Uma das primeiras etapas na análise de dados é a análise de metadados, que inclui informações sobre a criação, modificação e acesso a arquivos. Os metadados podem fornecer informações importantes sobre quando e por quem os arquivos foram criados, modificados ou acessados. Isso pode ajudar a identificar possíveis suspeitos e/ou locais relevantes.

- Análise de Palavras-chave: A análise de palavras-chave é um procedimento que permite identificar palavras ou frases específicas que podem ser relevantes para o caso. Essas palavras podem ser usadas para pesquisar arquivos e dados em uma mídia computacional.

- Análise de Arquivos de Sistema: A análise de arquivos de sistema é um procedimento que permite identificar arquivos críticos para o funcionamento do sistema operacional e aplicativos. Esses arquivos podem conter informações relevantes sobre a utilização do computador, como logs de atividades, registros de programas instalados, históricos de navegação na internet, entre outros.

- Análise de Imagens de Mídia: A análise de imagens de mídia é um procedimento que permite identificar imagens e vídeos relevantes para o caso. Essa análise pode incluir a identificação de imagens adulteradas, além da análise de metadados das imagens e vídeos.

- Análise de Comunicações: A análise de comunicações inclui a análise de mensagens de e-mail, chat e outras comunicações eletrônicas. Esse procedimento pode ajudar a identificar possíveis suspeitos e/ou locais relevantes, além de fornecer informações sobre a comunicação entre as partes envolvidas no caso.

- Análise Forense de Rede: A análise forense de rede inclui a análise de dados de rede, como logs de acesso, tráfego de rede e registros de conexão. Essa análise pode ajudar a identificar possíveis invasores, locais de origem de ataques, além de fornecer informações sobre o uso da rede.

Esses são apenas alguns dos procedimentos que podem ser adotados na fase de análise após a preservação e extração dos dados em um exame pericial de mídias computacionais. O perito deve avaliar cada caso individualmente e escolher as técnicas mais adequadas para identificar as evidências relevantes para o caso.

5. Capítulo 4 – Exames em locais de Internet

Tem-se assistido a um aumento das análises periciais na Internet como forma de detecção e prevenção de crimes digitais como o ciberterrorismo ou as ciberfraudes. Os especialistas são capazes de monitorar determinados sites ou investigar atividades maliciosas que ocorrem on-line usando ferramentas e técnicas sofisticadas que os ajudam a detectar quaisquer atividades ilegais que ocorrem na Internet .

Uma das técnicas atuais para analisar vestígios de crimes digitais é a análise de sites. Com esse método, os investigadores podem analisar a estrutura e o conteúdo dos sites usados para cometer um crime, seja coletando informações da página ou realizando investigações adicionais por meio do servidor que a hospeda.

Os investigadores examinam o conteúdo encontrado na web por meio do uso de ferramentas e serviços disponíveis na internet. Isso inclui a busca de informações dentro da rede TOR, que permite o acesso a sites não indexados pelos buscadores tradicionais, além de desvendar informações de redes sociais e outros meios de comunicação utilizados por criminosos. As técnicas de investigação de crimes digitais estão sendo constantemente desenvolvidas à medida que mais especialistas examinam novos métodos para ajudar a detectar crimes digitais com eficácia.

– Redes sociais e suas fontes de vestígios cibernéticos para a perícia forense

As redes sociais também são cada vez mais usadas como uma importante fonte de evidência, pois os criminosos tiram proveito do anonimato ou da falta de segurança nessas plataformas. Em virtude disso, os investigadores buscam links entre criminosos e outros envolvidos em atividades criminosas em várias redes sociais como Facebook, Twitter e Instagram, ajudando-os a entender como um crime foi cometido ou quem esteve envolvido nele.

As redes sociais se tornaram uma parte essencial de nossas vidas, mas com elas vêm alguns riscos. Com experiência forense, você pode identificar possíveis ameaças, rastrear a atividade do usuário e evitar possíveis ataques . Algumas das melhores ferramentas forenses para redes sociais são:

– Facebook Forensic Toolkit (FFT)

Figura 4 – Facebook Forensic Toolkit

Fonte: Internet

– Twitter Forensic Toolkit (TFT)

É uma ferramenta utilizada para coletar e analisar dados do Twitter. Ele permite que os usuários pesquisem e baixem tweets, informações de perfil de usuários, hashtags, menções, entre outros dados do Twitter de forma organizada e estruturada para fins de investigação ou análise.

O Twitter Forensic Toolkit também pode ser usado para identificar tendências e padrões no uso do Twitter, como para investigações criminais ou estudos de mídia social. A perícia forense em redes sociais é a capacidade de investigar um crime ou outro assunto legal usando evidências digitais de plataformas de mídia social. Isso está se tornando cada vez mais importante na sociedade moderna, pois cada vez mais nossas vidas são conduzidas online, com grandes quantidades de dados sendo armazenados em redes sociais. Esses dados podem ser usados para descobrir pistas e evidências importantes sobre um caso, permitindo que os investigadores determinem a verdade.

Com o treinamento e a experiência certos, os especialistas digitais podem acessar e analisar contas de mídia social para descobrir evidências que, de outra forma, poderiam passar despercebidas. À medida que a tecnologia digital e as redes sociais continuam a evoluir, também aumentará a necessidade de perícia forense em redes sociais.

As ferramentas forenses digitais são projetadas para ajudar os investigadores a coletar e analisar evidências de dispositivos digitais. No mundo cada vez mais digital de hoje, essas ferramentas são inestimáveis para quem procura obter conhecimento e experiência aprofundados nesse campo. Eles podem ser usados para recuperar dados excluídos, identificar arquivos ocultos e descobrir códigos maliciosos, entre outras atividades.

Essas ferramentas podem fornecer informações valiosas sobre as atividades dos suspeitos, incluindo uma visão abrangente de suas atividades e comunicações online. Com experiência digital, os investigadores podem obter uma imagem muito mais completa do suspeito e de sua atividade criminosa.

– Histórico de Navegação e de Cache e sua localização em disco.

Os arquivos de histórico de navegação e de cache são criados automaticamente pelo seu navegador web durante a utilização da internet. Eles são armazenados em seu computador com o objetivo de facilitar o acesso a sites visitados recentemente e acelerar o carregamento de páginas.

O histórico de navegação é uma lista de todos os sites que você visitou com data e hora de acesso. Isso permite que você possa facilmente retornar a um site visitado recentemente sem precisar digitar todo o endereço novamente. O cache de navegação é uma pasta que contém elementos baixados da internet, como imagens e arquivos, para que eles possam ser carregados mais rapidamente ao visitar o mesmo site novamente.

A localização dos arquivos de histórico e cache varia de acordo com o sistema operacional e o navegador que você está usando.

Alguns utilitários específicos para a coleta de dados no navegador Internet Explorer são:

– IEHistoryView;

– BrowsingHistoryView;

– IECacheView e

– IECookiesView.

Para a localização de informações de navegação no Mozilla Firefox, temos:

– MozillaHistoryView

– MozillaCacheView

-MozillaCookiesView

À medida que a importância da segurança cibernética aumenta, também aumenta a necessidade de especialistas para combater os ataques cada vez mais sofisticados em redes públicas e privadas. Esses ataques geralmente deixam rastros muito tênues, portanto, os especialistas devem ter as ferramentas e o conhecimento para analisar quantidades impressionantes de dados de ataque.

A demanda por análises digitais na internet tende a aumentar de forma contínua em razão da nova realidade da sociedade. Estamos vivendo em um mundo cada vez mais virtual e sem limites.

6. Capítulo 5 – Exames em redes de computadores e dados de interceptação telemática.

De acordo com Nunes (2016), as redes de computadores tornam-se a base para qualquer tipo de comunicação. A perícia em redes de computadores é uma especialidade científica que visa a análise e investigação de redes de computadores para fins legais e forenses. O profissional forense é responsável por coletar, preservar e analisar dados e informações de rede para apoiar investigações criminais e civis.

Eles trabalham com uma variedade de tecnologias e protocolos, incluindo TCP/IP, Wi-Fi, Ethernet, entre outros, para identificar e compreender as atividades ocorridas em uma rede de computadores.

A interceptação telemática é uma técnica utilizada para capturar informações de comunicações eletrônicas. A interceptação telemática é comumente usada por agências governamentais e departamentos de investigação para investigar atividades criminais, incluindo terrorismo, tráfico de drogas e fraude. A interceptação telemática é regulamentada por leis nacionais e internacionais que visam proteger a privacidade e garantir o devido processo legal.

Fontes de vestígios cibernéticos em redes de computadores

Com o uso crescente das redes, também houve um aumento na ocorrência de atividades criminosas, como invasões de segurança e roubo de informações confidenciais. Nestes casos, os vestígios cibernéticos são fontes valiosas para a investigação e identificação dos responsáveis.

Os vestígios cibernéticos podem ser encontrados em vários locais em uma rede de computadores, Nunes (2016) diz que os diversos sistemas e equipamentos de uma rede podem fornecer vestígios importantes ao perito, incluindo arquivos de log, cache de navegadores, registros de atividade de usuários e arquivos temporários. Além disso, as informações podem ser encontradas em dispositivos de armazenamento externos, como Roteadores, switches, discos rígidos, pen drives, entre outros.

Conforme Nunes (2016), a análise de tráfego é muito importante para determinar quais os protocolos estão em uso e a ligação destes com os equipamentos da rede, visualização de pacotes suspeitos, origem de ataques etc.

A análise de tráfego é uma ferramenta valiosa para garantir a segurança e a integridade dos dados em uma rede de computadores. Além disso, ela pode ajudar a otimizar a performance e melhorar a segurança da rede.

Os exames mais comuns em uma perícia em redes de computadores incluem:

- Análise de logs: A análise de logs de sistemas e aplicações é uma das primeiras etapas na investigação de um crime cibernético. Os logs podem fornecer informações sobre atividades suspeitas, como acessos não autorizados a sistemas ou dados.

- Análise de arquivos temporários: A análise de arquivos temporários, como cache de navegadores, pode fornecer informações sobre o histórico de navegação e atividades online do usuário.

- Análise de dispositivos de armazenamento: A análise de dispositivos de armazenamento, como discos rígidos e pen drives, pode fornecer informações sobre arquivos deletados ou ocultos.

- Detecção de ameaças: A análise de tráfego permite identificar ameaças como invasões de segurança, vírus, spyware e outros tipos de Malware. Isso ajuda a proteger a rede de computadores contra-ataques e a prevenir a perda de dados confidenciais.

- Análise de Malware: A análise de Malware pode ajudar a identificar e remover programas maliciosos ou vírus que possam estar afetando a rede de computadores.

Estes são apenas alguns dos exames mais comuns em uma perícia em redes de computadores. Cada caso é único e pode requerer uma abordagem diferente e outros exames adicionais para obter resultados precisos e conclusivos.

Análise de registro de logs e tráfego de redes de computadores.

Nunes (2016) nos diz que é indispensável que o perito conheça os mais comuns registros de logs nas ações de defesa cibernética ou de caráter malicioso.

A análise de registro de logs e tráfego de redes de computadores é uma parte importante da segurança da informação. Os registros de logs são arquivos que registram atividades específicas em um sistema ou rede de computadores. Eles incluem informações como data, hora, tipo de evento e usuário que realizou a ação. A análise de registro de logs permite aos administradores de rede monitorar e identificar atividades suspeitas, como acessos não autorizados a sistemas ou dados.

Dependendo da aplicação, é necessário o conhecimento específico dos logs do registro em questão como, por exemplo, servidores web, servidores de banco de dados etc.

Além da análise de registro de logs, a análise de tráfego de rede também é importante para garantir a segurança da informação. O tráfego de rede é o fluxo de dados que circula em uma rede de computadores. A análise de tráfego permite aos administradores de rede monitorar o tipo de dados que estão sendo transmitidos na rede, identificando qualquer atividade suspeita ou anômala.

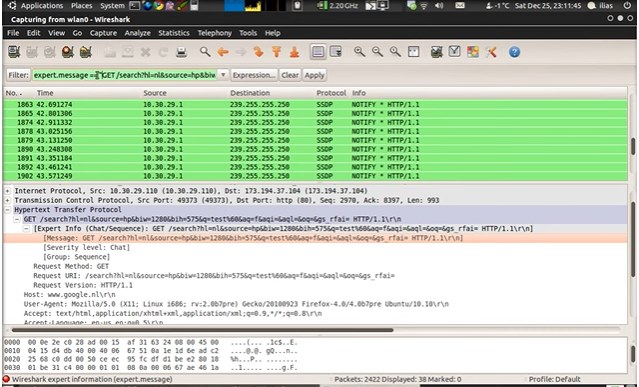

Os sniffers são ferramentas usadas para monitorar o tráfego de rede. Eles são capazes de capturar e analisar pacotes de dados que circulam na rede. Alguns dos sniffers mais comuns incluem o Wireshark, tcpdump ,entre outros.

O Wireshark é uma ferramenta de análise de tráfego de rede gratuita e de código aberto que permite aos administradores de rede capturar e analisar pacotes de dados. Entre as funções do Wireshark temos filtragem de pacotes, visualização de protocolos, análise de tráfego em tempo real e suporte a vários sistemas operacionais. Além disso, o Wireshark também possui uma comunidade ativa de desenvolvedores e usuários que contribuem para o desenvolvimento e melhoria da ferramenta.

Figura 5 – Tela do Wireshark

Fonte: Youtube[3]

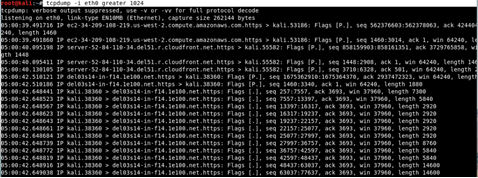

O tcpdump é outro sniffer popular que permite aos administradores de rede capturar pacotes de dados e salvar as informações em um arquivo para análise posterior. Assim como o Wireshark, o TCPDump oferece suporte a vários filtros de expressão regular que permitem ao usuário capturar pacotes específicos com base em critérios como endereços IP, portas e protocolos. É uma ferramenta de linha de comando que é amplamente utilizada por administradores de rede, desenvolvedores e profissionais de segurança da informação.

Figura 6 – Tela do Tcpdump

Fonte: Internet[4]

De acordo com Nunes (2016), o alto volume de dados e a criptografia usada nos protocolos são os principais desafios encontrados durante os exames em redes de computadores.

Com o aumento da utilização da tecnologia e a dependência das redes para a vida cotidiana, o volume de tráfego de rede tem aumentado exponencialmente. Isso significa que os peritos digitais precisam ser capazes de processar e analisar rapidamente grandes quantidades de dados, identificar padrões e tendências relevantes e determinar se há alguma atividade suspeita.

Os peritos digitais precisam ser capazes de lidar com vários tipos diferentes de tecnologias e sistemas operacionais, pois muitas vezes precisam analisar redes que combinam várias plataformas diferentes.

7. Capítulo 6 – Exames em imagens digitais

Para Arruda (2016), o crescimento da tecnologia tem permitido avanços significativos na área de perícias em imagens, com o avanço dos programas de edição de imagens e a popularidade dos dispositivos móveis, abriram-se muitas possibilidades, ponto fundamental para o avanço da área de perícias em imagens, proporcionando novas formas de investigar e resolver questões.

A expressão “Perícias em Imagens Digitais” se refere à análise forense de imagens digitais, incluindo a detecção de fraude ou montagens. Com o fácil acesso de hoje a aplicativos especializados de edição de imagens, a existência de imagens forjadas digitalmente está se tornando cada vez mais comum. A facilidade de acesso a aplicativos de edição de imagens, como o Adobe Photoshop, tem levado ao aumento de imagens adulteradas digitalmente.

No entanto, a área de perícias em imagens digitais vai além da verificação de edições, incluindo a extração de informações relevantes em investigações policiais ou processos penais. As técnicas de perícia em imagens digitais também podem ser aplicadas em outras áreas de perícia criminal, como documentoscopia, balística e impressões digitais.

O estudo da análise forense de imagens digitais é interdisciplinar e inclui um universo mais amplo de aplicações em ciência forense. Para entender as técnicas utilizadas na perícia forense de imagens, é necessário conhecer o processo de criação de imagens digitais, armazená-las em dispositivos computacionais e o formalismo matemático que abrange as diversas áreas envolvidas.

O estudo voltado para a análise forense de imagens digitais é, portanto, interdisciplinar, envolvendo conceitos da neurofisiologia e da psicologia cognitiva, passando pela matemática, física, computação, estatística e eletrônica. e envolve conceitos de neurofisiologia, psicologia cognitiva, matemática, física, computação, estatística e eletrônica.

O crescente aumento de mídias armazenadas em nuvem, deve-se às câmeras digitais e se expandiu consideravelmente devido à popularização dos telefones celulares e smartphones com câmeras integradas.

Formatos de arquivos

Após gerada a imagem digital, ela deve ser gravada em alguma mídia de armazenamento que possui um sistema de arquivos que recebe o arquivo contendo a imagem digital. A maioria das imagens são produzidas em um formato que se popularizou nos anos 90: o JPEG.

Os métodos mais populares para compressão de imagens são baseados na família de algoritmos de compressão JPEG. O termo JPEG é um acrônimo para o Joint Photographic Experts Group, que também é o nome do comitê que padronizou esse formato. A padronização diz respeito à forma na qual a imagem deve ser comprimida e acomodada em uma sequência de bytes, bem como a maneira de reconstruí-la a partir dessa sequência. Por sua vez, o formato de arquivo que conterá a sequência de bytes é definido em outros padrões, sendo os mais populares o Exif e o JFIF.

A maioria das câmeras digitais armazenam as fotografias no formato Exif-JPEG, que define não só a forma de armazenamento do fluxo de bytes da imagem comprimida, como também outras informações relacionadas à câmera, denominadas de metadados. Estas informações podem ser confrontadas com aspectos inferidos na própria imagem. Há várias outras informações que podem ser extraídas do arquivo, além dos metadados, como por exemplo, as matrizes de quantização.

Outros formatos de arquivo

De acordo com Nunes(2016), diversos outros formatos de arquivo correspondem a apresentações de imagens bidimensionais em um modelo matricial.

O JPEG 2000 é um formato de compactação de imagem criado como uma melhoria no formato JPEG original. Oferece compactação com perdas e perdas e suporta recursos avançados, como transmissão progressiva e codificação de região de interesse. É comumente usado para fotos digitais e outras imagens de alta resolução. Uma das vantagens do JPEG 2000 é que ele oferece melhor compactação, mantendo alta qualidade de imagem.

BMP, abreviação de Bitmap, é um formato de arquivo de imagem usado para armazenar imagens digitais. O BMP é um formato de imagem raster, o que significa que é composto por pixels individuais organizados em uma grade. Esse formato foi originalmente desenvolvido para uso no sistema operacional Windows e ainda é amplamente utilizado hoje. BMP é um formato de imagem não compactado, o que significa que não é otimizado para o tamanho. Isso pode levar a tamanhos grandes de arquivos para imagens de alta resolução.

GIF, abreviação de Graphics Interchange Format, é um formato de imagem de bitmap que foi introduzido em 1987. É comumente usado para gráficos da web e é capaz de exibir até 256 cores. Os GIFs são particularmente adequados para imagens com paletas de cores limitadas, como gráficos ou ilustrações. Os GIFs também oferecem suporte à animação, o que os torna populares para uso em anúncios animados e animações curtas na web. No entanto, como os GIFs são limitados a 256 cores, eles não são adequados para exibir fotografias de alta qualidade.

PNG, abreviação de Portable Network Graphics, é um formato de imagem de bitmap que foi introduzido como uma alternativa gratuita e de código aberto ao GIF. O PNG suporta imagens coloridas e é capaz de exibir uma gama maior de cores que o GIF. Ele também suporta transparência, tornando-o útil para projetos que precisam se misturar em diferentes contextos. PNG é um formato de compactação sem perdas. Isso resulta em imagens de alta qualidade que mantêm sua qualidade original mesmo após serem compactadas.

O TIFF, abreviação de Tagged Image File Format, é um formato de arquivo de imagem flexível usado em vários aplicativos. O TIFF é um formato sem perdas, o que significa que nenhum dado é perdido durante a compactação e suporta uma ampla variedade de profundidades de cores e resoluções de imagem. O TIFF é comumente usado nas indústrias de impressão e publicação, bem como na fotografia digital. O TIFF também é frequentemente usado como um formato intermediário para edição de imagens, pois pode armazenar várias camadas e dados de diferentes fontes em um único arquivo.

Exames periciais em imagens digitais

A análise pericial tem início com a conferência e descrição do material recebido. As imagens são encaminhadas para algum suporte digital, como mídias óticas, cartões de memória e outros dispositivos de armazenamento. Os questionamentos elaborados sobre o material a ser periciado determinarão o tipo de exame a ser efetuado.

As análises de imagem na esfera criminal , geralmente relacionam-se com :

- Descrição da cena e dos fatos nela registrados;

- Identificação de indivíduos;

- Altura de suspeitos;

- Existência de manipulação de imagens;

- Imagens relacionadas a pornografia infantil;

- Confronto entre objetos;

- Estimação de velocidade de veículos;

- Identificação de equipamento que gerou a imagem.

Conforme Nunes (2016), o exame de análise de conteúdo é de cunho genérico e requer do perito criminal o emprego de técnicas de processamento de imagens digitais, realçando ou demonstrando ações que sugerem a prática de infração penal, bem como auxiliar na identificação do autor da ação investigada.

A busca por imagens de pornografia ou sexo explícito envolvendo crianças e/ou adolescentes envolve, geralmente, a análise da mídia em busca de arquivos de imagens que podem, inclusive, estar apagados, ocultos ou criptografados.

O exame de comparação ou reconhecimento facial, apesar de empregar conceitos de anatomia facial e identificação humana, também requer o uso de ferramentas de processamento digital de imagens para demonstração de alguns dos resultados comparativos do exame, como extração de contornos e sobreposição de faces.

Detecção de edição ou montagem

Nos casos em que a informação em uma imagem é ocultada, como por exemplo, em imagens envolvendo pornografia infantil, geralmente se utiliza uma parte existente na própria imagem, que é replicada sobre a área a ser editada.

Várias ferramentas podem ser usadas para alterar a imagem, várias dessas ferramentas possuem características intrínsecas que podem deixar vestígios de sua aplicação em uma imagem. Por exemplo, o emprego da ferramenta de carimbo ou clonagem cria áreas na imagem que apresentam alto índice de correlação com as regiões que as originaram, sendo uma das características explora das por algoritmos de detecção automática.

Quando não se questiona uma região especifica da imagem, pode-se iniciar a análise por meio da observação direta, buscando identificar elementos da cena que aparentam estar fora de contexto ou que chamam a atenção por motivação perceptual.

O processo de formação de imagens digitais envolve a captura de luz ou outra radiação eletromagnética pela câmera ou scanner e a conversão desses dados em informações digitais que podem ser armazenadas em um computador.

A perícia em imagens digitais é a aplicação da ciência e da tecnologia para analisar, interpretar e validar imagens digitais como evidências em investigações criminais ou em processos legais e todos os anos novas técnicas e aplicações envolvendo imagens representadas por computador surgem e algumas dessas técnicas podem ser úteis em um cenário forense. Os assuntos relacionados à perícia digital de imagem não são exaustivos, e possuem uma extensa bibliografia existente.

8. Capítulo 7 – Exames relacionados à pornografia infantil

Polastro e Eleutéio (2016) afirmam que pedofilia é um distúrbio de uma pessoa e não configura crime, por si só. Um pedófilo passa a ser um criminoso quando utiliza o corpo de uma criança ou adolescente para satisfação sexual. Pesquisas indicam que menos de 1% das pessoas diagnosticadas com pedofilia chegam a abusar sexualmente de crianças.

A violência sexual contra crianças pode acontecer em qualquer lugar, incluindo em casa, na escola e na comunidade. As vítimas podem sofrer consequências graves, como traumas emocionais, problemas de saúde mental e dificuldades na vida adulta, incluindo problemas de relacionamento e problemas de saúde física.

Com o avanço da tecnologia, principalmente a internet, a violência sexual contra crianças ganhou um grande impulso nas últimas décadas. Novas modalidades de violência sexual surgiram com esse crescimento tecnológico, como o grooming e o sexting, que são respectivamente, o assédio pela internet e a troca de fotos / vídeos de nudez, eróticos ou pornográficos pela internet.

Através de abordagens tradicionais ou virtuais, os abusadores de crianças geralmente agem de forma astuciosa e manipuladora para obter o controle sobre suas vítimas. Eles podem se aproximar de crianças e adolescentes de uma forma amigável e confiável, ganhando sua confiança e, eventualmente, abusando sexualmente delas. O abusador pode ser alguém conhecido da vítima, como um membro da família, amigo ou mentor, ou pode ser um estranho que se aproxima da vítima através de redes sociais ou na comunidade. Os abusadores de menores também podem usar táticas de ameaça e intimidade para manter o controle sobre suas vítimas e evitar que elas denunciem o abuso.

Eles podem ameaçar a segurança da vítima ou da família, ou fazer comentários depreciativos sobre a vítima para diminuir sua autoestima e auto-respeito. Além disso, eles podem usar recompensas, como presentes ou dinheiro, para manterem a vítima calada sobre o abuso.

Costumam agir de forma a não chamar atenção para suas ações. Eles podem ser hábeis em dissimular suas intenções e esconder o abuso de outras pessoas. Além disso, eles podem usar sua posição de poder e influência para convencer as vítimas de que não serão acreditadas se denunciarem o abuso.

Em resumo, a forma de atuação de um abusador de menores pode ser astuciosa e manipuladora, com o objetivo de obter o controle sobre suas vítimas e evitar que o abuso seja descoberto. É importante que os adultos estejam atentos a sinais de abuso e que as crianças saibam como se proteger e denunciar qualquer tipo de abuso. A sociedade precisa continuar a condenar o abuso de crianças e trabalhar junta para protegê-las e apoiá-las.

De acordo com o Protocolo Facultativo da Convenção sobre os Direitos da Criança, a pedofilia é considerada uma forma de violação dos direitos das crianças e é proibida pelo direito internacional. O protocolo exige que os Estados Partes adotem medidas para prevenir e combater a exploração sexual de crianças, incluindo a criminalização da pornografia infantil e da prostituição infantil. A lei também obriga os Estados Partes a proteger as crianças da violência sexual e a garantir que as vítimas recebam proteção e assistência adequadas.

Além disso, o protocolo requer que os Estados Partes tomem medidas para garantir que as vítimas de exploração sexual tenham acesso a justiça e possam testemunhar contra seus agressores em condições de segurança e sem medo de retaliação.

Técnicas computacionais para identificação de arquivos de pornografia infanto-juvenil.

Identificação de arquivos de pornografia infanto-juvenil é uma tarefa crítica na luta contra a exploração sexual de crianças. O uso de técnicas computacionais tem sido amplamente adotado para detectar e remover esses arquivos da internet.

Uma dessas técnicas é o reconhecimento de imagem, que utiliza algoritmos de aprendizado de máquina para analisar as imagens em busca de características específicas que são comuns aos arquivos de pornografia infanto-juvenil. Outra técnica é a análise de metadados, que utiliza informações sobre a origem, o tempo e o tamanho dos arquivos para identificar possíveis arquivos de pornografia infanto-juvenil. Isso pode incluir a verificação de informações como o nome do arquivo, o tipo de arquivo, o local onde o arquivo foi criado e o nome do usuário que o criou.

Além disso, existem técnicas baseadas em linguagem natural que utilizam processamento de linguagem natural e aprendizado de máquina para analisar o conteúdo textual associado aos arquivos de imagem, incluindo descrições de texto, hashtags e comentários. Essas técnicas podem ser usadas para identificar expressões e frases comuns que estão associadas a arquivos de pornografia infanto-juvenil.

Podem ser usadas para identificar arquivos de pornografia infanto-juvenil, várias técnicas, que incluem reconhecimento de imagem, análise de metadados e técnicas baseadas em linguagem natural. Essas técnicas são importantes na luta contra a exploração sexual de crianças e ajudam a remover esse conteúdo da internet.

De acordo com Polastro e Eleutério (2016), o uso do hash criptográfico para identificar arquivos de pornografia infanto-juvenil é uma das principais técnicas usadas no mundo. O hash criptográfico é uma técnica de criptografia que permite criar uma assinatura digital única para um arquivo digital. Esse hash é gerado a partir dos dados contidos no arquivo e é usado para identificá-lo de forma única.

Quando um arquivo é identificado como contendo pornografia infantil, o seu hash é adicionado a uma lista de hashes conhecidos, a fim de que outras entidades possam identificá-lo rapidamente. O uso do hash criptográfico é uma forma eficaz de combater a disseminação de pornografia infantil, pois permite que os dados sejam comparados rapidamente, sem a necessidade de examinar o conteúdo do arquivo. O sucesso dessa técnica está diretamente relacionado com o tamanho e qualidade da base de hashes.

Além disso, o hash é uma assinatura digital que não pode ser alterada sem que seja detectada. Isso significa que, se um arquivo é identificado como contendo pornografia infantil, ele sempre será identificado como tal, mesmo que tenha sido alterado ou distribuído com um novo nome. Desde que seja uma base de valores hash confiável, a taxa de acerto é de praticamente 100%.

Verificação dos nomes dos arquivos

Em 2009, um estudo realizado mapeou 26 palavras-chave mais utilizadas para buscar por arquivos de pornografia infanto-juvenil em programas de compartilhamento. Devido à rápida evolução da tecnologia e da criatividade dos criminosos que produzem e distribuem esse material, manter a lista de palavras-chave atualizada é um desafio constante. É necessário que as agências governamentais e organizações envolvidas na luta contra a pornografia infantil trabalhem em conjunto para manter a lista atualizada e eficaz. Isso inclui a monitorização contínua da internet, a coleta de dados e a análise de tendências para identificar novas expressões e palavras-chave que possam ser utilizadas para buscar esse tipo de conteúdo.

Além disso, é importante destacar que a utilização de palavras-chave não é a única técnica utilizada para identificar e combater a pornografia infantil. O uso de tecnologias avançadas, como inteligência artificial e aprendizado de máquina, também estão sendo utilizados para melhorar a eficácia e a eficiência da identificação desse tipo de conteúdo.

O combate à pornografia infantil é uma responsabilidade coletiva e requer ação contínua e constante de todas as partes interessadas.

Nos exames de laboratório para constatar pornografia infanto-juvenil, o que buscar varia de acordo com as perguntas feitas pelo solicitante do exame através de questões que visam verificar se a conduta do responsável pelo equipamento analisado se enquadra em algum artigo do Estatuto da Criança e do Adolescente. O exame pode buscar por arquivos específicos, imagens ou vídeos envolvendo crianças e adolescentes. Se o solicitante estiver procurando provas de que o responsável pelo equipamento consumiu pornografia infanto-juvenil, o exame pode buscar por históricos de navegação, arquivos temporários e outros indicadores.

Os exames de laboratório são conduzidos por especialistas em tecnologia da informação e forense digital que possuem a expertise e os recursos necessários para analisar equipamentos digitais em busca de provas relacionadas à pornografia infanto-juvenil.

Arquivos relacionados à pornografia infanto-juvenil são frequentemente compartilhados em diversos meios digitais, incluindo a utilização de redes peer-to-peer (P2P), serviços de armazenamento na nuvem e programas como o GigaTribe. Cada uma dessas formas de compartilhamento possui suas próprias vantagens e desvantagens, mas todas elas podem ser utilizadas para compartilhar arquivos ilegais e inapropriados.

As redes peer-to-peer (P2P) são uma das formas mais comuns de compartilhamento de arquivos. Essas redes permitem que os usuários compartilhem arquivos diretamente entre si, sem a necessidade de um servidor central. Isso pode ser uma vantagem, já que as redes P2P são frequentemente mais rápidas e confiáveis do que os serviços de armazenamento na nuvem. No entanto, as redes P2P também podem ser usadas para compartilhar arquivos ilegais e inapropriados, incluindo pornografia infanto-juvenil.

Outra forma de compartilhamento de arquivos é a utilização de serviços de armazenamento na nuvem. Esses serviços permitem que os usuários armazenem e compartilhem arquivos em servidores remotos, acessíveis a partir de qualquer lugar com conexão à internet. Isso pode ser uma vantagem para quem precisa acessar arquivos de forma remota, mas também pode ser usado para compartilhar arquivos ilegais e inapropriados.

O GigaTribe é um programa de compartilhamento de arquivos específico que permite que os usuários compartilhem arquivos entre si de forma segura e privada. Enquanto a maioria dos programas de compartilhamento de arquivos é aberta e pública, o GigaTribe oferece uma camada adicional de segurança e privacidade. No entanto, assim como as redes P2P e os serviços de armazenamento na nuvem, o GigaTribe também pode ser usado para compartilhar arquivos ilegais e inapropriados, incluindo pornografia infanto-juvenil.

A natureza anônima da Internet e o acesso a tecnologias de compartilhamento de arquivos facilitam o compartilhamento desses arquivos ilegais. Além disso, a facilidade de acesso a esses arquivos na Internet torna ainda mais importante a necessidade de combater esse crime.

Documentação dos resultados no laudo pericial.

O laudo pericial em um caso de pornografia infanto-juvenil é crucial para a investigação e para as ações legais que possam ser tomadas. O laudo deve incluir informações detalhadas sobre o processo de coleta de dados, o software utilizado, as etapas da análise e os resultados obtidos. Além disso, é importante que o perito explique de forma clara e objetiva as técnicas utilizadas para a identificação de arquivos relacionados à pornografia infanto-juvenil.

A documentação dos resultados também deve incluir evidências visuais, como prints de telas, imagens de arquivos encontrados e listas de arquivos identificados como ilegais. Tudo isso deve ser apresentado de forma organizada e de fácil compreensão, para que as autoridades possam avaliar rapidamente a existência de condutas criminosas. Além da documentação dos resultados, o laudo pericial também deve incluir conclusões e recomendações do perito. Essas conclusões devem ser baseadas nas evidências coletadas e nos padrões estabelecidos pela legislação. As recomendações do perito podem incluir a necessidade de novas investigações ou a realização de exames complementares.

Outro fator que deve estar presente no laudo é o hash dos arquivos. Com o falado anteriormente, o hash é uma representação digital única de um arquivo, que pode ser usada para identificar de forma precisa a existência de arquivos ilegais no equipamento examinado. Ao incluir o hash dos arquivos identificados como relacionados à pornografia infanto-juvenil no laudo, o perito pode comprovar de forma segura a existência dos arquivos no equipamento analisado. Além disso, o uso do hash permite a comparação com outras fontes de informação, como bancos de dados de referência, para confirmar a natureza ilegal dos arquivos.

É importante lembrar que o laudo pericial deve ser confiável e preciso, pois pode ser usado como prova em processos judiciais. Por isso, é fundamental que o perito tenha habilidade técnica, conhecimento jurídico e capacidade de análise crítica para elaborar um laudo completo e consistente.

Depois de concluir o laudo pericial de pornografia infanto-juvenil, é recomendável que o perito lacre o laudo e seus anexos em um envelope de segurança. O lacre é importante para garantir a integridade e a confidencialidade dos dados coletados e analisados durante o processo de perícia. O envelope de segurança é uma medida adicional de proteção para os dados contidos no laudo, pois impede a manipulação ou alteração dos dados após o término da perícia.

Com o advento da internet e das ferramentas de compartilhamento de arquivos, é muito fácil para os criminosos compartilharem e distribuírem material de natureza inadequada. A pornografia infanto-juvenil é uma forma perturbadora de exploração sexual, e a tecnologia tornou mais fácil para os criminosos produzir e distribuir esse material.

Por isso, é fundamental que as pessoas tomem medidas para se protegerem contra a pornografia infanto-juvenil, tais como monitorar o que os filhos estão acessando na internet, instalar softwares de segurança e ser ciente dos riscos envolvidos na utilização da tecnologia. Além disso, as autoridades precisam estar atentas e tomar medidas para combater esse crime, trazendo os responsáveis à justiça.

9. Capítulo 8 – Exames em computação embarcada