Introdução à estrutura de segurança cibernética do NIST

a. Conceito

De acordo com a IBM, NIST Cybersecurity Framework (NIST CSF) é um conjunto de padrões, diretrizes e práticas recomendadas que ajudam as organizações a melhorar seu gerenciamento de riscos de segurança cibernética. Ele foi desenvolvido pelo National Institute of Standards and Technology (NIST), uma agência não reguladora que promove a inovação por meio do avanço da ciência, padrões e tecnologia de medição.

O NIST CSF é projetado para ser flexível o suficiente para se integrar aos processos de segurança existentes em qualquer organização, em qualquer setor. Ele fornece um excelente ponto de partida para implementar segurança das informações e gerenciamento de riscos de segurança cibernética em praticamente qualquer organização do setor privado nos Estados Unidos.

A importância do NIST Framework para a cibersegurança reside em sua capacidade de fornecer orientação abrangente e melhores práticas que as organizações do setor privado podem seguir para melhorar a segurança da informação e o gerenciamento de riscos de segurança cibernética. Ele ajuda as organizações a entender como gerenciar riscos de cibersegurança e como se alinhar com padrões e práticas nacionais e internacionais de cibersegurança.

O NIST CSF foi desenvolvido para orientar os profissionais de segurança cibernética a como executar um processo de gestão de riscos para o domínio específico de segurança cibernética, adotando uma abordagem composta de três partes: Core, Tiers e Profile.

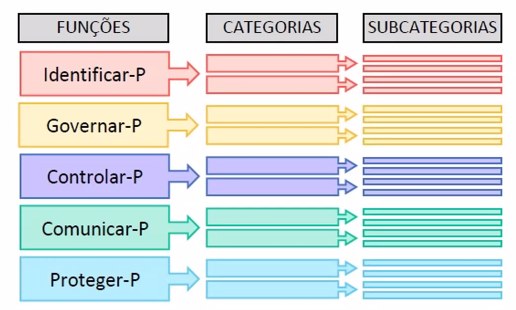

Cada função contém várias categorias e subcategorias que abordam áreas específicas de segurança cibernética. Essa estrutura flexível permite que as organizações personalizem a implementação do NIST CSF de acordo com suas necessidades e riscos específicos.

A segunda parte, Tiers, fornece um método para avaliar o estado atual da postura de segurança cibernética de uma organização e ajuda a identificar metas e objetivos para melhorias. Os Tiers são classificados em quatro níveis crescentes de maturidade: Inicial, Informado pelo Risco, Repetível e Adaptativo.

Cada nível representa um estágio de desenvolvimento do programa de segurança cibernética, desde o início até a plena integração das práticas recomendadas.

A terceira parte, Perfis, permite que as organizações estabeleçam uma “imagem de destino” personalizada para a sua postura de segurança cibernética. Os Perfis são criados selecionando as categorias e subcategorias relevantes do Núcleo e definindo os objetivos desejados para cada uma delas. Isso permite que as organizações adaptem o NIST CSF para atender às suas necessidades específicas, levando em consideração suas prioridades, recursos e riscos.

Essas três partes do NIST CSF trabalham juntas para fornecer às organizações uma estrutura abrangente e flexível para melhorar o gerenciamento de riscos de segurança cibernética.

b. História

Conforme Estados Unidos (2013), a Ordem Executiva 13636,Improving Critical Infrastructure Cybersecurity, foi assinada pelo presidente Barack Obama em 2013 e buscou aprimorar os programas de segurança cibernética e compartilhamento de informações para proteger a infraestrutura crítica do país.

Especificamente, a Ordem Executiva 13636 exige que as agências federais desenvolvam e incentivem a participação em um quadro de cibersegurança neutro em relação à tecnologia e aumentem o volume, a pontualidade e a qualidade das informações sobre ameaças cibernéticas que compartilham com o setor privado A EO encarregou o Instituto Nacional de Padrões e Tecnologia (NIST) de trabalhar com o setor privado para identificar padrões voluntários de consenso existentes e melhores práticas da indústria e incorporá-los em um Framework de Segurança Cibernética

Essa ordem executiva instruiu agências, incluindo o NIST, a tomar medidas para desenvolver uma estrutura de segurança cibernética baseada em padrões e práticas existentes que poderiam ser aprovadas voluntariamente pelas organizações.

O resultado foi o lançamento do primeiro NIST Cybersecurity Framework (CSF) em 2014. Então, desde então, o CSF provou ser uma ferramenta valiosa e amplamente utilizada para reduzir riscos cibernéticos, tendo sido promovida por uma grande variedade de instituições públicas e privadas (ESTADOS UNIDOS, 2013).

O objetivo da ordem é aumentar o nível de capacidades básicas para que nossa infraestrutura crítica gerencie o risco cibernético. Ela faz isso concentrando-se em três áreas principais: (1) compartilhamento de informações, (2) privacidade e (3) adoção de práticas de cibersegurança

-Identificar padrões, diretrizes, enquadramentos e melhores práticas de cibersegurança existentes que sejam aplicáveis para aumentar a segurança dos setores de infraestrutura crítica e outras entidades interessadas;

De acordo com o NIST, o resultado dessa colaboração foi o NIST Cybersecurity Framework Versão 1.0. O Cybersecurity Enhancement Act (CEA) de 2014 ampliou os esforços do NIST no desenvolvimento do Cybersecurity Framework. Hoje, o NIST CSF ainda é uma das estruturas de segurança mais exigidas em todos os setores dos EUA.

A missão do NIST

O NIST foi selecionado para desenvolver o Framework porque é uma agência federal não reguladora que atua como uma fonte imparcial de dados e práticas científicas, incluindo práticas de cibersegurança. A missão do NIST é promover a inovação e a competitividade industrial dos EUA. O NIST tem um longo histórico de abordagem bem-sucedida de questões críticas nacionais por meio de parcerias com a indústria, a academia e outras agências governamentais. Esse tipo de colaboração seria fundamental para o sucesso do Framework.

O Framework foi, e continua sendo, desenvolvido e aprimorado por meio do envolvimento contínuo com partes interessadas no governo, indústria e academia. Para desenvolver o Framework, ao longo de um ano, o NIST usou um Pedido de Informação (RFI) e um Pedido de Comentário (RFC), bem como extensa divulgação e cinco workshops em todo o país para:

-Identificar padrões, diretrizes, enquadramentos e melhores práticas de cibersegurança existentes que sejam aplicáveis para aumentar a segurança dos setores de infraestrutura crítica e outras entidades interessadas;

– Especificar lacunas prioritárias para as quais eram necessários padrões novos ou revisados;

– Desenvolver colaborativamente planos de ação pelas quais essas lacunas possam ser abordadas.

Visão geral do NIST Privacy Framework

É fundamental compreender que cada empresa possui um contexto único e específico em relação à segurança cibernética. Embora benchmarks e comparações com outras empresas possam ser úteis, é necessário ter cautela ao aplicá-los, pois cada organização possui características específicas. É essencial que as decisões de segurança sejam baseadas no contexto interno da empresa, levando em consideração suas particularidades e necessidades específicas.

Ao utilizar o NIST Framework, é importante analisar o núcleo do framework para criar um perfil adequado à organização. Não existe uma ordem específica para desenvolver um perfil, mas é possível começar com um perfil inicial e ir aprimorando-o ao longo do tempo. É essencial considerar o cenário atual da organização e definir metas alcançadas. Olhar para a realidade da empresa e compreender o que é possível alcançar, estabelecendo um plano de ação realista e progressivo, é fundamental para o sucesso na implementação do framework.

A implementação do NIST Framework requer a definição do perfil atual da organização, identificando as funções, atividades, categorias e subcategorias relacionadas à segurança cibernética.

Nesse processo, é importante avaliar se o perfil atual é suficiente para atender às necessidades de segurança e privacidade da empresa. Caso seja necessário, a organização deve buscar melhorias e crescimento, trabalhando em direção a um perfil desejado. É essencial atingir os patamares esperados de segurança e privacidade, garantindo que a empresa esteja em conformidade com as melhores práticas do setor.

Nesse processo, é importante avaliar se o perfil atual é suficiente para atender às necessidades de segurança e privacidade da empresa.

O NIST Framework enfatiza a importância de um processo contínuo de gerenciamento de riscos. Ele propõe a implementação de um programa integrado de gerenciamento de riscos de privacidade, que abrange várias perspectivas, como processos de gerenciamento de riscos de privacidade, programa integrado de privacidade, relacionamento com o ecossistema de processamento de dados e força de trabalho. Essas perspectivas fornecem uma visão holística e abrangente da segurança cibernética dentro da organização.

É importante ressaltar que o NIST Framework não especifica uma abordagem única para o gerenciamento de riscos de segurança cibernética. Em vez disso, ele permite que as organizações escolham o nível de implementação mais adequado às suas necessidades e recursos.

O framework define quatro níveis de implementação: parcial, repetível, definido e adaptado. Cada nível representa um grau crescente de maturidade em termos de práticas de segurança cibernética.

1 Nível: Parcial

Gerenciamento de riscos de privacidade ainda não formalizado;

O risco é gerenciado de forma reativa;

A direção de riscos é parcial, com percepção limitada dos riscos de privacidade;

Falta de processos para identificar os riscos de privacidade.

2 Nível: Repetível

Processo de gerenciamento de riscos formalmente aprovado;

Política imposta para toda a organização;

O programa integrado começa a ser implementado;

Compreensão limitada das funções e tratamento de dados pessoais;

Início da conscientização e treinamento dos colaboradores.

Um perfil representa atividades de uma organização ou resultados desejados e são usados para melhorar a postura de privacidade comparando um perfil atual com um perfil alvo.

3 Nível: Definido

Processo de gerenciamento de riscos formalmente aprovado e documentado

Documentação atualizada regularmente com base nos processos de emissão de risco

Programas organizacionais definidos

Abordagem da organização para gerenciamento de riscos de privacidade

Avaliação dos riscos corporativos

Conscientização e treinamento contínuo para os colaboradores

4 Nível: Adaptado

Adaptação das práticas de privacidade com base em aprendizados e eventos

Abordagem organizacional para gerenciamento de riscos de privacidade e cibersegurança

Integração da privacidade como parte da cultura organizacional

Comunicação e relacionamentos sólidos com o ecossistema de processamento de dados

Conhecimentos e habilidades específicas dos colaboradores

Melhoria contínua dos processos de privacidade

Lembrando que alcançar o nível 4 é um processo contínuo e gradual, exigindo esforço e dedicação para implementar práticas práticas de privacidade em toda a organização.

Como falado anteriormente, o NIST é composto por 3 partes e cada parte reforça como as organizações gerenciam o risco de privacidade por meio da conexão entre empresas e responsáveis pela proteção à privacidade.

Um perfil representa atividades de uma organização ou resultados desejados e são usados para melhorar a postura de privacidade comparando um perfil atual com um perfil alvo. Podem ser gerenciados e usados para realizar autoavaliação.

Taxonomia do Framework

A Taxonomia do Framework indica que essa função se trata de Privacidade(P) e traz o -P ao lado da implementação de funções que tratam de privacidade.

O texto destaca as principais mudanças da versão 1.1 para a versão 2.0 do Framework, que incluem o reconhecimento do uso amplo do Framework por todos os tipos de organizações, a relação do Framework com outros frameworks e recursos, o aumento da orientação sobre a implementação do Framework, a ênfase na governança de cibersegurança, a ênfase no gerenciamento de risco da cadeia de suprimentos de cibersegurança e o esclarecimento do entendimento da medição e avaliação de cibersegurança.

A Estrutura não especifica como os resultados devem ser realizados, mas mapeia recursos que fornecem orientações adicionais sobre práticas e controles que podem ser usados para alcançar esses resultados.

Este rascunho representa uma grande atualização para o CSF, um recurso lançado pela primeira vez em 2014 para ajudar as organizações a reduzir o risco de segurança cibernética. O NIST revisou uma estrutura para ajudar a beneficiar todos os setores, não apenas a infraestrutura crítica.

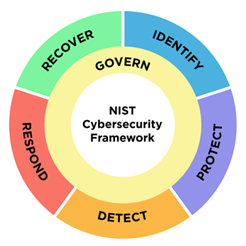

Aos cinco pilares principais do programa de cibersegurança: identificar, proteger, detectar, responder e recuperar, o NIST agora adicionou um sexto, a função governar , que abrange como uma organização pode tomar e executar suas próprias decisões internas para fortalecer sua estratégia de segurança cibernética .

A função “governar”, sublinha que a cibersegurança é uma grande fonte de risco empresarial e uma visão para a liderança sénior.

O NIST também lançou um Rascunho de Discussão dos Exemplos de Implementação incluídos no Núcleo do Rascunho do CSF 2.0 para comentários públicos até 4 de novembro de 20231

Os exemplos de implementação são etapas concisas e orientadas para a ação de ajudar a alcançar os resultados das subcategorias do NIST Cybersecurity Framework 2.0. O rascunho inclui exemplos para cada uma das seis funções do CSF 2.0: Governar (GV), identificar (ID), Proteger (PR), Detectar (DE), Responder (RS) e Recuperar (RC)

É dividido em seis funções principais que abordam diferentes aspectos da segurança cibernética em uma organização. Cada função possui subcategorias que detalham áreas específicas de ação.

GOVERNAR (GV) – Governança:

Função transversal que estabelece e monitora a estratégia, expectativas e políticas de gerenciamento de riscos de segurança cibernética da organização.

fornecer resultados para orientar como a organização alcançará e priorizará os resultados de outras funções.

Atividades de governança críticas para incorporar a segurança cibernética à estratégia mais ampla de gerenciamento de riscos corporativos.

IDENTIFICAR (ID) – Identificação:

Ajuda a determinar o risco atual de segurança cibernética da organização.

Compreende os ativos de organização e os riscos relacionados à segurança cibernética para priorizar esforços consistentemente com a estratégia de gerenciamento de riscos.

Identificar melhorias para políticas, processos e práticas para apoiar o gerenciamento de riscos de segurança cibernética.

PROTEGER (PR) – Proteção:

Apoiar a capacidade de proteção dos ativos da organização para prevenir ou diminuir a probabilidade e o impacto de eventos adversos à segurança cibernética.

Os resultados incluem conscientização e treinamento, segurança de dados, gerenciamento de identidade, autenticação, controle de acesso e resiliência da infraestrutura de tecnologia.

DETECTAR (DE) – Detecção:

Encontra e analisa possíveis ataques e comprometimentos de segurança cibernética.

Permite a descoberta ocasional de anomalias, indicadores de comprometimento e eventos adversos de segurança cibernética para identificar ataques e incidentes.

RESPONDER (RS) – Resposta :

Tomar medidas em relação a incidentes de segurança cibernética detectados.

Apoiar a capacidade de conter o impacto de incidentes de segurança cibernética.

Resultados incluem gerenciamento, análise, mitigação, relatórios e comunicação de incidentes.

RECOVER (RC) – Recuperação:

Restaurações ativas e operações afetadas por incidentes de segurança cibernética.

Apoiar a recuperação rápida de operações normais para reduzir o impacto dos incidentes.

Permitir a comunicação adequada durante os esforços de recuperação.

3. Criando e usando perfis de estrutura para compreender, avaliar, priorizar e comunicar.

O que são perfis?

Os perfis são uma ferramenta do Framework NIST para ajudar as organizações a entender, avaliar, priorizar e comunicar sua postura de segurança cibernética atual ou alvo.

Existem dois tipos de Perfis: o Perfil Atual, que descreve a postura de segurança cibernética atual da organização, e o Perfil Alvo, que descreve a postura de segurança cibernética desejada da organização.

Os perfis são úteis para ajudar as organizações a entender como estão gerenciando seus riscos de segurança cibernética e onde podem precisar fazer melhorias. Ao criar e usar perfis, à medida que as organizações podem avaliar sua postura de segurança cibernética atual, identificar áreas para melhoria e priorizar ações para atingir seus objetivos de gerenciamento de risco de segurança cibernética.

Pontos sobre a criação de perfis atuais e almejados/alvos mencionados na seção 3.1 do NIST Cybersecurity Framework 2.0:

Cada organização precisa determinar os valores a serem inseridos em seus próprios perfis.

A Estrutura não estabelece padrões, diretrizes ou práticas específicas para atingir os resultados.

As organizações podem usar autoavaliações recentes ou avaliações de terceiros para criar perfis atuais.

Uma organização pode optar por conduzir uma avaliação e documentar os resultados comparando os perfis atuais e alvos.

As organizações podem identificar insights para ajudar a priorizar e demonstrar o progresso dos perfis atuais para o destino.

Para criar perfis no Framework NIST, é necessário definir o caso de uso para os perfis. Isso inclui:

– O motivo para criar os perfis, as divisões da organização, atividades de informação e tecnologia, serviços e outros elementos que estão dentro do escopo desses perfis.

Também é importante identificar quem desenvolverá, revisará e operacionalizará os perfis e quem definirá as expectativas para as ações para alcançar os resultados de segurança cibernética.

Em seguida, é necessário reunir as informações necessárias para preparar os perfis, como políticas organizacionais, prioridades e recursos de gerenciamento de risco, requisitos e padrões de segurança cibernética seguidos pela organização e funções de trabalho.

Depois disso, é possível criar perfis atuais e alvos. É importante considerar as implicações de risco do estado atual para informar o planejamento e a priorização do estado alvo.

4. Integrando o Framework de Cibersegurança e o Framework de Privacidade

Embora a cibersegurança e a privacidade sejam disciplinas independentes, em certas especificidades seus objetivos se sobrepõem. O gerenciamento de risco de cibersegurança é essencial para lidar com os riscos de privacidade relacionados à perda de confidencialidade, integridade e disponibilidade dos dados dos indivíduos.

Ao revisar os programas de cibersegurança para riscos de privacidade, uma organização pode considerar ações como as seguintes:

Usar tanto o Framework de Cibersegurança quanto o Framework de Privacidade para considerar todo o espectro de riscos de privacidade associado ao seu programa de cibersegurança, incluindo gerenciamento de identidade e controle de acesso.

Garantir que os indivíduos com responsabilidades relacionadas à privacidade em cibersegurança reportem à gestão e sejam especificamente treinados.

Cumprir com estatutos e leis de privacidade aplicáveis.

identificar resultados e atividades no Núcleo do Framework de Privacidade que podem ser integrados à conscientização e treinamento da força de trabalho em cibersegurança.

Informar fornecedores de produtos e serviços relacionados à cibersegurança sobre as políticas de privacidade aplicáveis da organização.

Conduzir atualizações de privacidade do monitoramento de ativos da organização e detecção de eventos e incidentes adversos em cibersegurança, bem como seus esforços de mitigação de incidentes em cibersegurança.

Colocar processos em prática para avaliar e tratar se, quando, como e até que ponto os dados dos indivíduos são compartilhados fora da organização como parte das atividades de compartilhamento de informações em cibersegurança.

Recursos Específicos

O NIST fornece muitos recursos específicos para o Framework e seu uso no site da estrutura de segurança cibernética, bem como centenas de publicações sobre segurança cibernética e outros recursos hospedados no site do Centro de Recursos de Segurança de Computadores (CSRC) do NIST e no site do Centro Nacional de Excelência em Cibersegurança (NCCoE) do NIST.

Além disso, como o Framework é tecnologicamente neutro, as organizações também devem procurar recursos específicos para suas tecnologias, como a Estrutura de gerenciamento de riscos de inteligência artificial (AI RMF) do NIST, a Arquitetura Zero Trust do SP 800-207 e o projeto de implementação de arquitetura Zero Trust do NCCoE, e o Programa NIST de segurança cibernética para IoT.

O NIST está comprometido em fornecer orientação para enfrentar os desafios atuais e futuros de segurança cibernética.

O NIST Cybersecurity Framework (CSF) 2.0 Core Discussion Draft apresenta diversas modificações relevantes em relação à versão 1.1 lançada em 2018. Essas alterações têm como objetivo aumentar a clareza, garantir consistência no nível de abstração dos resultados ou consequências desejadas em termos de segurança cibernética ( resultados ), endereçar mudanças em tecnologias e riscos cibernéticos, e melhorar o alinhamento com padrões e práticas nacionais e internacionais de segurança cibernética.

Uma mudança significativa é a incorporação de uma nova Função Governar, que abrange contexto organizacional, estratégia de gerenciamento de risco, políticas e procedimentos, e papéis e responsabilidades. Isso permite estabelecer bases de governança que sustentem as demais funções do Framework.

O número de Subcategorias no Núcleo foi expandido de 98 para 174, proporcionando uma estrutura mais granular e detalhada para os processos de identificação, proteção, detecção, resposta e recuperação. Entre os novos tópicos abordados estão autenticação multifatorial, gerenciamento de vulnerabilidades, controle de acesso contínuo baseado em funções, monitoramento de segurança, testes de processos de resposta a incidentes, entre muitos outros.

Além disso, o CSF 2.0 Core está alinhado a estruturas mais modernas como o CIS Controls 8 e o NIST SP 800-53 Rev. 5. Isso permite às organizações mapear os controles do CSF às recomendações específicas dessas referências complementares.

O aumento no número de subcategorias e o alinhamento com outros enquadramentos refletem a evolução do cenário de ameaças, vulnerabilidades e tecnologias. As mudanças visam aprimorar a orientação do Framework para que as organizações consigam lidar de forma mais eficaz com os desafios atuais e futuros de segurança cibernética.

As alterações entre as versões 1.1 e 2.0 buscam modernizar o NIST CSF, mantendo-o relevante e aplicável para uma ampla gama de organizações. A adoção do CSF 2.0 terá impacto direto na postura de segurança cibernética de instituições críticas de infraestrutura e cadeias de suprimentos.

Conclusão

O NIST Cybersecurity Framework 2.0 Core Discussion Draft representa um avanço importante na evolução contínua deste framework amplamente adotado. As mudanças propostas refletem os aprendizados obtidos pelo NIST após anos de implementação da versão 1.1, assim como a necessidade de endereçar novos riscos, tecnologias e práticas.

A nova estrutura com Funções expandidas, maior número de Categorias e Subcategorias, alinhamento com frameworks modernos, e foco em tópicos como privacidade e cadeia de suprimentos, posicionamento o CSF 2.0 como uma referência essencial para organizações gerenciando riscos cibernéticos na próxima década.

Contudo, trata-se ainda de um rascunho para discussão pública. A participação da comunidade por meio de sugestões e feedback é fundamental para que a versão final do CSF 2.0 seja lançada este ano pelo NIST como um framework refinado, abrangente e eficaz para uma ampla gama de instituições.

O CSF provou seu valor ao longo dos anos como uma ferramenta flexível e poderosa para melhorar a postura de segurança cibernética. Esta atualização oportuna busca garantir a relevância contínua do Framework à medida que tecnologias, práticas e riscos continuem evoluindo.

Referências:

IBM . Disponível em: <https://www.ibm.com/br-pt/topics/nist>. Acesso em: 14 jun. 2023.

INSTITUTO NACIONAL DE PADRÕES E TECNOLOGIA (NIST) . Estrutura de segurança cibernética. 2023 . Disponível em: https://www.nist.gov/cyberframework . Acesso em: 12 conjuntos. 2023.

ESTADOS UNIDOS . Melhorar a segurança cibernética de infraestruturas críticas . Disponível em: https://obamawhitehouse.archives.gov/issues/foreign-policy/cybersecurity/_eo_-13636. Acesso em: 11 conjuntos. 2023.

ECOCONFIANÇA. O que é o NIST e quais os 5 pilares do framework de cibersegurança . LinkedIn, 10 de maio de 2021. Disponível em: https://pt.linkedin.com/pulse/o-que-%C3%A9-nist-e-quais-os-5-pilares-do-framework-de-ciberseguran% C3%A7a . Acesso em: 12 conjuntos. 2023.

Sobre o autor:

Assis Henriques – Pesquisador: Mestre em Ciência da Computação (Gestão de TI) com Especializações em Perícia Forense Computacional, Direito Cibernético, Gerência de Projetos pela Fundação Getúlio Vargas/FGV e em Gestão de Segurança da Informação e Comunicações pela UNB. Atualmente é Analista de TI do Instituto Federal do Maranhão – IFMA no Núcleo de Infraestrutura. Áreas de Interesse: Segurança da Informação, Proteção de Dados (LGPD), Perícia Forense Computacional, Gestão de TI e Data Analytics