MISP – O que é e como pode auxiliar no combate a cibercrimes

Introdução ao MISP: framework, características e plataforma de apoio contra cibercrimes

O MISP – Malware Intelligent Sharing Platform- é uma plataforma gratuita, de compartilhamento de informações sobre ameaças e softwares livres no combate contra cibercrimes.

Esta plataforma coleta informações sobre parceiros, analistas, ferramentas, feeds e normas, bem como correlaciona e enriquece os dados, além de permitir que equipes e comunidades colaborem e alimentem as ferramentas de proteção automatizadas e ferramentas de análises com instancias criadas.

As organizações podem adicionar eventos a seus próprios feeds, visíveis apenas pela própria organização ou apenas pela comunidade, comunidades conectadas ou todas as comunidades.

A utilização do MISP faz parte do serviço denominado como “Atividades de inteligência de ameaças cibernética”, que tem por descrição: realizar a busca ativa em diferentes fontes de informações, sobre indicadores de comprometimento (IoCs) e de padrões de atividades maliciosas, para prover maior eficiência nas ações de prevenção, criação de base de dados de conhecimento, eventos e incidentes de segurança, para mapeamento de tendências em vulnerabilidades, ameaças e ataques de segurança cibernética.

Características e Funcionalidades do MISP

MISP (Malware Intelligent Sharing Platform), como mencionei anteriormente, é uma plataforma de compartilhamento que correlaciona e armazena indicadores de comprometimentos (IOCs).

É alimentada por empresas nela cadastradas, no tocante a informações como fraudes financeiras, vulnerabilidades de ambientes, informações de combate ao terrorismo e hacktivismo, informações para detectar e prevenir ataques e ameaças contra infraestruturas de TIC espalhados pelo Mundo.

Para ajudar na criação das regras para os sistemas de detecção de rede, por exemplo, o MISP tem a missão de colaborar com indicadores de cibersegurança, e, dessa forma, auxiliar na análise de malwares.

Após a empresas assinarem os feeds, elas começam a se alimentar de solicitações de pull de API em plataforma SIEM, regras de detecção, listas negras de firewall e assim por diante.

Além disso, as organizações podem contribuir para a comunidade, adicionando seus feeds e eventos, que podem ser compartilhados entre outros assinantes da comunidade.

Vou apresentar para vocês um evento de exemplo codificado no MISP.

Depois que se tem a credencial de acesso, estas são algumas das imagens das telas iniciais do MISP:

Algumas colunas, conforme tela acima, podem ser descritas da seguinte forma:

– Published: status do evento (publicado ou não);

– Creator org: organização que criou o evento;

– ID: número sequencial, incluído pelo MISP para cada evento criado ou sincronizado;

– Clusters: também chamados de “Galaxies”, são métodos para associação de estruturas mais complexas: “A eventos ou atributos”; as Galaxies são pré-definidas e expressam informações de inteligência, para serem interpretadas por analistas;

– Tags: Marcas usadas para classificação: “eventos ou atributos”, de acordo com uma Taxonomia pré-definida, permite criar links entre eventos ou filtros, facilitando automação;

– #Attr: número de atributos de um evento;

– #Corr: número de correlações de um evento;

– #Sightings: permite que um usuário interaja com eventos, indicando que viu um atributo como uma URL de phishing ou um IP em seus logs;

– Date: data de criação do evento;

– Info: breve descrição do evento;

– Distribution: forma de distribuição/compartilhamento do evento;

– Actions: o que o usuário pode fazer com o evento, neste exemplo, editar, apagar e visualizar.

Algumas das mais importantes características do MISP, é que a plataforma tem um eficiente banco de dados de IoC e indicadores, que permitem armazenar informações técnicas e não-técnicas, sobre amostras de malwares, incidentes, invasores e inteligência.

A plataforma automaticamente se correlaciona entre atributos e indicadores de malwares, campanhas de ataques ou análises.

Este mecanismo de correlação, adiciona uma correlação entre atributos e correlações mais avançadas, e, como exemplos de correlações, podemos mencionar o hash Fuzzy (por exemplo, ssdeep) ou correspondência de blocos CIDR.

A correlação também pode ser habilitada ou o evento desabilitado por atributo.

Objetos complexos podem ser expressos e ligados entre si a um modelo de dados flexível, para expressar inteligência de ameaças, incidentes ou elementos sempre conectados.

A plataforma conta também com uma interface gráfica, para navegar entre os eventos e suas correlações, é uma interface intuitiva para usuários finais criarem e atualizarem e colaborarem em eventos e indicadores.

Funcionalidades avançadas de filtragem e lista de avisos, para ajudar os analistas a contribuir com eventos e atributos.

O MISP apresenta um armazenamento de dados, com um amplo suporte de indicadores de segurança cibernética, ao longo de indicadores de fraude, como no setor financeiro.

Uma outra característica é a capacidade de exportação: gerando IDS (Suricata, Snort e Bro são suportados por padrão), OpenIOC, texto simples, saída CSV, MISP XML ou JSON, para integração com outros sistemas (IDS de rede, IDS de host), ferramentas personalizadas.

Neste contexto, ao final desse artigo, vou citar uma vasta lista de ferramentas que podem ser utilizadas.

O MISP também é uma plataforma flexível de importação de texto livre, para facilitar a integração de relatórios não estruturados no MISP.

Observa-se ser, também, um sistema leve e de colaboração de eventos e atributos, permitindo que os usuários do MISP possam propor alterações ou atualizações de atributos/indicadores.

O compartilhamento de dados: troca e sincronização automáticas com outras partes e grupos de confiança usando MISP.

Tem a funcionalidade de importação de feed: plataforma flexível para importar e integrar feed MISP e qualquer feed threat intel ou OSINT de terceiros. Muitos feeds padrão estão incluídos na instalação MISP padrão.

O assunto de taxonomia é a mais eficiente, com ajuste para classificar e marcar eventos, seguindo os próprios esquemas de classificação ou taxonomias existentes.

A taxonomia pode ser local para o MISP, mas também compartilhável entre instâncias MISP.

Por padrão, o MISP vem com um conjunto de taxonomias e esquemas de classificação bem conhecidos, para apoiar a classificação por default, conforme usado pela ENISA, Europol, DHS, CSIRTs e muitas outras organizações.

A plataforma tem também suporte STIX: ela exportar dados no formato STIX (XML e JSON), incluindo exportação/importação no formato STIX 2.0.

A criptografia no MISP é integrada e assinaturas das notificações via PGP e/ou S/MIME, depende das escolhas do usuário.

O Canal de publicação-inscrição se dá em tempo real dentro do MISP, por exemplo, novos eventos, indicadores, avistamentos ou marcações e no ZMQ (por exemplo, misp-dashboard) ou Kafka.

Leia também: Investigação Forense – Crimes Virtuais

Organizações e comunidades

O CERT.br é um CSIRT Nacional de último Recurso, mantido pelo NIC.br, e presta serviços da área de Gestão de Incidentes de Segurança da Informação, para qualquer rede que utilize recursos administrados pelo NIC.br.

O CERT.br tem incentivado o uso de MISP para compartilhamento de informações de ameaças na comunidade de CSIRTs brasileiros, como uma forma de automatizar este processo, utilizando uma plataforma aberta, gratuita e amplamente utilizada pela comunidade internacional.

A lista de discussões de assuntos relacionados com instalação, configuração e implantação de instâncias no MISP, é mantida pelo CERT.br.

Existe um canal de comunicação por e-mail [email protected], para profissionais que estão implantando e operando as instâncias MISP.

Cada comunidade pode ter regras diferenciadas para se juntar a eles.

Existem algumas comunidades que serão citadas abaixo, e algumas das comunidades públicas existentes podem estar interconectadas e algumas podem estar em um modo privado.

Ao executar o MISP, essas comunidades, geralmente, permitem que seus membros se conectem usando a API MISP, à interface de usuário do MISP ou até mesmo sincronizar sua instância MISP com suas comunidades.

Você pode adicionar sua comunidade MISP à lista.

PRIMEIRA COMUNIDADE MISP

Sítio Web: https://www.first.org/global/sigs/information-sharing/misp

Setor: indefinido

Nacionalidade: Internacional

A FIRST reúne uma ampla variedade de equipes de segurança e respostas a incidentes, incluindo, especialmente, equipes de segurança de produtos dos setores governamental, comercial e acadêmico.

A instância FIRST MISP, permite que os membros do FIRST compartilhem e armazenem, com eficiência, informações técnicas e não técnicas sobre amostras de malware, invasores e incidentes.

Ele também permite que os membros que ainda não ganharam experiências em alavancar a inteligência de ameaças, se conectem com uma comunidade mais ampla de organizações que o fizeram, aumentando suas próprias capacidades.

Comunidade de Compartilhamento de Informações do Setor Privado CIRCL – também conhecida como MISPPRIV

- Site: https://www.circl.lu/misp/

- Setor: Vários

- Nacionalidade: Internacional

Comunidade de compartilhamento de informações financeiras CIRCL – também conhecida como grupos de compartilhamento MISP do setor financeiro:

- Site https://www.circl.lu/misp/

- Setor: Setor financeiro, incluindo bancos, instituições financeiras e organizações de processamento de pagamentos.

- Nacionalidade: Internacional

CIRCL n/g CSIRT comunidade de compartilhamento de informações – aka MISP

- Site: https://www.circl.lu/misp/

- Sector: n/g CSIRT no EEE

- Nacionalidade: Internacional

Comunidade CiviCERT MISP

- Site: https://www.civicert.org/

- Setor: indefinido

- Nacionalidade: Internacional

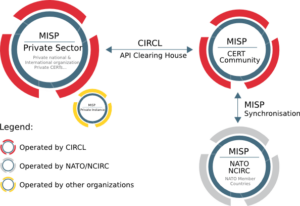

- Organogramas MISP e interações com a comunidade:

O MISP. por ser uma plataforma flexível e de código aberto, foi projetada. especificamente. para ser usada por comunidades de compartilhamento de informações com tema na área de Segurança da Informação e inteligência cibernética.

Mesmo quando apenas alguns membros de uma organização têm permissão para acessar as informações compartilhadas no MISP, podem ajudar muitas outras organizações, com objetivo de melhorar suas capacidades de defesa cibernética.

Ferramentas

No MIS, muitas ferramentas proprietárias e de código aberto integram o suporte em dois tipos de formato: formato MISP ou API para expandir suas ferramentas ou o próprio MISP.

Uma série de softwares adicionais são suportados e manipulados pelo projeto MISP.

O software adicional suportado pelo projeto MISP, permite que a comunidade conte com ferramentas adicionais, para apoiar suas operações do dia a dia.

O misp-modules (clique no link) – Módulos, é para serviços de expansão em MISP, fica dentro do MISP, e possui diversos módulos para nível de expansão no MISP.

O objetivo é para explorar novas ideias, estudos acadêmicos, conceitos ou funcionalidades que podem ser integrados no software MISP core, quando desejar.

Existe uma biblioteca de automação, a PyMISP, e foi construída em Python, tem a funcionalidade para acessar a plataforma MISP, através da sua API REST.

A integração conta no link misp-modules (clique no link).

O PyMISP permite que você busque eventos, adicione ou atualize eventos/atributos, adicione ou atualize amostras ou pesquise atributos.

Informações adicionais estão disponíveis na documentação de automação MISP.

Caso prático da usabilidade do MISP:

No MISP um ataque é representado por um termo geral de Evento e os IOCs identificados serão os atributos de um evento específico.

Esta representação proporciona uma fácil identificação e correlação entre eventos, graças aos seus atributos, por exemplo, um IP ou e-mail estarem associados a mais de um evento.

Esta representação é importante não só para relacionar atributos de eventos, como também para permitir a identificação no tempo de quando é que um determinado IP esteve em funcionamento, com finalidades maliciosas.

Isto é muito importante porque um IP dinâmico no dia de hoje pode ser malicioso, mas amanhã não mais.

Neste caso prático, vou apresentar uma integração de um sistema capaz de recolher, armazenar e analisar IOCs, de forma a aumentar a confiança nos indicadores armazenados, permitindo, desta forma, que o sistema tenha capacidade de reconhecer e atuar contra ameaça em tempo útil, através dos IOCs.

Os indicadores coletados e armazenados no repositório, são atualizados com análises automáticas regulares.

Estas análises são realizadas com o objetivo de evitar o uso dos indicadores,que já não possuem comportamentos maliciosos associados.

Desta forma, a sua utilização é possível de forma automática no SIEM e nos dispositivos de segurança na infraestrutura de rede, com o objetivo na tomada de ações defensivas em tempo útil.

A ideia principal da plataforma MISP é criar uma base de dados de IOCs, que servirá para agrupar indicadores, que estejam relacionados entre si, isto é, num certo ataque, em que foram identificados o e-mail “[email protected]” e o IP “154.69.68.5”, é necessário manter estes dois IOCs juntos, pois existe uma relação entre ambos na altura da realização do ataque.

Existem ferramentas adicionais e têm sido criadas com o objetivo de facilitar o desenvolvimento e crescimento.

Um exemplo disso é a biblioteca PyMISP, construído em Python e permite interagir facilmente com a instância, para que haja automação no uso das funcionalidades do MISP.

A página principal do MISP é uma lista com todos os últimos eventos adicionados à instância, como pode ser observado abaixo:

Cada evento possui TAGs, de modo a que seja possível uma melhor organização nessa base de dados de eventos, bem como tornar mais fácil a sua pesquisa de eventos por categorias.

Quando se entra em um evento, é possível encontrar todas as informações associadas, nomeando uma lista de atributos de um evento específico.

Por último, é possível visualizar um gráfico, com todas as correlações existentes nessa instância MISP.

Essa correlação associa os atributos do evento em questão, com os atributos de todos os outros eventos existentes, tornando, assim, possível verificar se há outras ocorrências desse mesmo atributo, facilitando, para o analista, procurar a informação.

Algumas referências abaixo do PyMISP, que foram usadas no modelo de caso acima.

Ela é uma biblioteca em Python, utilizada para acessar o MISP, através da sua REST API.

Para utilizar o PyMISP é necessário ter uma authkey em uma instância MISP.

Estas referências serão úteis para aumentar o seu conhecimento, tendo a oportunidade de uma implantação com o MISP.

– https://www.misp-project.org/misp-training/a.2-pymisp.pdf

– https://www.circl.lu/doc/misp/pymisp/

– https://pymisp.readthedocs.io/en/latest/

Abaixo, seguem algumas considerações finais sobre o MISP, na minha opinião e experiência dentro do Csirt:

Ele desempenha um papel muito importante na pesquisa de segurança da informação, justamente por analisar os dados de ameaças em ataques de malware detectado, por exemplo, criando conexões automáticas entre malwares e suas características.

Em muitas empresas de grande porte, justamente a que estou inserido hoje dentro de um ambiente de Resposta a Incidente, o MISP apoia a criação de regras para a empresa e diante dessas regras criadas são compartilhadas com outras empresas informações de artefatos, informações de malwares, informações técnicas e não-técnicas.

A empresa consegue realizar cadastros de IOCs, por exemplo. E compartilha com outras empresas que são cadastradas, gerando e aprimorando a detecção de malwares, incentivando a troca de informações entre as organizações.

Sobre o autor do artigo:

- Nome: Abílio César Cirelli (Linkedin)

- Minibiografia: Analista de Segurança da Informação, certificado no Security+ da Comptia e na Microsoft AZ-500, SC-300. Campo de atuação:

- Computação Forense e Resposta a Incidente de Segurança, profissional com experiência em análise forense, seguindo a ISO 27037.

- Pós-Graduando em Defesa Cibernética.

- Treinamentos concluídos na AFD:

- Fundamentos de Forense Digital;

- Computação Forense;

- Documentoscopia e Grafoscopia;

- Forense em Dispositivos Móveis;

- Forense em Memória;

- Perito Forense Digital;

- Threat Intelligence;

- Perícia Judicial e Assistência Técnica Judicial;

- Cyber Security Essencials;

- Autopsy Forensics do Zero ao Avançado;

- Avilla Forensics – Treinamento Oficial;

- Graduação em Gestão da Segurança da Informação;

- Perícia Judicial na Prática;

- Pós-graduando em Defesa Cibernética; e

- Pós-graduando em MBA em Gestão de Segurança da Informação.