Magnet Acquire: Ferramenta que faz extração forense de dados de Android, iPhone e Computadores

A ferramenta Magnet Acquire é uma das ferramentas mais populares para realização de procedimentos de cópia forense, sendo capaz de realizar extração em casos de forense em Android, forense em iPhone e forense em computadores.

As funções acima torna esta ferramenta um item importante da maleta de qualquer profissional atuante nas áreas de Forense Digital e Segurança da Informação.

A desenvolvedora Magnet Forensics disponibiliza o Magnet Acquire gratuitamente em seu website mediante um rápido cadastro.

Acesse aqui o link da ferramenta clicando aqui!

Ao realizar o download, efetue a instalação normalmente através do procedimento padrão de instalação no Windows.

Após instalada, a ferramenta exibirá seu ícone na área de trabalho do usuário, conforme a seguinte imagem ilustra:

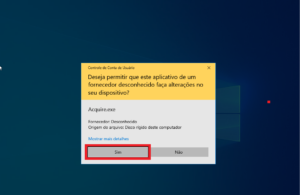

A ferramenta Magnet Acquire acessa as unidades de armazenamento através da camada física, por isso exige acesso administrativo.

Você vai gostar de ler também: Ferramentas para Análise Forense em Android

Ao executar, portanto, autorize o acesso administrativo:

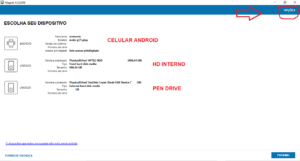

Imediatamente após iniciar, a ferramenta forense Magnet Acquire irá efetuar um escaneamento, visando identificar os dispositivos conectados, sejam eles unidades de armazenamento, smartphones ou até mesmo dispositivos IOT compatíveis.

Neste laboratório, a ferramenta forense Magnet Acquire identificou um smartphone Android, uma unidade de armazenamento “HD” interno e uma unidade de armazenamento USB:

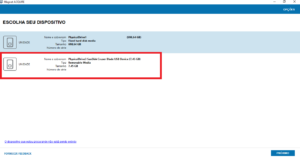

Para fins de demonstração básica do uso desta ferramenta forense, faremos a cópia forense de um pendrive, selecionando o respectivo dispositivo exibido na figura anterior:

Após determinar a evidência de origem, a ferramenta Magnet Acquire apresentará os tipos de cópias disponíveis, sendo elas Completo ou Rápido, referindo-se, respectivamente, aos processos de cópia física e cópia lógica.

Além disso, é possível também escolher o formato da imagem de saída, quando da realização da cópia física, estando disponíveis os formatos E01, RAW ou através da realização de imagem lógica no formato zip:

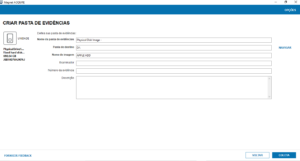

Nesta tela será informado o nome da pasta onde a evidência será salva, e, em seguida a pasta de destino, depois o nome da imagem a ser coletada.

Neste contexto, é importante saber que informar o nome do examinador é opcional.

Entretanto, deve-se informar também o número da evidência para controle e a descrição onde ela foi encontrada ou a que horas foi recebida no laboratório forense, após esse preenchimento é só clicar em COLETA para iniciar o processor:

Assim, o processo de extração de dados iniciará e poderá ser monitorado pela barra de progresso e pelas etapas exibidas na tela da ferramenta:

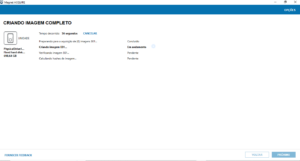

Após o procedimento de extração, a Magnet Acquire exibe as estatísticas de conclusão do procedimento, informando o tempo total decorrido, volume de dados extraídos, endereço de destino e status das etapas do processo:

O arquivo resultante do processamento vai depender do tipo de imagem forense selecionada, se foi selecionada a imagem do tipo físico ou “completo”, nos termos da Magnet Forensics.

O arquivo de saída será uma imagem forense Raw ou E01, e se foi selecionada a opção de imagem lógica o arquivo resultante será um zip.

Depois de coletar a imagem você encontrará o arquivo processado na pasta de destino informada no início da coleta, conforme a imagem abaixo:

O formato de saída escolhido no processo de criação desta pesquisa foi o formato E01, referente à uma extração realizada na camada física.

Para processamento desta evidência é possível utilizar a ferramenta Autopsy Forensics, FTK Imager ou IPED Digital Forensics Tool, entre outras.

Sobre o autor:

Michael Sander é graduado em Investigação Forense e Perícia Criminal pela Estácio de Sá. Pós-graduado em Computação Forense e Perícia Digital pela Anhanguera. Pós-graduando em Segurança Pública, Perícia Criminal e Direito Constitucional pela Famart. Cursos de extensão em Perícia em local de acidente de trânsito, identificação veicular, vistoria de veículos pelo Instituto Nacional de Perícias e Ciências Forenses (INFOR), em Análise de Malwere Starter, Auditoria de T.I na Prática, Autopsy Forensics, Avilla Forensics, Cyber Security Essentials, Cyber Security Starter, DFIR STARTER, IPED forensics, Perícia de Áudio Starter, Perito Forense Digital, Recuperação de dados starter e Resposta a incidentes pela AFD.

Referência:

ACADEMIA FORENSE DIGITAL (São Paulo). TREINAMENTOS: cursos. CURSOS. 2022. Disponível em: https://academiadeforensedigital.com.br/. Acesso em: 23 dez. 2022.