KAPE – Ferramenta gratuita de coleta de evidências digitais

Introdução

O KAPE (Kroll Artifact Parser And Extractor (KAPE) é um programa que coleta, processa e analisa, em poucos minutos, os artefatos úteis, de acordo com a necessidade técnica das equipes forenses.

O software KAPE possui uma ampla variedade de funcionalidades e é uma das principais ferramentas open source para análise forense digital, pois ele permite a validação cruzada com outras ferramentas, trazendo detalhes técnicos que possam estar ocultos.

Criada por Eric Zimmerman, desenvolvedor mundialmente reconhecido na área de perícia forense digital, o KAPE é uma das ferramentas mais confiáveis e mais utilizadas pelos peritos forenses.

Como o KAPE funciona

O KAPE possui duas funcionalidades: coleta e processamento de dados.

A primeira, é necessária para obter, recuperar e catalogar todos os dados ativos ou inativos contidos nos dispositivos analisados.

Esta etapa é de suma importância para o restante do trabalho, pois a análise dos indícios é realizada com base nos dados gerados durante a coleta.

O programa utiliza Targets e Modules para, no final do processo, copiar e preservar os metadados de todos os arquivos.

Para a segunda funcionalidade, é necessária a utilização de outros softwares da Nirsoft, que é a mesma desenvolvedora do KAPE, como Account Usage, Browser History, entre outros.

Ao agrupar as informações por categoria, o analista tem os meios para descobrir informações relevantes, independentemente da fonte de um artefato individual, descartando a necessidade de conhecimento prévio de prefetch ou shimcache, por exemplo.

A imagem abaixo ilustra o funcionamento do KAPE:

O KAPE possui Targets e Modules que utilizam YAML, que podem ser usados futuramente na construção de novos Targets e Modules.

Download KAPE

O download do KAPE é feito pelo site (https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape) e o processo exige apenas um cadastro rápido.

O link para o download é enviado para o e-mail cadastrado.

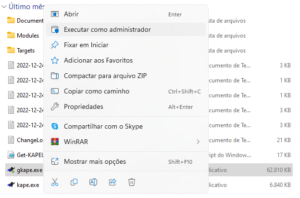

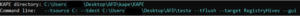

O processo de instalação é simples e o software é relativamente parecido com as ferramentas portable mais utilizadas, sendo que sua única especificidade é a utilização da linha de comando “kape.exe”.

Para executá-lo, o administrador deve abrir o prompt de comando e ir até a pasta em que o download foi feito.

Já na versão gráfica “gkape.exe”, basta o administrador clicar com o botão direito e executar o software.

É importante destacar que sem a permissão de administrador, algumas coletas podem apresentar erros pela falta de autorização para determinados acessos.

Targets

Os Targets são as especificações de arquivos e diretórios.

Após o processamento feito pelo KAPE, o programa cria uma lista de arquivos e cada um deles é copiado da origem para o diretório de destino.

Os metadados de data e hora originais são mantidos no arquivo e também são reproduzidos em arquivo de log, mesmo quando copiados por raw access.

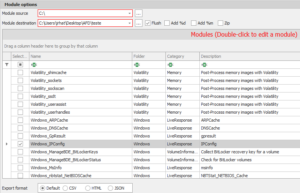

Modules

Assim como os targets, os modules também são definidos por propriedades YAML e são utilizados na execução de programas.

Os softwares podem ter como alvo qualquer outro tipo de programa, inclusive arquivos coletados por meio dos recursos de destino.

Por exemplo, se você coletou jump lists, uma ferramenta como JLECmd pode ser usada para despejar o conteúdo das listas de atalhos em CSV.

Se você deseja coletar a saída de netstat, ipconfig, dnscache, também é possível fazê-lo.

Cada uma dessas opções possui seu próprio módulo e são agrupadas com base na semelhança entre eles como “NetworkLiveResponse”, por exemplo.

Por que usar o KAPE?

Por conta da sua velocidade, o KAPE é uma solução robusta, principalmente para coleta “in live”, pois ele permite que os analistas encontrem e priorizem os sistemas mais críticos para o seu caso.

Além disso, ele pode ser usado para coletar artefatos importantes antes mesmo do início da geração de imagem forense.

Como usar o KAPE?

O KAPE opera por meio da imagem live ou de softwares que montem o volume da imagem gerada, como o FTK Imager, por exemplo.

É importante observar que o software possui diversas funcionalidades e seu bom uso, depende da experiência do analista.

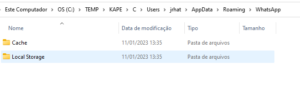

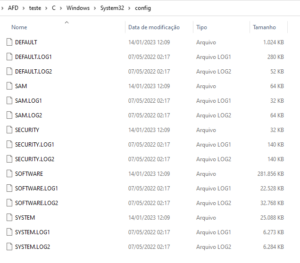

Para obter a máxima eficiência do software, após a evidência apresentar uma letra de unidade anexa a ela, aponte a Origem e Destino do Target no Gkape “versão gráfica”, conforme o exemplo abaixo:

Target

Os targets fornecem instruções para o KAPE, como, por exemplo, onde capturar determinados artefatos, considerando que existem diferentes destinos para diversos artefatos do Windows ou aplicativos de terceiros.

Estes arquivos serão copiados da sua imagem de evidência para a pasta de destino no KAPE.

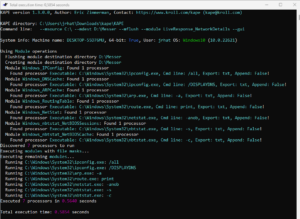

Module

Em linhas gerais, os módulos são os analisadores dos arquivos que o programa KAPE copia para a sua pasta de destino.

Vale destacar que qualquer pessoa pode criar um módulo para analisar um software de terceiros.

Além de executar o comando para esse módulo, você precisa garantir que o binário(.exe) esteja na subpasta BIN, dentro da pasta Module.

No exemplo baixo, o módulo “Windows_IPConfig” foi executado.

Como resultado do processamento, o programa KAPE gerou um arquivo de texto contendo o seguinte resultado.

Conclusão

O KAPE é uma ferramenta útil para garantir mais agilidade nos processos de investigação e de coleta de evidências “live”, pois esse software possui um ótimo desempenho no processamento e na extração de arquivos relevantes.

Espero que você tenha aprendido algo de novo e prático para usar em seu próximo caso.

Sobre o autor do artigo:

- Nome: Edson Luiz (LinkedIn)

- Minibiografia: Edson Luiz é Analista Forense na Apura, especialista em Forense Digital, com mais de 6 anos de atuação em diversos casos de Investigação e Perícia Cibernética. Pós-Graduado em Computação Forense e Perícia Digital, Cyber Threat Intelligence e cursando a Pós-Graduação Cyber Segurança Ofensiva.

- Treinamentos concluídos na AFD:

- Análise Malware Starter;

- Análise Forense de Malware;

- Autopsy Forensics;

- Bootcamp de Computação Forense;

- Computação Forense;

- DFIR Starter;

- Forense em Dispositivos Móveis;

- Forense em internet e Osint;

- Fundamentos de Forense Digital;

- Perícia Judicial e Assistência Técnica Judicial;

- Resposta a Incidentes.

Referências:

- ZIMMERMAN, Eric. Kape Forensics. 2022. Disponível em: https://ericzimmerman.github.io/KapeDocs/#!index.md. Acesso em: 18 dez