Investigação Digital em Fontes Abertas – Resenha e entrevista com um dos autores.

“As atividades de inteligência de segurança pública e de investigação policial têm potencializado a utilização de fontes abertas para produção de conhecimento e/ou provas. Vários são os casos bem-sucedidos de prisão, localização de foragidos, identificação de testemunhas e produção de provas com informações disponíveis livremente na web. A obra auxilia o leitor no processo de qualquer investigação moderna, em especial a criminal. Dentre as novidades, destaca-se a coleta de informações no Facebook e na Deep Web.” – Investigação Digital em Fontes abertas.

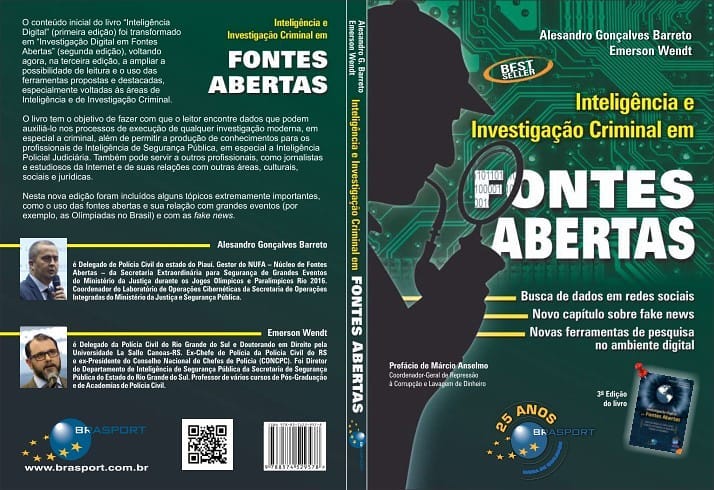

Devido à grande extensão da área da Segurança da Informação, que contempla diversos conhecimentos e transita entre conceitos consolidados e temas ainda em pesquisa, não é incomum que no seu esforço diário para se manter atualizado, o profissional desta área precise compreender áreas correlatas a forense digital, mas que não sejam estritamente consideradas parte da Forense ou do meio Digital, como Resposta à Incidentes, Segurança de Redes, Pentest ou outras áreas de conhecimento relevantes tanto na prevenção de ataques assim como na investigação destes ataques. Entre as minhas últimas leituras está o livro Investigação Digital em Fontes Abertas dos autores Alesandro Barreto, Emerson Wendt e Guilherme Caselli. Do qual apresento aqui uma breve resenha. Vale mencionar que a edição comentada aqui é a segunda (2017) tendo em vista que em breve será lançada a terceira edição desta obra.

Os autores apresentam aqui conhecimentos da doutrina de inteligência e também da investigação digital, elucidando conceitos fundamentais como a classificação e enumeração das fontes, sua coleta e busca por meios digitais, sua validade jurídica e menções a casos do seu uso. Após uma extensa apresentação de fontes e sistemas utilizados pela polícia civil os autores abordam as fontes abertas que também podem ser utilizadas por outros profissionais, apresentando técnicas de busca e inclusive dicas de buscas especificas. Desde o conhecido “google hacking”, geolocalização por meio da análise de metadados em imagens e artefatos diversos, assim como estudos de caso e um anexo sobre data mining.

A linguagem utilizada no livro é de fácil entendimento, não ficando restrita aos jargões jurídicos ou ao “tecniques”. Algo que muito me agradou nesta obra foi a apresentação de uma grande quantidade de fontes bem como suas particularidades, vantagens e limitações. Sites de relacionamento, cadastros ou atividade profissional sendo elencados na localização de pessoas desaparecidas ou foragidos, por meio tanto de sites governamentais quanto na chamada Deep Web, através do TOR ou outros navegadores.

Essa com certeza é uma obra que recomendaria a colegas como referência de uma grande quantidade de fontes. Uma próxima edição já foi anunciada e incluirá considerações sobre as “fake new”, um assunto tão comentado atualmente e que já deveria ser foco de atenção do público a décadas.

Entrevista

Abaixo algumas perguntas que apresentei a um dos autores, Emerson Wendt, Delegado da Polícia Civil do Rio Grande do Sul e doutorando em Direito pela Universidade La Salle Canoas-RS. Ex-Chefe de Polícia da Polícia Civil do RS e ex-Presidente do Conselho Nacional de Chefes de Polícia (CONCPC). Foi Diretor do Departamento de Inteligência de Segurança Pública da Secretaria de Segurança Pública do Estado do Rio Grande do Sul. Professor de vários cursos de Pós-Graduação e de Academias de Polícia Civil.

AFD: A resenha apresentada se baseia na segunda edição desta obra, escrita por Alessandro Gonçalves Barreto, Emerson Wendt e Guilherme Caselli. Todos os autores são membros da Polícia Civil, porém de diferentes estados. Como surgiu a composição deste time?

Autor: A segunda edição do livro foi realmente um pouco diferente da primeira. Nós tivemos o acréscimo da participação do Guilherme Casé, ele que é atualmente o delegado de polícia no estado de São Paulo. Eu e Alessandro também somos delegados de polícia. O Alessandro no estado do Piauí, atualmente cedido para o Ministério de Justiça e Segurança Pública, e eu aqui no estado do Rio Grande do Sul. Né, os três, eu e o Alessandro, nós fizemos o mesmo curso de inteligência de segurança pública em 2005, no estado de Pernambuco, foi lá que a gente se conheceu. E, a partir daí começamos a trabalhar nesse processo. O Casé, ele era policial civil na delegacia de repressão aos crimes de informática no Rio de Janeiro. Depois que ele passou no concurso para delegado de polícia no estado de São Paulo.

AFD: O livro apresenta diversos aspectos legais do uso de Fontes Abertas no trabalho investigativo, demonstrando que existem barreiras e vantagens inegáveis no trabalho com estas fontes. A seu ver qual é a principal vantagem no uso da OSINT?

Autor: Olha, eu costumo dizer que existem dois lados principais no contexto da internet para fins de investigação, para fins de inteligência. Aquilo que as pessoas colocam voluntariamente no âmbito da internet, que está disponível, que pode estar disponível, né? Para acesso de outras pessoas; e aquilo que os provedores de conteúdo, as aplicações coletam a nosso respeito, como o local daonde a gente acessa, a hora, a data, quais as aplicações a gente está utilizando, dentre outros fatores. A OSINT trabalha principalmente em relação ao primeiro ponto, né? De buscar essas informações que são espontaneamente disponibilizadas pelas pessoas, pelas aplicações no âmbito da internet. E também um outro fator que trabalhamos bastante é aquilo que é disponibilizado em razão dos processos de transponência, ou seja, do poder público, de empresas públicas que é algo que a gente pode utilizar sem necessitar de uma venda judicial, por exemplo. Então, né? A vantagem está justamente nisso ai, né? De poder utilizar, tanto para inteligência quanto para investigação criminal, esses dados que estão abertos no contexto da internet. E ai eu não falo só da parte visível, mas também da parte invisível da internet que é deep web.

AFD: As ferramentas empregadas são capazes de trazer muitos dados para o agente, porém a correlação destes dados e a produção de conhecimento requer o uso da “Inteligência à moda antiga”?

Autor: É. O outro aspecto da tua pergunta naturalmente os dados que estão disponibilizados em fontes abertas, eles são, por assim dizer, mais crus, né? Eles não são catalogados ou muitas vezes estruturados. Então, o analista da inteligência ou o responsável pela investigação, ele tem que listar esses dados e listar qual é o interesse dele para a produção do conhecimento para a investigação criminal e fazer o processo de categorização, de ampliação daquilo, em regra, através de um relatório de inteligência, de um download das informações, de capturar aquelas informações no contexto da internet para poder inseri-las dentro de um processo, né? Seja um processo de produção de conhecimento, seja um processo de investigação criminal. Então, sim, poderia dizer de maneira simplificada que a partir da coleta de dados, volta a ser o processo tradicional, né? De produção de inteligência, de produção de conhecimento, de produção de conteúdo para a investigação criminal

AFD: O Anonimato se torna uma ferramenta imprescindível para todo profissional que trabalhe com OSINT, principalmente no caso do agente da lei que precisa resguardar não apenas sua identidade como a corporação por traz de si. Pode comentar?

Autor: Sim. O processo de inteligência, ele envolve, né? Um dos aspectos que ele envolve com a inteligência principalmente, é a possibilidade do policial, né? Do analista da inteligência, ou a necessidade, melhor dizendo, dele também ter precauções de não causar sua identificação. Então, por isso que a gente trabalha com a ideia do perfil ficticio, né? Criado em nome de uma pessoa inexistente, né? Até porque se eu criar em relação a uma pessoa existente, isso é crime previsto no código penal. Então o objetivo dele é justamente fazer isso, através de um perfil ficticio. Se for o caso, né? Usando as ferramentas adequadas de anonimicidade, no caso se for navegar na deep web, ele também deve usar as mesmas ferramentas que eventualmente os criminosos utilizam para disponibilizar informações, como o Tor, né? O navegador Tor, a VPN que ele precisa utilizar, a questão de criptografia também, ou seja, ele tem que justamente saber utilizar esse tipo de ferramenta.

AFD: Nesta edição é abordada a coleta de dados da chamada “Deep Web”, quais desafios essa abordagem apresenta e em quais situações ela se torna necessária?

Autor: Olha, como eu comentei antes, né? A deep web ela é um dos locais em que naturalmente o agente de inteligência, o responsável pela investigação pode e deve buscar, né? São mais de 90% dos dados da internet que navegam na deep web. Então, ele tem que ter conhecimento desse âmbito e buscar essas informações, né? Muitas vezes nesses casos para investigação criminal. Lembrando que tanto a lei do crime organizado, quanto a lei, o estatuto da criança e do adolescente na parte de combate à pedofilia preveem a possibilidade infiltração de policiais militares na internet, de suporte a ser feito, né? Principalmente na deep web, né? Utilizando essas ferramentas adequadas, né? Para essa missão. Principalmente porque as duas leis permitem inclusive a criação de uma identidade fictícia para o policial e para ser mais seguro em relação a ele. Então ter as ferramentas adequadas, saber utilizar a deep web, saber como coletar uma evidência, saber como transformar essa evidência ou num conhecimento ou numa prova para investigação é extremamente importante para o analista de inteligência, para o investigador criminal.

AFD: Enxerga o uso de Fontes Abertas como um recurso valioso na busca de pessoas desaparecidas e o combate ao tráfico humano?

Autor: Com certeza. Eu acho que essa parte de uso das fontes abertas para busca de pessoas desaparecidas, para busca de informações diversas, pra combate de tráfico humano são extremamente importantes. Tanto que a própria lei, né? Que prevê a questão do combate estritamente ao tráfico humano permite que a gente consiga determinados dados cadastrais sem a necessidade de ordem judicial. Assim como a lei do crime organizado, assim como a do civil na internet também permite. Então, são dados, ferramentas importantes, justamente para correlacionar, para interagir com os provedores de aplicação, nas redes sociais por exemplo, justamente no sentido de auxiliar no resultado da investigação.

http://www.brasport.com.br/informatica-e-tecnologia/seguranca/investigacao-digital/

Autor do Artigo: Raul Cândido