Introdução

O objetivo deste artigo é dissertar sobre os formatos de imagens forenses, esclarecendo os tipos de extração (lógica ou física), os estados da evidência (quente/ligado ou frio/desligado) e os formatos de arquivos resultantes (e01, ex01, dd-raw-001, L01, AD1 e AFF).

O conhecimento das técnicas de aquisição de evidência digital bem como os conceitos inerentes aos tipos de imagem forense é de extrema importância, pois são eles que possibilita desenvolver o raciocínio necessário para proceder com coletas ou aquisições, sejam elas físicas ou lógicas.

Técnicas de Aquisição

De forma geral, existem duas técnicas de aquisição de evidencias a técnica de imagem e a técnica de espelhamento, nas quais cada uma delas possuem suas vantagens, desvantagens e cada uma delas com suas aplicações.

a. Imagem

A técnica de aquisição de imagem se consiste na cópia dos bits de um dispositivo de armazenamento completo ou parcialmente para um ou mais arquivo imagem, também chamado de imagem forense. Essa técnica é a mais utilizada por conta de suas vantagens. Além disso com essa técnica é possível realizar a aquisição lógica e física de um dispositivo de armazenamento, as quais serão tratadas mais adiante.

b. Espelhamento

O espelhamento também chamado de clonagem ou em alguns casos de duplicação se consiste na cópia de todos os bits de um dispositivo de armazenamento para outro dispositivo de armazenamento igual ou semelhante. É importante reforçar que o dispositivo de armazenamento de destino deve ter as mesmas configurações que o dispositivo de armazenamento de origem e o mesmo deve ter passado pelo processo de sanitização de dados. Veja mais sobre sanitização de mídias de armazenamento clicando aqui.

Essa técnica não é muito utilizada por conta de suas desvantagens em relação a técnica de aquisição de imagem.

Aquisição Física e Aquisição Lógica

Resumidamente a aquisição física é aquela onde é realizado a aquisição de toda a estrutura física da evidência, ou seja, todos os bits da evidência. Já a aquisição lógica é aquela onde é realizado a aquisição de toda a estrutura lógica da evidência. ou seja, os arquivos e pastas da evidência que foram interpretados pelo sistema de arquivos ou passaram por algum tipo de interpretação. Ressaltando que com uma aquisição física será obtido muito mais dados como dados deletados, espaço não alocado, entre outros. Já com uma aquisição lógica será obtido muito menos dados, sendo limitado ao sistema de arquivos.

Dispositivo Ligado e Dispositivo Desligado

A escolha das técnicas e os procedimentos que devem ser realizados depende muito do estado da evidência e da situação no momento da coleta ou aquisição. Contudo de forma geral se o dispositivo se encontra ligado o ideal é realizar a aquisição dos dados voláteis, e proceder para a aquisição do dispositivo de armazenamento. Caso o dispositivo esteja desligado basta realizar a aquisição, seja via hardware ou software, sendo o mais recomendado via hardware.

No que diz respeito ao estado da evidência no momento da coleta ou aquisição é importante ter em mente que não existe uma regra a ser seguida a todo custo, e sim situações na qual devem ser justificadas o uso de determinado procedimento. Em outras palavras uma alteração na evidência pode ser justificada, desde que não seja causada por negligência, imprudência ou imperícia e sejam muito bem justificadas.

Formatos de Imagem Forense

Existem diversos tipos de formatos de imagem forense, cada uma delas com suas particularidades. Por conta dessas diferenças entre formatos de imagem forense é necessário que as mesmas sejam utilizadas em conjunto com os softwares que saibam interpretar a estrutura do formato. Resumidamente as aquisições físicas geram imagem física, e as aquisições lógicas geram imagem lógicas.

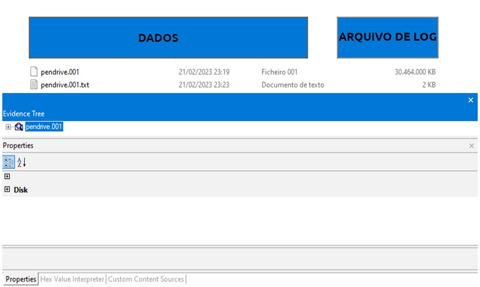

Formatos Crus (Raw, DD, 001, etc)

É o formato de arquivo bruto, neste formato de imagem forense a aquisição da evidência irá armazenar cada bit de forma crua em um arquivo imagem, também chamado de imagem forense. Por conta desta característica a mesma não irá possuir metadados relacionados a aquisição ou outras estruturas que não fazem parte da evidência, necessitando sempre ser transportada junto de um arquivo de registros “log” externo.

Esta estrutura externa irá conter por exemplo, informações a respeito da data e hora de realização da cópia forense, hash da evidência original e do conteúdo extraído, bem como eventuais informações adicionais, tais como anotações e identificadores do caso.

Figura 1 – Apresentação da estrutura do formato de imagem forense cru

a. E01, Ex01, L01, Lx01

Estes são os formatos que ficaram mais conhecidos por conta do software EnCase Forensic. A desenvolvedora classifica os formatos em:

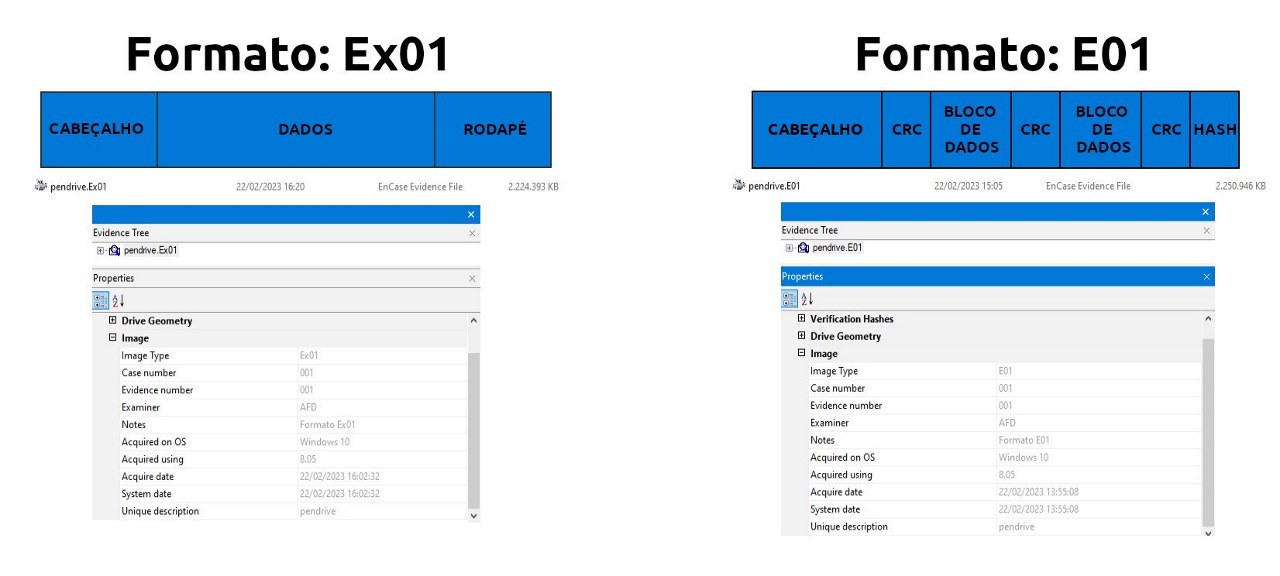

i. EnCase Evidence Files (E01 e Ex01)

São os formatos de aquisição física, ou seja, formatos que irão armazenar uma cópia bit a bit da evidência. O formato E01 é considerado legado pela EnCase, sendo o formato de imagem forense mais atual dos softwares EnCase o Ex01. De forma geral os dois formatos ainda apresentam cabeçalho, CRC, algoritmos de hash, tendo como diferença principal algumas melhorias e a forma em que esses metadados são estruturados dentro da estrutura da imagem forense.

Figura 1 – Apresentação dos formatos de imagens forense Ex01 e E01

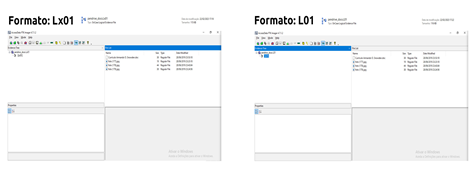

ii. Logical Evidence Files (L01 e Lx01)

São os formatos de aquisição lógica, ou seja, formatos que irão armazenar a estrutura lógica da evidência, como pastas e arquivos. Semelhante ao formato E01, formato L01 é considerado legado pela EnCase, e o formato de imagem forense mais atual dos softwares EnCase é o Lx01. Portanto, o formato Lx01 possui certas melhorias em relação ao seu antecessor L01.

Figura 2 – Apresentação dos formatos de imagens forense Lx01 e L01

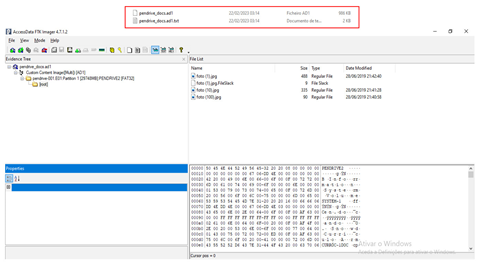

b. AD1

Este é o formato de aquisição lógica do software AccessData FTK Imager, ou seja, este formato de imagem forense irá conter os dados relativos a pastas e arquivos de uma evidência.

Figura 3 – Apresentação do formato de imagem forense AD1

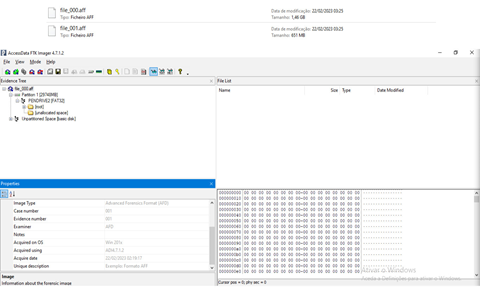

c. AFF

Este formato é de código aberto, seu objetivo é solucionar problemas em relação aos formatos de imagem forense tradicionais com objetivo de se tornar um padrão simples e aceito pela comunidade. Atualmente o AFF está em sua quarta versão o AFF4, e assim como os outros formatos de imagem forense padrões de mercado, o mesmo define o formato de aquisição lógica como AFF4-L e o AFF4 para aquisição física.

Figura 6 – Apresentação do formato de imagem forense AFF

Bibliografia

VAISH PALAVALLI. Percipient. Overview: The Three Types of Forensic Collections – Physical vs. Logical vs. Targeted. 2022. Disponível em: https://percipient.co/overview-the-three-types-of-forensic-collections-physical-vs-logical-vs-targeted/. Acesso em: 14 fev. 2023.

SALLY VANDEVEN. Sans. Forensic Images: For Your Viewing Pleasure. 2014. Disponível em: https://www.sans.org/white-papers/35447/. Acesso em: 14 fev. 2023.

CAPSICUM GROUP. Two Key Differences Between Digital Forensic Imaging And Digital Forensic Clone And How They Can Affect Your Legal Case. 2019. Disponível em: https://capsicumgroup.com/2-key-differences-between-digital-forensic-imaging-and-digital-forensic-clone-and-how-they-can-affect-your-legal-case. Acesso em: 14 fev. 2023.

RAEDTS.BIZ. Forensics 101: What is a forensic image? 2017. Disponível em: https://www.raedts.biz/forensics/forensics-101-forensic-image/. Acesso em: 14 fev. 2023.

OPENTEXT. EnCase Forensic User Guide. 2018. Disponível em: http://encase-docs.opentext.com/documentation/encase/forensic/8.07/Content/Resources/External%20Files/EnCase%20Forensic%20v8.07%20User%20Guide.pdf. Acesso em: 14 fev. 2023.

Acesso em: 14 fev. 2023.

AFF4.ORG. AFF4 -The Advanced Forensics File Format. Disponível em: https://www2.aff4.org/. Acesso em: 14 fev. 2023.

COHEN, Michael; GARFINKEL, Simson; SCHATZ, Bradley. Extending the Advanced Forensic Format to accommodate Multiple Data Sources, Logical Evidence, Arbitrary Information and Forensic Workflow. 2009. Disponível em: https://dfrws.org/presentation/extending-the-advanced-forensic-format-to-accommodate-multiple-data-sources-logical-evidence-arbitrary-information-and-forensic-workflow/. Acesso em: 14 fev. 2023.

SCHATZ, Bradley. AFF4-L: A scalable open logical evidence container. 2019. Disponível em: https://dfrws.org/presentation/aff4-l-a-scalable-open-logical-evidence-container/. Acesso em: 14 fev. 2023.

HYDE, Jessica; BRIGHTWELL, Kevin. AFF4 & AFF4-L – An Open Standard for Forensic Imaging. 2020. Disponível em: https://www.magnetforensics.com/blog/aff4-aff4-l-an-open-standard-for-forensic-imaging/. Acesso em: 14 fev. 2023.

FORENSIC FOCUS. The AFF4 Evidence Container: Why and What’s Next. 2021. Disponível em: https://www.forensicfocus.com/webinars/the-aff4-evidence-container-why-and-whats-next/. Acesso em: 14 fev. 2023.

Sobre o Autor

João Tsukahara: Pesquisador de forense digital e segurança da informação.