Google Dorks ou Google Hacking

1. Introdução.

O Google Dorks, também conhecido como Google Hacking, é uma prática cada vez mais comum entre profissionais de TI, equipes de pentesting, segurança pública e investigadores. Esses “comandos de dorks” são utilizados para buscar informações específicas, como vulnerabilidades em sistemas, sites e até mesmo dados pessoais.

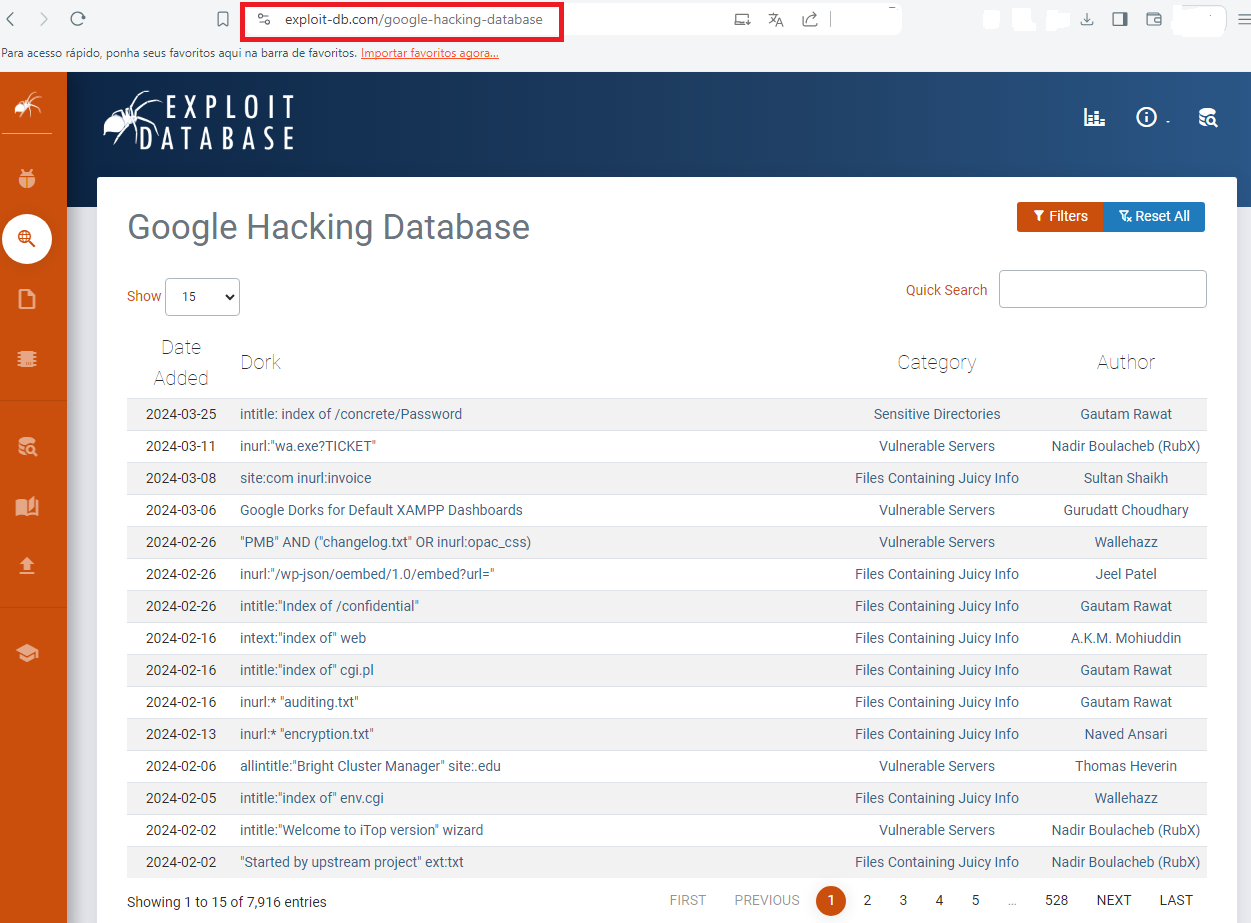

Em 2004, a lista de Google Dorks foi compilada no Google Hacking Database (GHDB), funcionando como um extenso dicionário de consultas. Esses dorks não se limitam apenas ao Google, podendo ser aplicados em outros mecanismos de busca, como Bing e Shodan, para encontrar informações confidenciais em sistemas públicos indexados.

O uso disseminado de dorks teve implicações significativas, inclusive para organizações renomadas como a CIA, que experimentou violações em cerca de setenta por cento de suas redes globais. O jurista Star Kasman foi um dos primeiros a examinar a legalidade dessa técnica. Embora o Google Dorking seja legal em termos técnicos, sua frequente associação com crimes cibernéticos levanta questões sobre sua conformidade com leis de fraude e abuso de computadores.

Google Dorks/ Google Hacking

Nos primeiros anos do novo milênio, Johnny Long começou a desenvolver pesquisas personalizadas, chamadas de “dorks”, para ataques cibernéticos. Com o tempo, essas dorks foram atualizadas e expandidas, permitindo várias combinações para obter informações confidenciais. Você pode encontrar uma lista atualizada de dorks no site exploits-db.com/google-hacking-database, que permite pesquisas avançadas para encontrar documentos, dados de sites e até acessar câmeras web.

Abaixo iremos demostrar o uso de alguns comandos, para facilitar o entendimento.

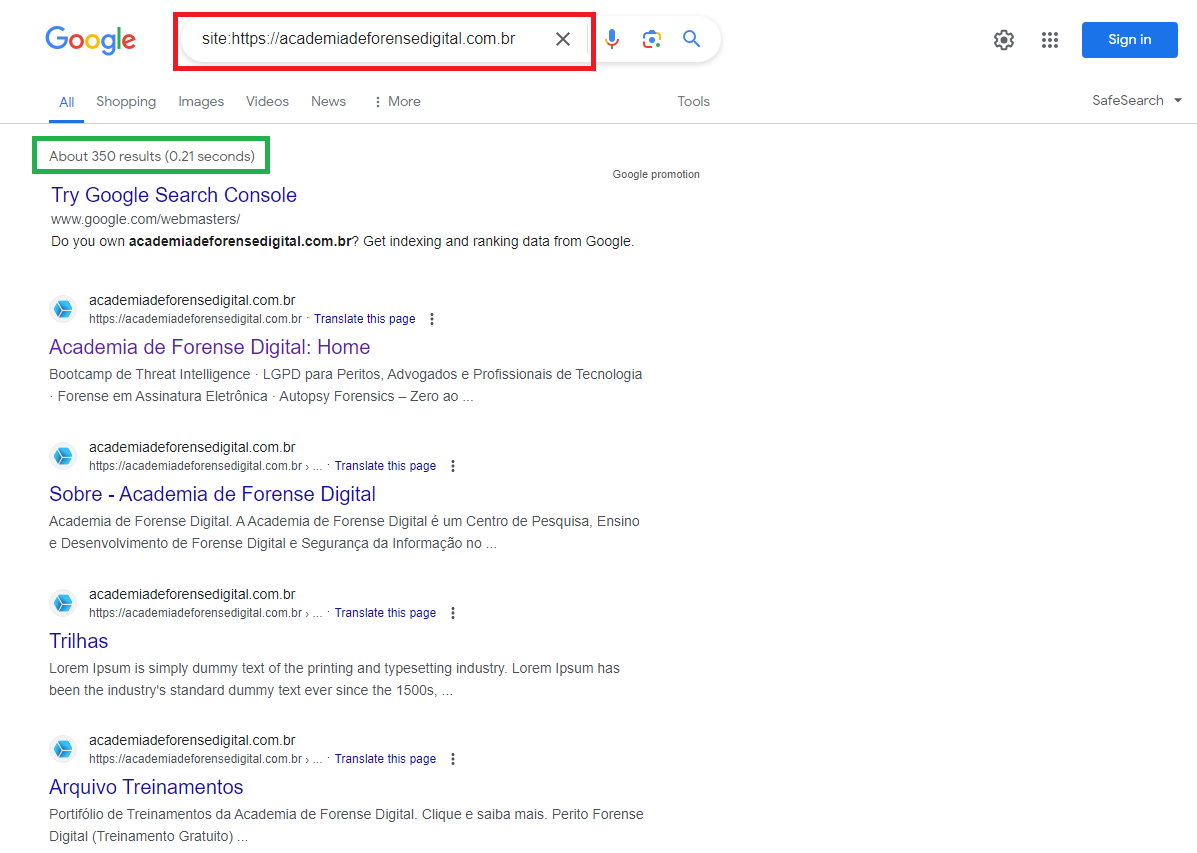

- Site– comando que irá retornar resultados de um determinado site, aqui usaremos o site da academia forense digital.

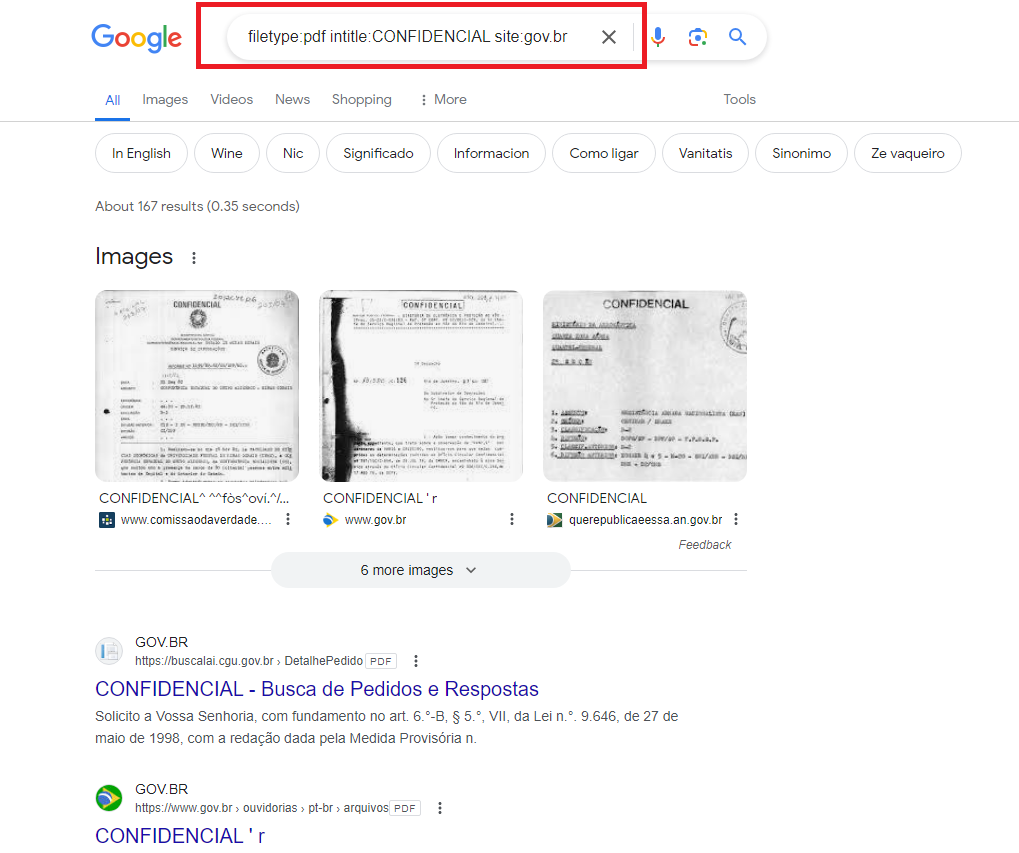

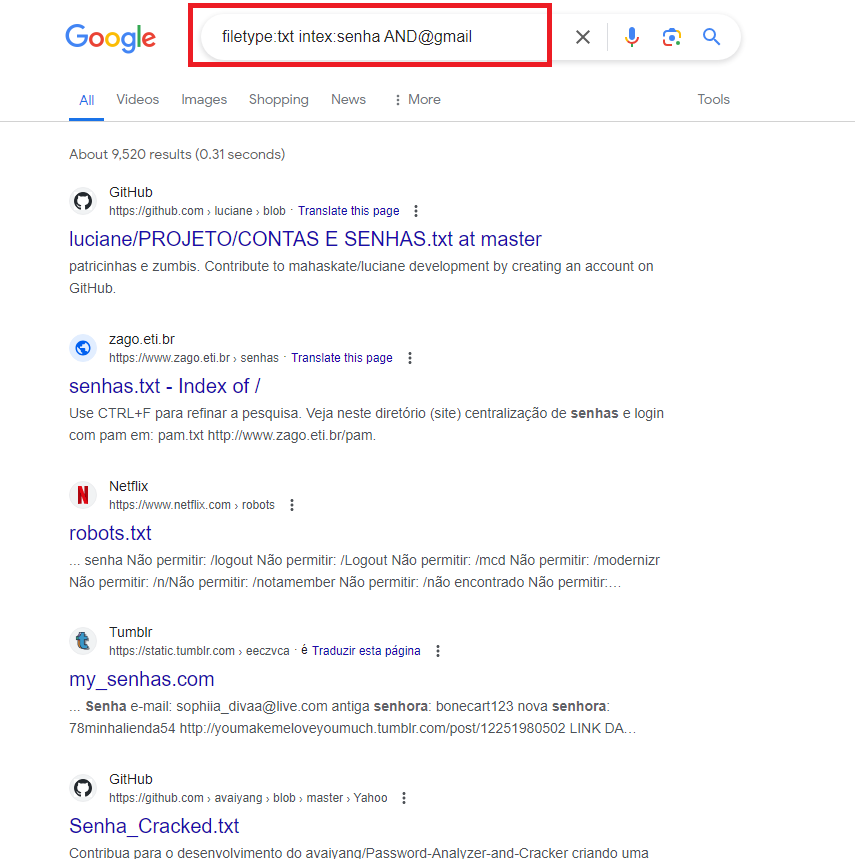

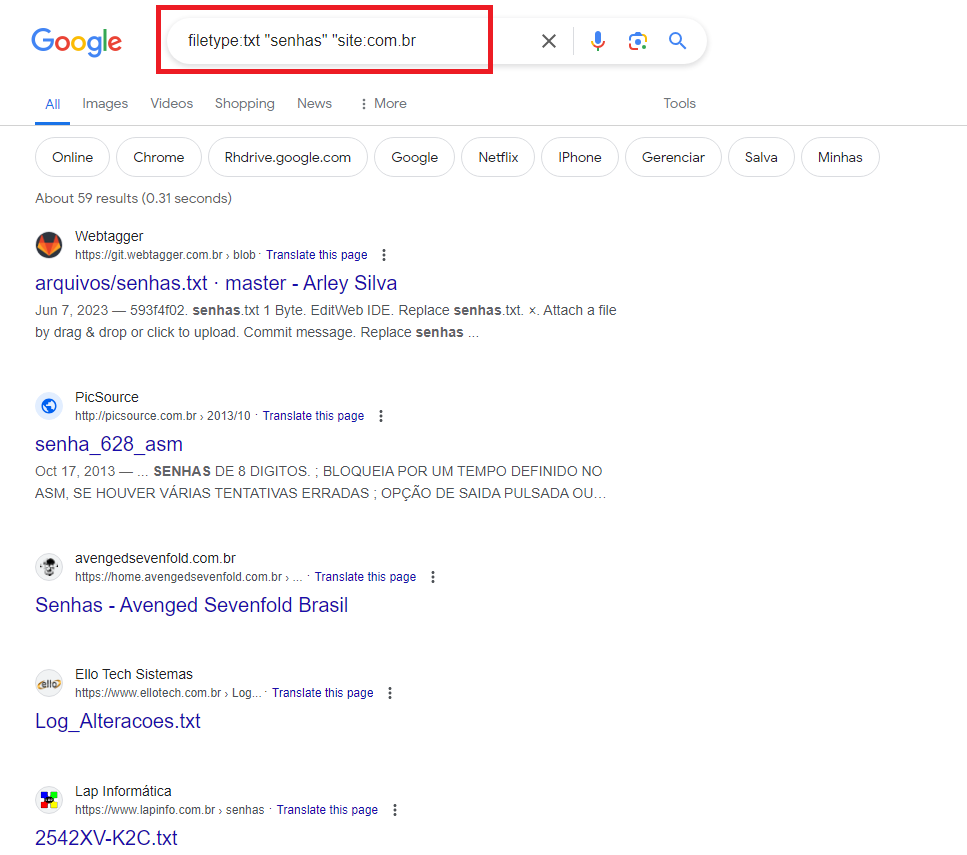

- Filetype – O comando mencionado permite a pesquisa em um tema específico, combinando-se com diversas outras dorks para obter as informações desejadas. Por exemplo, ao usá-lo com as dorks “INTITLE” e “SITE”, podemos pesquisar por arquivos PDF confidenciais no site gov.br. Outro exemplo é a solicitação de senhas de e-mails do Gmail, utilizando o mesmo comando em conjunto com a dork “INTEXT” para obter senhas de e-mails e senhas de sites.

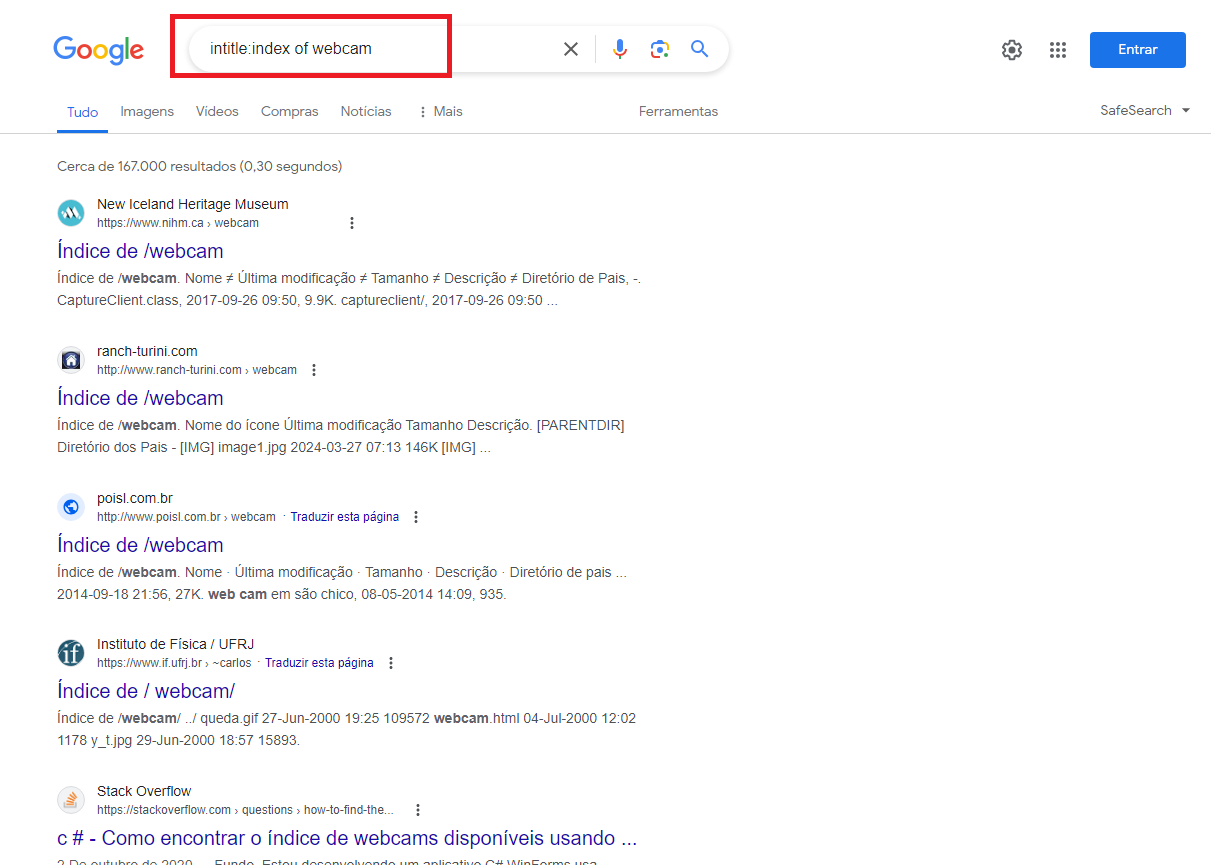

Intitle – comando de pesquisa de páginas com texto especifico nos títulos de paginas HTML, no exemplo abaixo solicitamos informações sobre webcam, onde retornou informações de câmeras, algumas com imagens ao vivo.

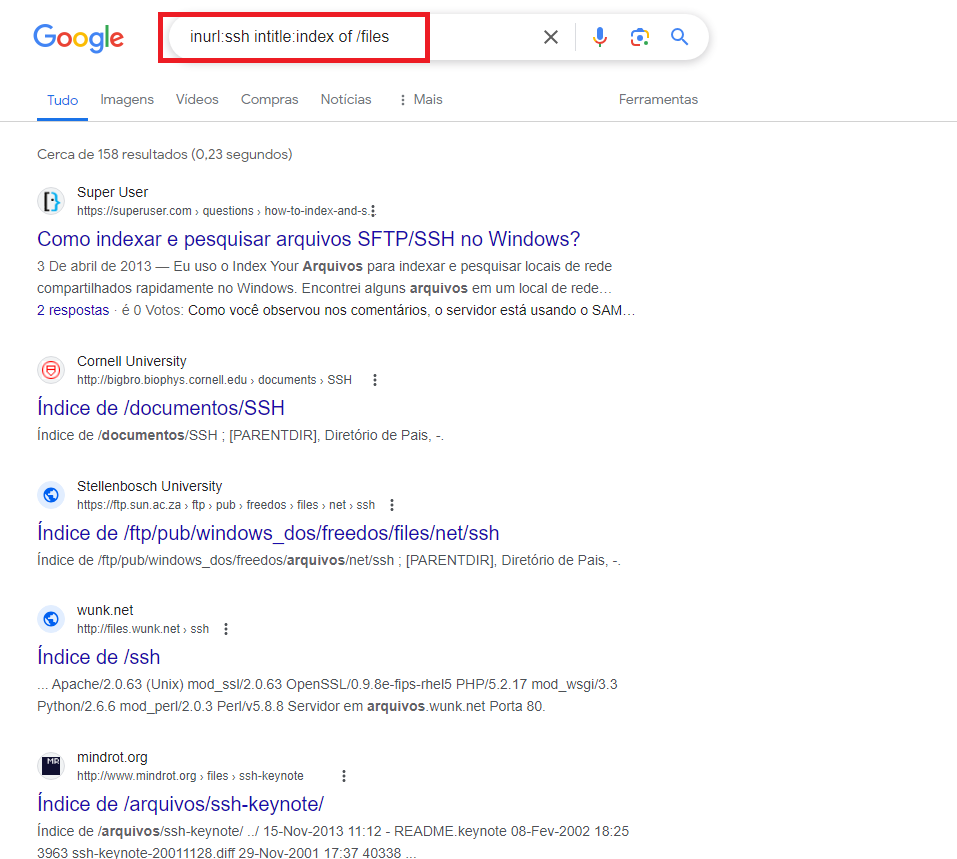

INURL– esse operador mostrara resultados que contenham a palavra-chave que o usuário especificar em algum lugar na url. No exemplo a seguir, combinaremos o operador mencionado com a informação solicitada “ssh”, juntamente com outra dork “intitle”, exibindo os dados conforme a imagem de exemplo.

Conclusão

Concluímos que o uso de dorks é crucial para identificar e corrigir vulnerabilidades em servidores, sites e dispositivos como câmeras web, que podem transmitir imagens ao vivo sem autorização devido a configurações inadequadas. Destacamos a importância de pesquisas de SSH para identificar possíveis brechas de segurança que podem colocar uma empresa em risco.

Apresentamos exemplos de dorks significativas, ressaltando que existem muitas outras disponíveis no site https://www.exploit-db.com/google-hacking-database, que também mantém dorks atualizadas e adiciona novas constantemente.

É importante observar que o uso de dorks não constitui crime de acordo com o código penal brasileiro. No entanto, algumas pessoas as utilizam para atividades ilícitas, o que pode resultar em punições legais. Aqueles que desejam evitar problemas legais devem utilizar as ferramentas de maneira ética e responsável, seguindo as práticas corretas apresentadas aqui.

Referências Bibliográficas

Referência: WIKIPEDIA (Eua). Treinamentos. Google Dorks ou Google Hacking: dorks. Estados Unidos: Https://Pt.Wikipedia.Org/Wiki/Wikip%C3%A9Dia, 2024.

Referência: EXPLOIT DATABASE. Treinamentos. Google Dork / Google Hacking: dorks. Estados Unidos: Https://Www.Exploit-Db.Com/Google-Hacking-Database, 2024.

Sobre o autor do artigo:

Nome: Michael Sander Silva (Linkedin)

- Graduado em Investigação Forense e Perícia Criminal pela faculdade Estácio de Sá

- Pós-graduado em Computação Forense e Perícia Digital pela faculdade Anhanguera-Uniderp

- Pós-graduado em Segurança Pública, Perícia Criminal e Direito Constitucional pela faculdade Famart

- Cursou pela faculdade Famart em Perícia em local de acidente de trânsito, identificação veicular, vistoria de veículos, pelo Instituto Nacional de Perícias e Ciências Forenses (INFOR)

- Análise de Malwere Starter, Auditoria de TI na Prática, Autopsy Forensics, Avilla Forensics, Cyber Security Essentials, Cyber Security Starter, DFIR STARTER, IPED forensics, Perícia de Áudio Starter, Perito Forense Digital, Recuperação de dados starter e Resposta a incidentes pela ACADEMIA FORENSE DIGITAL(AFD)

- Atuoso no setor de transportes interestaduais, de cargas e passageiros como motorista rodoviário de ônibus e trens.