Ferramentas open source para Threat Intelligence e Incidente Response

Introdução

O MISP é uma plataforma open source de compartilhamento e analise de informações de ameaças que auxilia as organizações a compartilhar, armazenar e colaborar em informações relacionadas a ameaças cibernéticas, com o objetivo de melhorar a postura de segurança cibernética.

Contexto

Portanto, em casa ele começou a brincar com o CakePHP e fez uma prova de conceito de sua ideia. Ele o chamou de CyDefSIG: Assinaturas de Defesa Cibernética.

Mais tarde, em meados de julho de 2011, apresentou o seu projeto pessoal no trabalho (Belgian Defense) onde o feedback foi bastante positivo. Após disponibilizar o CyDefSIG rodando em seu servidor pessoal, a defesa belga começou a usá-lo oficialmente a partir de meados de agosto de 2011.

Como resultado, Christophe foi autorizado a passar algum tempo no CyDefSIG durante seu horário de trabalho, enquanto ainda trabalhava em casa.

Em algum momento, a OTAN ouviu falar desse projeto. Em janeiro de 2012, fizeram uma primeira apresentação para explicar com mais profundidade o projeto a eles. Eles também avaliaram outros produtos disponíveis no mercado, mas pareciam considerar a abertura do CyDefSIG uma grande vantagem. Andrzej Dereszowski foi o primeiro desenvolvedor em tempo parcial do lado da OTAN.

Em algum momento, a OTAN ouviu falar desse projeto.

OTAN

Uma coisa levou a outra e alguns meses depois a OTAN contratou um desenvolvedor em tempo integral para melhorar o código e adicionar mais recursos. Um desenvolvimento colaborativo começou a partir dessa data.

Como em muitos projetos pessoais, a licença ainda não foi explicitamente escrita, foi decidido em colaboração que o projeto seria lançado publicamente como Affero GPL. Isso para compartilhar o código com o maior número possível de pessoas e protegê-lo de qualquer dano.

O projeto foi então renomeado para MISP: Malware Information Sharing Project, um nome inventado por Alex Vandurme da OTAN.

Em janeiro de 2013, Andras Iklody tornou-se o principal desenvolvedor em tempo integral do MISP, durante o dia contratado pela OTAN e durante a noite e fim de semana colaborador de um projeto de código aberto.

Enquanto isso, outras organizações começaram a adotar o software e o promoveram em todo o mundo CERT. (CERT-EU, CIRCL, e muitos outros…)

Atualmente, Andras Iklody é o principal desenvolvedor do projeto MISP e trabalha para a CIRCL.

Plataforma acessível e eficaz – Ferramentas open source para Threat Intelligence e Incidente Response

Hoje, o MISP é uma ferramenta amplamente utilizada por equipes de resposta a incidentes, organizações de segurança cibernética, agências governamentais e outras entidades interessadas em compartilhar e analisar informações de ameaças cibernéticas. Sua missão é fornecer uma plataforma acessível e eficaz para colaboração e defesa coletiva contra ameaças cibernéticas.[2]

[2] CHRISTOPHE VANDEPLAS (Belgica) (ed.). História Misp. 2014. Disponível em: https://github.com/MISP/MISP/blob/2.4/AUTHORS. Acesso em: 04 jun. 2023.

Requisitos e instalação

Pré-requisitos:

O MISP se baseia na plataforma LAMP (Linux, Apache, MySQL e PHP). Portanto, você precisará de um servidor Linux com esses componentes instalados.

Download do código-fonte:

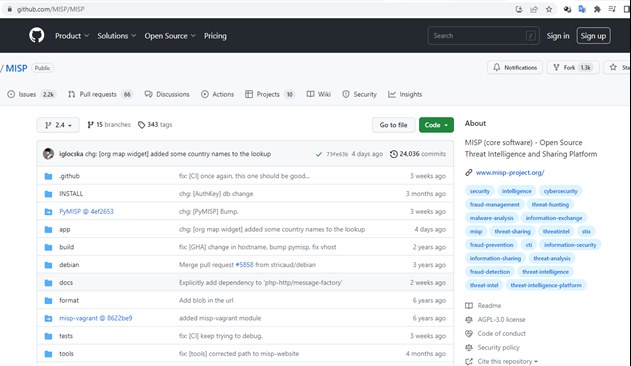

Acesse o repositório oficial do MISP no GitHub (https://github.com/MISP/MISP) e faça o download do código-fonte na versão mais recente.

[3]

Figura 1 – Página GitHub do Projeto MISP,

Configuração do servidor:

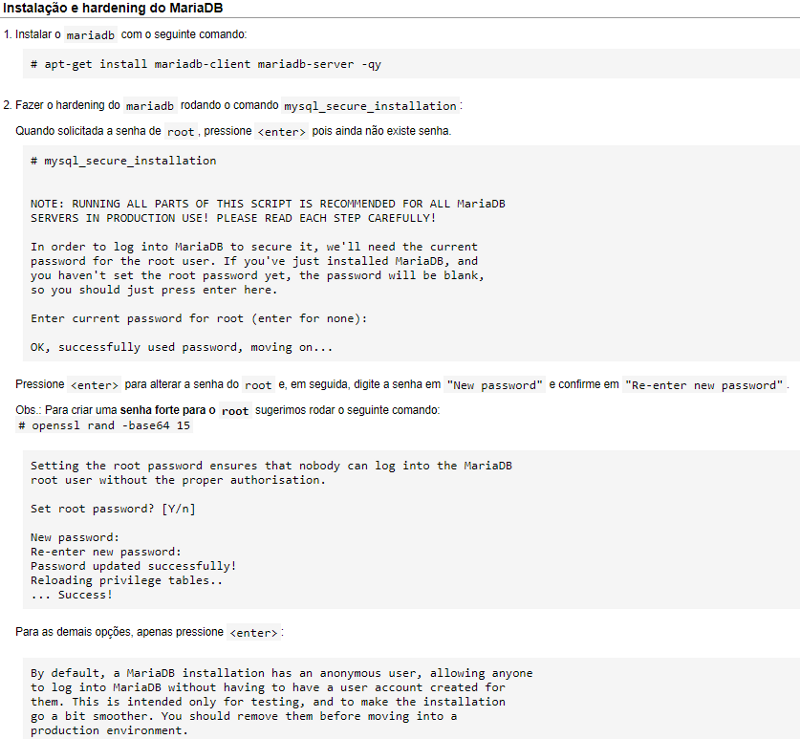

Siga as instruções fornecidas no guia de instalação do MISP para configurar o servidor, incluindo a instalação e configuração do Apache, MySQL e PHP.

Figura 2 – Instalação banco de dados.

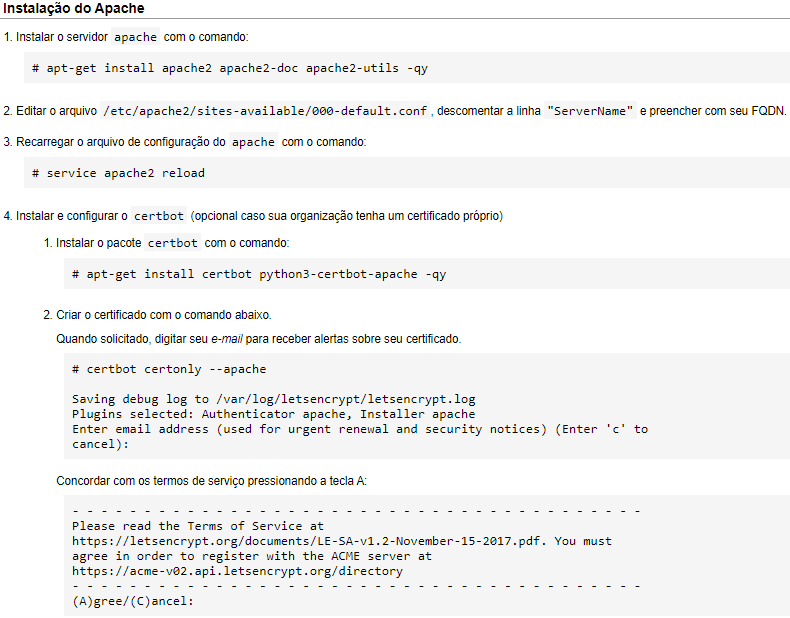

Instalação do Apache

Após realizar a devida instalação do banco de dados, deve se realizar a instalação do Apache.

Figura 3 – Instalação Apache.

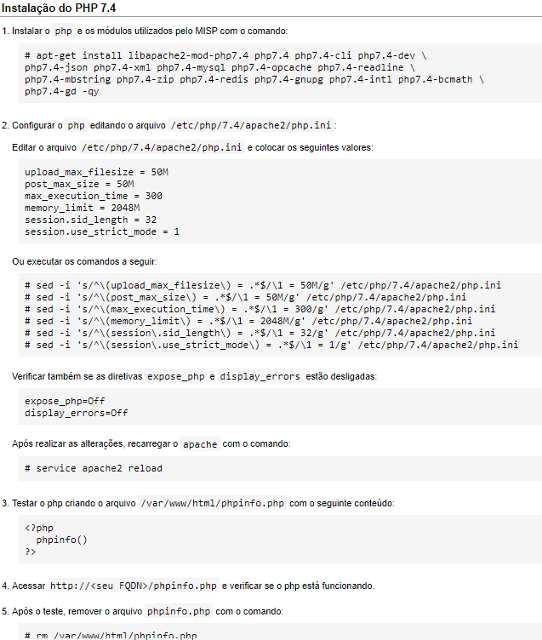

Instalação do PHP 7.4

Depois de instalado as dependências do banco de dados e apache é necessário realizar a instalação do PHP 7.4. (Não usar a versão mais atualizada do PHP, no caso a versão 8 e posterior a ela, pois ainda não é suportada pelo MISP e você terá problemas, pois não conseguira usar a aplicação).

Figura 4 – Instalação do PHP 7.4.

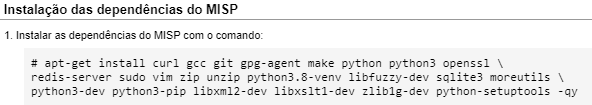

Dependências do MISP

Agora podemos instalar as dependências do MISP.

Figura 5 – Dependências do MISP.

Após a configuração, você pode iniciar o MISP no servidor. Isso pode ser feito executando o comando “# ${SUDO_WWW} — ${CAKE} Live 1“ no terminal ou por meio de um serviço.

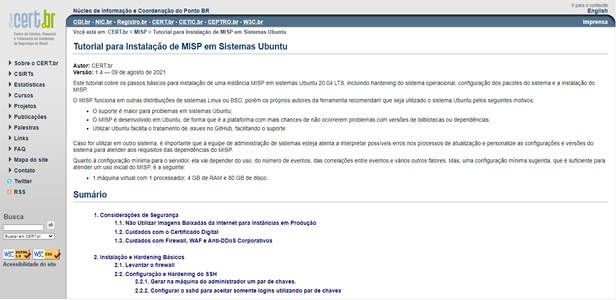

Você conseguira realizar todas as etapas acima seguindo os passos listados de forma rápida e fácil seguindo as instruções do site https://www.cert.br/misp/tutorial-ubuntu/.

[4]

Figura 6 – Site do Cert.br com todo o passo a passo.

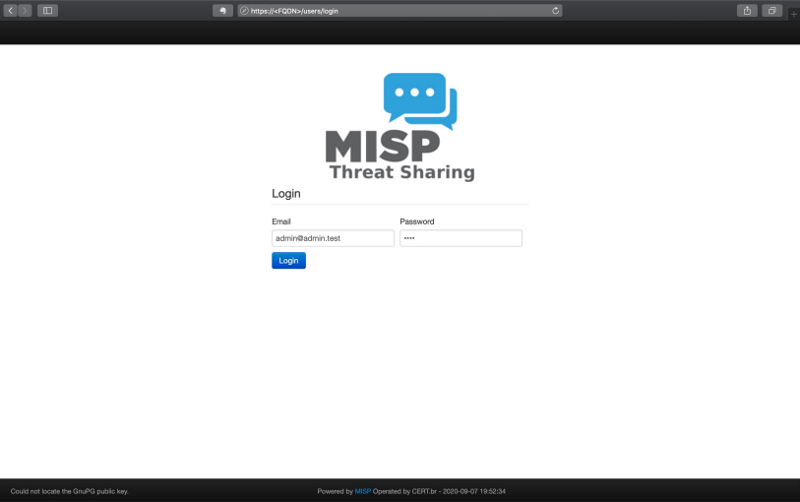

Personalização

Após instalação correta de todas suas dependências e configurações finais, quando acessado, a tela inicial será a apresentada abaixo. Onde é possível personalizar com templates corporativos e adequar a sua empresa ou qualquer que seja sua identidade visual.

Figura 7 – Tela inicial MISP.

[3] MISP (Belgica) (comp.). Codigo fonte MISP. 2014. Disponível em: https://github.com/MISP/MISP. Acesso em: 04 jun. 2023.

[4] CERT.BR (Brasil) (comp.). Tutorial Misp Install. 2021. Disponível em: https://www.cert.br/misp/tutorial-ubuntu/. Acesso em: 04 jun. 2023.

Arquitetura e Funcionalidades

Arquitetura

Aarquitetura do Misp de certa forma é bem simples, conceitualmente, possui uma interface web que permite aos usuários interagirem com a plataforma. Através dessa interface, os usuários podem visualizar, pesquisar e compartilhar informações sobre ameaças.

Todas as informações relacionadas a ameaças são armazenadas em um banco de dados centralizado. Esse banco de dados é responsável por armazenar indicadores de comprometimento, eventos, atributos, relacionamentos entre os dados e outros metadados relevantes.

Oferece recursos de importação e exportação de dados para várias fontes. Isso permite que os usuários compartilhem dados entre diferentes instâncias do MISP ou com outras plataformas de compartilhamento de informações de ameaças.

Utilizando um modelo de dados flexível baseado em objetos. Esses objetos representam entidades como eventos, indicadores, atributos, galáxias (classificações de ameaças) e outros elementos relacionados. O modelo de dados pode ser personalizado e estruturado de acordo com as necessidades de cada organização.

Através dessa interface, os usuários podem visualizar, pesquisar e compartilhar informações sobre ameaças.

O MISP disponibiliza uma API (Interface de Programação de Aplicativos) que permite a integração com outras ferramentas e sistemas de segurança. Através da API, os usuários podem interagir com o MISP de forma programática, automatizando tarefas, enviando dados e obtendo informações relevantes.

Possui recursos de correlação e detecção que ajudam a identificar padrões e relacionamentos entre os dados de ameaças. Esses recursos podem ajudar a descobrir campanhas de malware relacionadas, identificar ameaças emergentes e melhorar a eficácia da detecção de ameaças.

Oferece recursos de visualização e análise para auxiliar os usuários na compreensão dos dados de ameaças. Isso inclui gráficos de relacionamento, mapas de calor, estatísticas e outras representações visuais dos dados.

Esses são os principais componentes da arquitetura do MISP. É importante destacar que é um projeto de código aberto em constante desenvolvimento, o que significa que sua arquitetura pode ser estendida e personalizada de acordo com as necessidades específicas de cada organização.

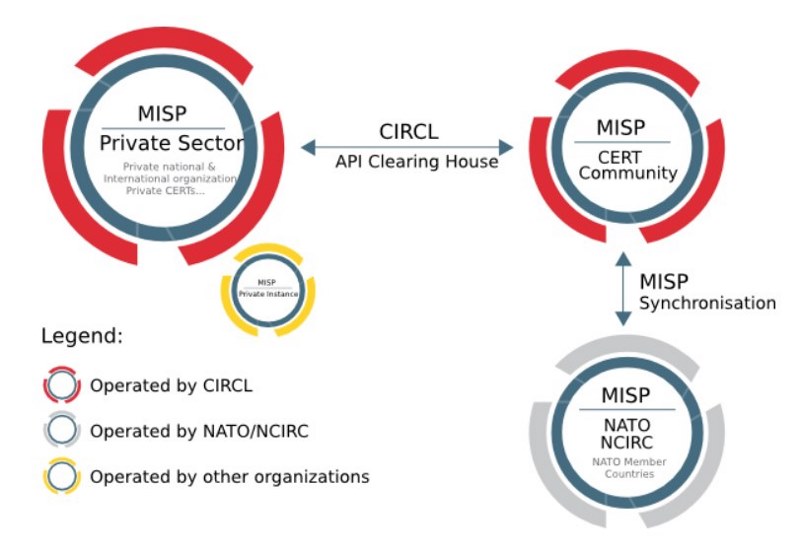

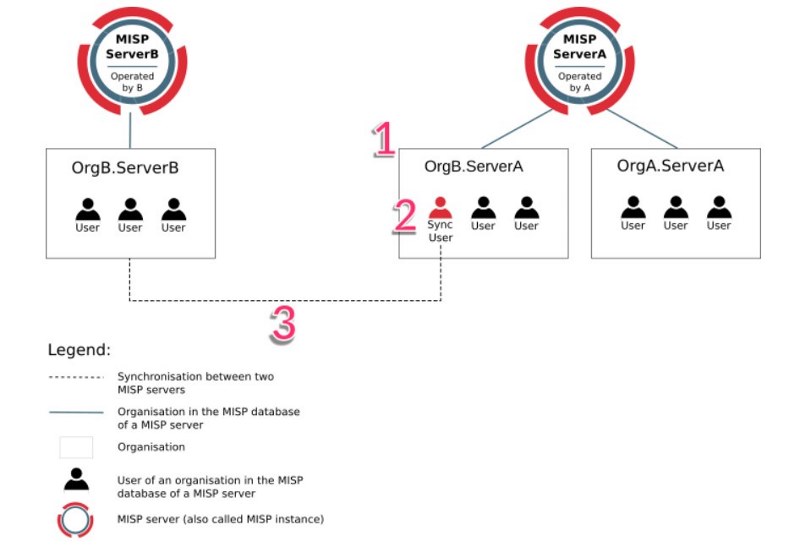

Sincronização

Como são compartilhadas as informações dos MISPs mundo afora?

Existem duas maneiras de se obter eventos de fontes remotas:

Figura 8 – Caso 1 de sync.

Na figura acima é um tipo de sincronização, onde é possível se conectar de outro servidor MISP, basta apenas sincronizar ambos os servidores MISP.

Figura 9 – Caso 2 de sync.

Na figura acima é a outra forma de sincronização, usando feeds de outro MISP.

O exemplo acima ilustra a sincronização entre dois servidores MISP. Uma organização B (OrgB) deseja sincronizar seu servidor MISP, chamado ServerB, com o servidor MISP de uma organização A (Org A), chamada ServerA. Para realizar essa tarefa deve se seguir os passos descritos abaixo:

Etapa 1: Adicionar OrgB como uma organização local no ServerA (OrgB.ServerA) usando o UUID existente do OrgB de sua organização local no ServerB.

Etapa 2: Adicione um SyncUser ([email protected]) na organização OrgB.ServerA no MISP ServerA.

Passo 3: Configure um servidor de sincronização no MISP ServerB usando a chave (chamada Authkey) do SyncUser ([email protected]) criado no MISP ServerA.

Integrações

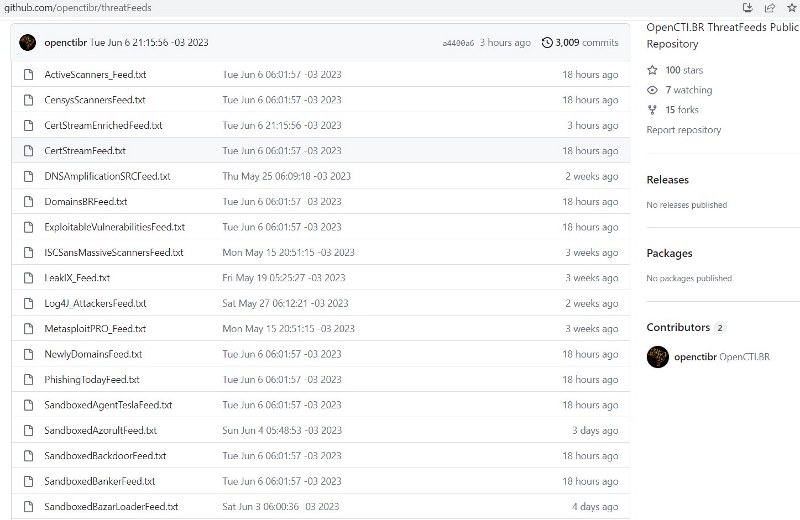

O MISP é altamente integrável e suporta várias integrações com outras ferramentas e serviços de segurança cibernética. Algumas das principais integrações incluem:

Threat Intelligence Feeds, que pode ser configurado para receber feeds de inteligência de ameaças de várias fontes externas, como fornecedores de serviços de inteligência de ameaças (TI), feeds de ameaças abertas e compartilhamento com outras organizações. Tais como os feeds do OpenCTI.

[5]

Figura 10 – Lista de Feed OpenCTI.

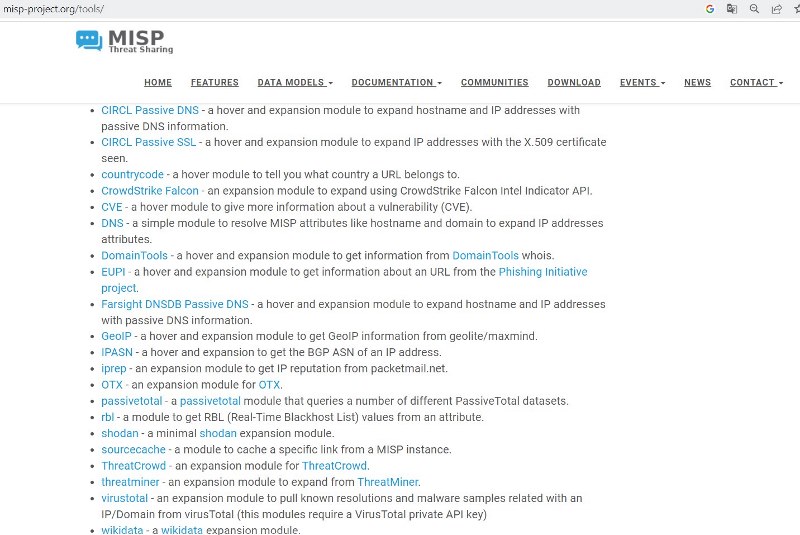

Pode ser integrado a várias ferramentas de segurança, como sistemas de detecção de intrusões (IDS/IPS), firewalls, scanners de vulnerabilidade e soluções de análise de logs. Isso permite que as informações de ameaças do MISP sejam utilizadas em tempo real para fortalecer as defesas e acionar alertas de segurança.

Integração com SIEM

Tambem sendo possivel integrar com SIEM (Security Information and Event Management), para enriquecer os dados de eventos de segurança com informações de ameaças. Isso ajuda a melhorar a detecção e a resposta a incidentes, permitindo que as equipes de segurança correlacionem eventos de segurança com os IOCs do MISP.

Pode ser integrado a ferramentas de análise de malware, permitindo que os analistas de segurança enviem amostras de malware coletadas para análise detalhada. Essa integração auxilia na identificação e compreensão de ameaças específicas e ajuda a fortalecer as defesas contra ameaças futuras.

Essas são apenas algumas das integrações comuns do MISP. A plataforma oferece uma API robusta e flexível, o que permite integrações personalizadas e o desenvolvimento de soluções específicas para atender às necessidades de cada organização.

[6]

Figura 11 – Lista integração.

[5] N/A (Brasil) (org.). Lista Feed OpenCTI. 2023. Disponível em: https://github.com/openctibr/threatFeeds. Acesso em: 07 jun. 2023.

[6] MISP. Lista integração. 2023. Disponível em: https://www.misp-project.org/tools/. Acesso em: 07 jun. 2023.

The Hive (Ferramenta de gestão de incidentes)

Introdução

O projeto TheHive é uma plataforma de análise de incidentes de segurança cibernética e gerenciamento de casos. Foi desenvolvido inicialmente por dois profissionais de segurança cibernética franceses, chamados Nabil OUCHN e Saâd KHIROUN, em resposta à necessidade de uma ferramenta eficiente para lidar com incidentes de segurança.

A ideia do TheHive surgiu em 2013, quando Nabil e Saâd trabalhavam juntos em um centro de operações de segurança (SOC) na França. Eles perceberam que muitas organizações enfrentavam dificuldades em gerenciar e colaborar efetivamente durante incidentes de segurança cibernética. Faltava uma solução centralizada para coletar informações, rastrear o progresso das investigações e compartilhar dados relevantes entre as equipes de segurança.

Com base nessa necessidade, Nabil e Saâd decidiram criar uma plataforma que pudesse ajudar as equipes de resposta a incidentes a coordenar suas atividades e melhorar a eficiência de suas investigações. Eles começaram a desenvolver o TheHive como um projeto de código aberto, disponibilizando-o gratuitamente para a comunidade de segurança cibernética.

Eles perceberam que muitas organizações enfrentavam dificuldades em gerenciar e colaborar efetivamente durante incidentes de segurança cibernética.

O projeto ganhou popularidade rapidamente, à medida que mais pessoas reconheceram o valor da plataforma. Com o tempo, a equipe de desenvolvimento do TheHive cresceu e atraiu contribuições de outros profissionais de segurança cibernética em todo o mundo. A plataforma evoluiu e incorporou novos recursos, como integração com outras ferramentas de segurança, automação e compartilhamento de informações com outras organizações.

Atualmente, o projeto TheHive continua sendo mantido e aprimorado pela comunidade de segurança cibernética, com uma equipe de desenvolvimento dedicada e um grupo ativo de usuários e colaboradores. O objetivo do projeto é fornecer uma solução poderosa e flexível para ajudar as organizações a lidarem de forma eficiente com incidentes de segurança cibernética e a fortalecerem suas defesas contra ameaças digitais.[7]

[7] OUCHN, Nabil; KHIROUN, Saâd (ed.). Historia do projeto TheHive. 2013. Disponível em: https://docs.thehive-project.org/thehive/. Acesso em: 23 jun. 2023.

Requisitos e Instalação

Os requisitos mínimos para instalar o TheHive podem variar dependendo da versão específica do software e das necessidades do ambiente em que será implantado. No entanto, aqui estão os requisitos gerais que são comuns para muitas instalações habituais.

Sistema Operacional: O TheHive é executado em sistemas operacionais baseados em Linux, como Ubuntu, Debian, CentOS, Red Hat, entre outros.

Hardware

– Processador: Recomenda-se um processador com múltiplos núcleos para um melhor desempenho, inicialmente podendo ser de 8 núcleos.

– Memória: Recomenda-se pelo menos 4 GB de RAM, embora mais memória seja recomendada para ambientes com alto volume de incidentes e usuários simultâneos.

– Armazenamento: O TheHive requer espaço em disco suficiente para armazenar incidentes, logs e anexos. Recomenda-se um mínimo de 20 GB de espaço livre, mas como citado anteriormente, vai depender muito do volume de incidentes e logs gerados.

Banco de Dados

Banco de Dados: O TheHive requer um banco de dados para armazenar os dados. O banco de dados mais comumente usado é o Elasticsearch, mas também pode ser usado o PostgreSQL.

Outras Dependências: O TheHive possui várias dependências, como o Java Development Kit (JDK) e outras bibliotecas específicas. Essas dependências devem ser instaladas antes de instalar o TheHive. Onde veremos nos próximos passos mais abaixo.[8]

Instalação

O TheHive pode ser instalado de varias maneiras e é baseado em pacotes Debian e RPM e para instalação de pacote binários.

Vamos nos ater na instalação baseadas nos pacotes Debian.

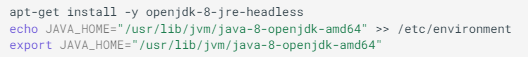

O TheHive pode ser carregado pelo Java 11, mas não pela versão estável do Cassandra, que ainda requer o Java 8. Se você configurar um cluster para o banco de dados distinto dos servidores TheHive:

Os nós do Cassandra podem ser carregados pelo Java 8

Os nós do TheHive podem ser carregados pelo Java 11

Para servidores autônomos, com TheHive e Cassandra no mesmo sistema operacional, é recomendado ter apenas o Java 8 instalado para ambos os aplicativos.

Instalação

Iniciaremos a instalação do pela maquina virtual do Java, por meio dos comandos apresentados abaixo.

Figura 12 – Comando de instalação Java

apt-get install -y openjdk-8-jre-headless

echo JAVA_HOME=”/usr/lib/jvm/java-8-openjdk-amd64″ >> /etc/environment

export JAVA_HOME=”/usr/lib/jvm/java-8-openjdk-amd64″

Após instalação dos pacotes, vamos realizar a instalação do banco de Dados Cassandra.

O Apache Cassandra é um banco de dados escalável e de alta disponibilidade. TheHive suporta a última versão estável 3.11.x do Cassandra.

Iremos instalar o repositório por meio dos comandos abaixo.

Primeiro iremos adicionar referencias do repositório Apache.

Figura 13 – Comando instalação Cassandra

curl -fsSL https://www.apache.org/dist/cassandra/KEYS | sudo apt-key add –

echo “deb http://www.apache.org/dist/cassandra/debian 311x main” | sudo tee -a /etc/apt/sources.list.d/cassandra.sources.list

Por padrão, os dados são armazenados em /var/lib/Cassandra.

Configuração

Agora vamos configurar, comece mudando o “cluster_name” com “thp”. Execute o comando “cqlsh”.

cqlsh localhost 9042

cqlsh> UPDATE system.local SET cluster_name = ‘thp’ where key=’local’;

Após executar os passos acima, saia e execute o comando abaixo.

nodetool flush

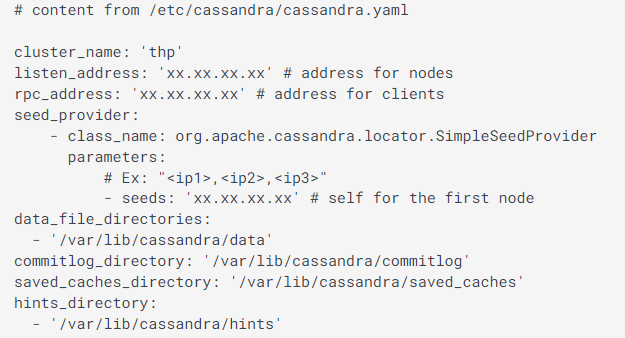

Vamos seguir configurando o Cassandra editando “/etc/Cassandra/Cassandra.yaml” o arquivo.

Figura 14 – Configuração Cassandra

Realizar os apontamentos de ip de acordo com o seu projeto.

Após realizar as devidas configurações e apontamentos de ip, vamos reiniciar o serviço para que as alterações sejam gravadas, por meio do comando abaixo.

service cassandra restart

Por padrão, o Cassandra escuta 7000/tcp, 9042/tcp.

Você pode realizar configurações adicionais de segurança no link apontado abaixo, como esse artigo se trata de uma instrução mais simplificada de instalação, não iremos nos aprofundar acerca do tema de segurança. Porem é indicado o estudo do que se pode ser feito para melhorar a segurança da aplicação.

[9]

Figura 15 – Tela de documentação Cassandra

Iremos seguir com a instalação do motor de indexação, a partir do TheHive 4.1.0, é necessária uma solução para armazenar índices de dados. Esses índices devem ser únicos e iguais para todos os nós do cluster.

O TheHive incorpora um mecanismo Lucene que você pode usar para servidor autônomo. Para isso iremos criar uma pasta dedicada a hospedar índices para o TheHive, faremos isso por meio dos comandos abaixo.

mkdir /opt/thp/thehive/index

chown thehive:thehive -R /opt/thp/thehive/index

Agora podemos configurar os clusters, é necessária uma instância do Elasticsearch. Use uma instância existente do Elasticsearch ou instale uma nova. Esta instância deve ser acessível por todos os nós de um cluster.

A configuração do Elasticsearch deve usar o valor padrão para “script.allowed_types”, ou conter a seguinte linha de configuração:

Lembrando que os índices serão criados na primeira inicialização do TheHive. Pode levar um certo tempo, dependendo do tamanho do banco de dados. Como dados e arquivos, os índices devem fazer parte da política de backup. Os índices podem ser removidos e criados novamente se necessário.

Agora podemos seguir com o armazenamento dos arquivos, onde os arquivos carregados no TheHive (em logs de tarefas ou em observables ) podem ser armazenados no sistema local, em um sistema de arquivos Hadoop (recomendado) ou no banco de dados gráfico.

Para produção autônoma e servidores de teste, recomendamos o uso do sistema de arquivos local. Se pensa em construir um cluster com o TheHive, tem várias soluções possíveis: usar serviços Hadoop ou S3 .

Como existem algumas opções para o armazenamento, iremos nos ater no sistema de arquivos local, pois é a opção que mais se adequa para nossos estudos e é justamente para servidores autônomos.

Armazenamento

Para armazenar arquivos no sistema de arquivos local, comece escolhendo a pasta dedicada:

mkdir -p /opt/thp/thehive/files

Este caminho será utilizado na configuração do TheHive.

Posteriormente, após ter instalado o TheHive, certifique-se de que o usuário thehive possui o caminho escolhido para armazenar os arquivos:

chown -R thehive:thehive /opt/thp/thehive/files

Depois de todos os passos seguidos acima, agora iremos instalar o TheHive e configura-lo.

O TheHive é suportado pelos pacotes Debian e RPM, como mencionado anteriormente, bem como pacotes binários (arquivo zip). Todos os pacotes são assinados usando uma chave especifica, onde deixarei descrito mais a frente, chave GPG 562CBC1C . Sua finger print é 0CD5 AC59 DE5C 5A8E 0EE1 3849 3D99 BB18 562C BC1C.

![]() curl https://raw.githubusercontent.com/TheHive-Project/TheHive/master/PGP-PUBLIC-KEY | sudo apt-key add –

curl https://raw.githubusercontent.com/TheHive-Project/TheHive/master/PGP-PUBLIC-KEY | sudo apt-key add –

Lembrando que existem as versões estáveis e a beta dos aplicativos, iremos nos ater as versões estáveis, baseado nos pacotes Debian.

Instale o pacote TheHive 4.x da versão estável usando os seguintes comandos abaixo.

![]() echo ‘deb https://deb.thehive-project.org release main’ | sudo tee -a /etc/apt/sources.list.d/thehive-project.list

echo ‘deb https://deb.thehive-project.org release main’ | sudo tee -a /etc/apt/sources.list.d/thehive-project.list

sudo apt-get update

sudo apt-get install thehive4

Após instalação do TheHive, iremos realizar as configurações a seguir, dessa forma conseguiremos iniciar o TheHive com sucesso.

É necessário a configuração da chave secreta, onde é gerada e armazenada automaticamente em “/etc/thehive/secret.conf” pelo script de instalação do pacote.

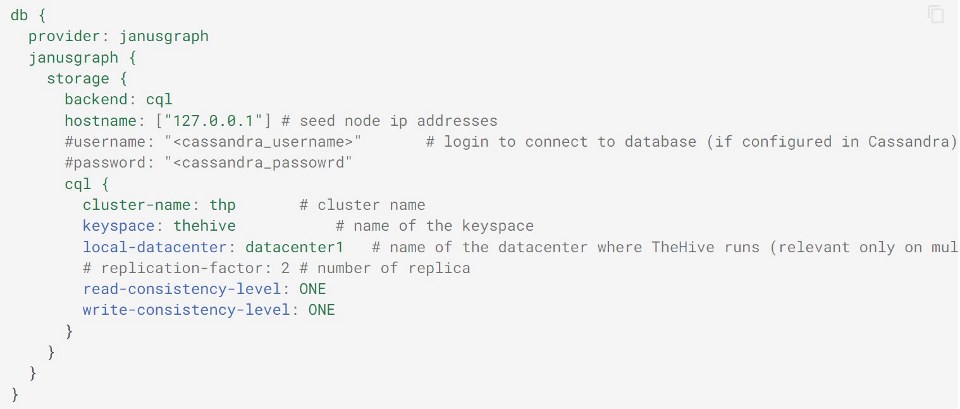

Após realizar a configuração da chave secreta, iremos configurar o banco de dados Cassandra, o arquivo de configuração no TheHive se encontra no caminho “/etc/thehive/application.conf”, deve ser editado e atualizado com as seguintes linhas descritas abaixo.

db {

provider: janusgraph

janusgraph {

storage {

backend: cql

hostname: [“127.0.0.1”] # seed node ip addresses

#username: “<cassandra_username>” # login to connect to database (if configured in Cassandra)

#password: “<cassandra_passowrd”

cql {

cluster-name: thp # cluster name

keyspace: thehive # name of the keyspace

local-datacenter: datacenter1 # name of the datacenter where TheHive runs (relevant only on multi datacenter setup)

# replication-factor: 2 # number of replica

read-consistency-level: ONE

write-consistency-level: ONE

}

}

}

}

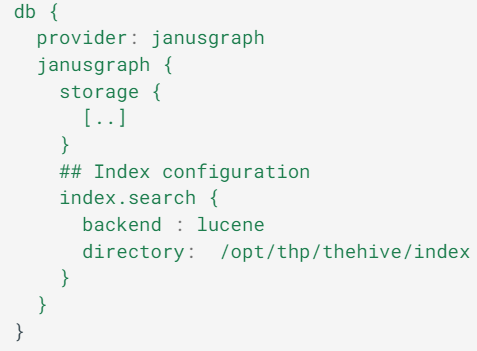

Após seguir os passos acima iremos configurar os índices, atualize o “db.storage” a parte da configuração “/etc/thehive/application.conf” de acordo com sua configuração realizada no Lucene e Elasticsearch, que foram feitas nos passos acima.

Se sua configuração for um servidor autônomo ou você estiver usando um compartilhamento NFS comum, configure o TheHive assim:

db {

provider: janusgraph

janusgraph {

storage {

[..]

}

## Index configuration

index.search {

backend : lucene

directory: /opt/thp/thehive/index

}

}

}

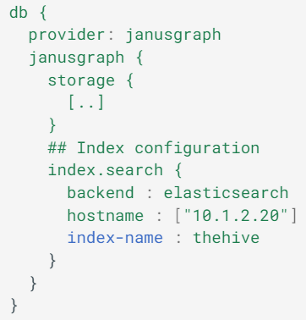

Se você decidiu ter acesso a um índice centralizado com o Elasticsearch, configure o TheHive assim:

db {

provider: janusgraph

janusgraph {

storage {

[..]

}

## Index configuration

index.search {

backend : elasticsearch

hostname : [“10.1.2.20”]

index-name : thehive

}

}

}

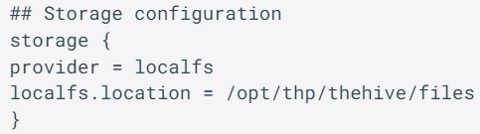

Após as configurações realizadas de forma correta nos passos acima, iremos selecionar e configurar o sistema de arquivos, lembrando que usamos o sistema de arquivos local, onde iremos realizar algumas configurações, necessário seguir os passos a seguir para que tenha sucesso.

Garanta a permissão da pasta por meio do comando abaixo.

chown -R thehive:thehive /opt/thp/thehive/files

Agora adicione as seguintes linhas ao arquivo de configuração do TheHive “/etc/thehive/application.conf”.

## Storage configuration

storage {

provider = localfs

localfs.location = /opt/thp/thehive/files

}

Após realizar todos os passos descritos acima salve o arquivo de configuração do passo anterior e execute o comando abaixo para iniciar o TheHive.

Service thehive start

Observe que o serviço pode levar algum tempo para iniciar. Depois de iniciado, você pode iniciar seu navegador e conectar-se a http://YOUR_SERVER_ADDRESS:9000/.

O usuário admin padrão é o e-mail configurado nos passos acima com senha “secret”, também configurada anteriormente. Recomenda-se alterar a senha padrão. Todos esses passos podem ser acessados e mais detalhados acessando o site oficial do projeto TheHive.[10]

[8] Step by step instalação thehive. 2023. Disponível em: https://docs.thehive-project.org/thehive/installation-and-configuration/installation/step-by-step-guide/. Acesso em: 23 jun. 2023.

[9] CASSANDRA.APACHE. Cassandra Documentation. 2023. Disponível em: https://cassandra.apache.org/doc/latest/cassandra/getting_started/configuring.html. Acesso em: 23 jun. 2023.

[10] THEHIVE, Projeto. Tutorial install TheHive. 2023. Disponível em: https://docs.thehive-project.org/thehive/installation-and-configuration/installation/step-by-step-guide/. Acesso em: 23 jun. 2023.

Arquitetura e Funcionalidades

A arquitetura do TheHive envolve vários componentes que trabalham juntos para fornecer uma plataforma de análise de incidentes de segurança cibernética e gerenciamento de casos. Mais abaixo uma visão geral da arquitetura do TheHive:

Interface Web:

A interface web do TheHive é a principal interface de usuário, onde os analistas de segurança interagem com a plataforma. Através da interface web, os usuários podem visualizar e gerenciar casos, analisar alertas, colaborar em investigações, realizar pesquisas e executar ações específicas.

Servidor de Aplicativos:

O servidor de aplicativos é responsável por hospedar a aplicação do TheHive. Ele gerencia as solicitações dos usuários, processa as ações solicitadas e coordena a comunicação com outros componentes do sistema.

Banco de Dados:

O TheHive requer um banco de dados para armazenar e gerenciar os dados relacionados aos casos, alertas, usuários e outras informações relevantes. O Elasticsearch é o banco de dados mais comumente usado, pois oferece uma pesquisa e indexação eficientes para grandes volumes de dados.

Elasticsearch:

O Elasticsearch é uma poderosa ferramenta de busca e análise distribuída, utilizada pelo TheHive como backend de armazenamento de dados. Ele indexa e armazena os dados do TheHive em um formato otimizado para pesquisas rápidas e eficientes. O Elasticsearch é escalável e permite consultas avançadas e agregações de dados.

Autenticação e Autorização:

O TheHive oferece recursos de autenticação e autorização para garantir a segurança e o controle de acesso aos dados. Ele pode integrar-se a serviços de autenticação externos, como LDAP, SAML ou OAuth, para possibilitar a autenticação centralizada dos usuários.

Integrações:

Além disso, é possível integrar o TheHive a várias ferramentas e serviços de segurança cibernética, como sistemas de detecção de intrusões (IDS), sistemas de detecção de ameaças (TDS) e outras soluções de segurança.

Essas integrações permitem a importação automática de alertas e eventos de segurança para análise e resposta efetiva.

API REST:

O TheHive disponibiliza uma API REST (Representational State Transfer) para permitir a integração e interação com outros sistemas e ferramentas externas. A API REST oferece funcionalidades para criar, atualizar e consultar casos, alertas e outras informações do TheHive.

Esses são os principais componentes da arquitetura do TheHive. É importante notar que as necessidades específicas do ambiente de implementação podem personalizar e estender a arquitetura. O TheHive oferece flexibilidade para integração com outras ferramentas e serviços de segurança, permitindo uma adaptação personalizada para atender aos requisitos de análise de incidentes de segurança cibernética de uma organização.

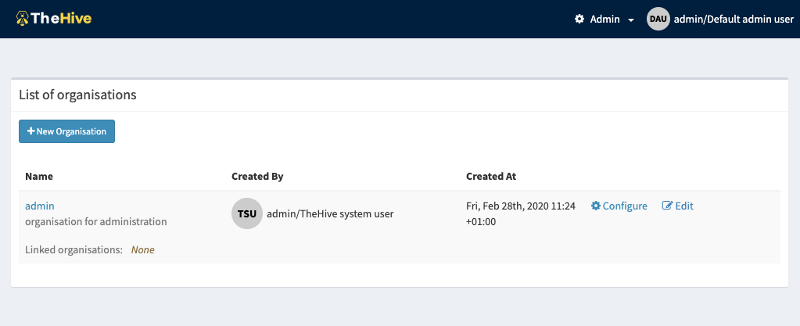

Primeiro login

Quando o TheHive for iniciado pela primeira vez, você precisa fazer o login usando a credencial do usuário “admin”, e você será redirecionado para a página inicial da administração (List of Organisations).

Figura 16 – Tela mostrando lista de organização.

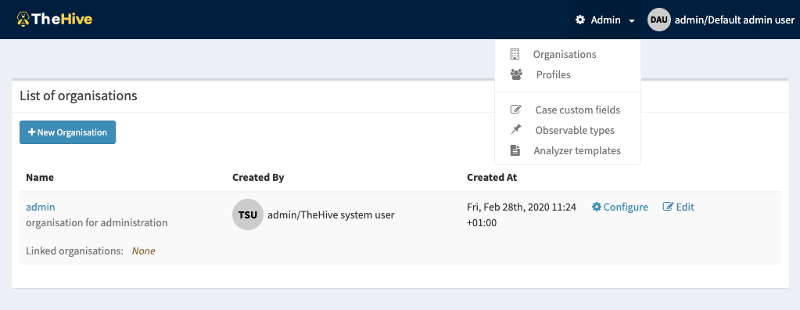

Observe que os usuários “admin” (membros da organização “admin”) podem acessar as possíveis operações no menu “Admin” localizado na barra de cabeçalho.

Figura 17 – Tela de Menu.

A organização não pode gerenciar casos, então vamos criar uma organização e seus usuários.

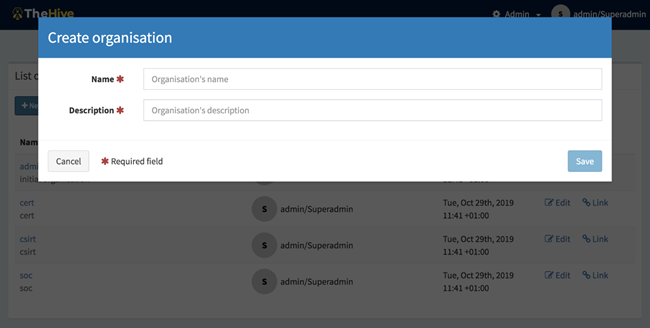

Criando uma organização

A ação inicial que um superadmin deve fazer é criar as organizações que usarão o TheHive para lidar com a resposta a incidentes.

Na página “Lista de organizações”, clique no botão “Nova organização” para abrir a caixa de diálogo da organização. O nome da organização é obrigatório e deve ser exclusivo.

Clique em “Salvar” para confirmar.

Figura 18 – Criação da organização.

Criando um usuário

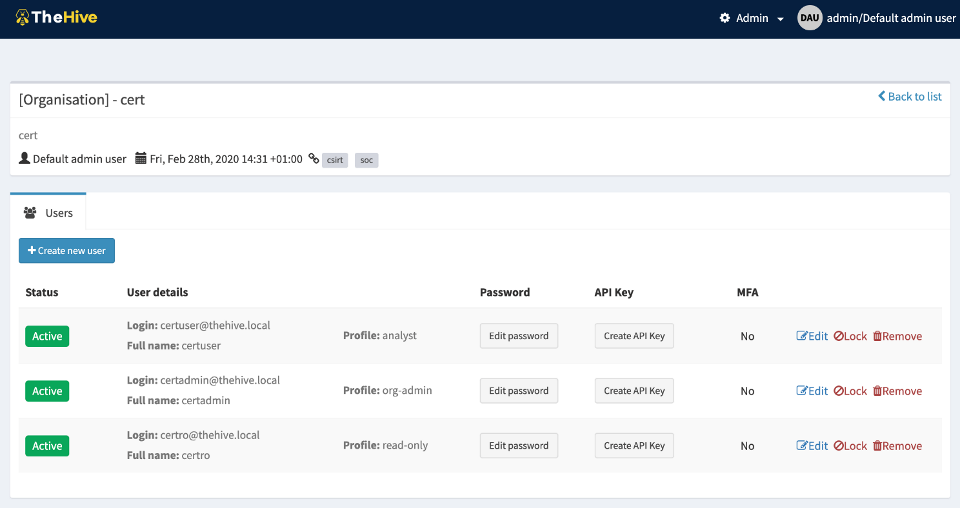

Depois de criar uma organização, você pode abrir sua página de detalhes clicando em “Configurar”. Esta página de detalhes da organização, para usuários com perfil “admin”, permite gerenciar apenas os usuários da organização.

Figura 19 – Funções

Você pode ver nesta página:

Os detalhes da organização, como nome, descrição, o usuário que a criou, uma guia para gerenciar usuários, criá-los, edite sua senha, chave de API, editar seu perfil, redefinir suas configurações 2FA, bloqueio e exclusão da conta.

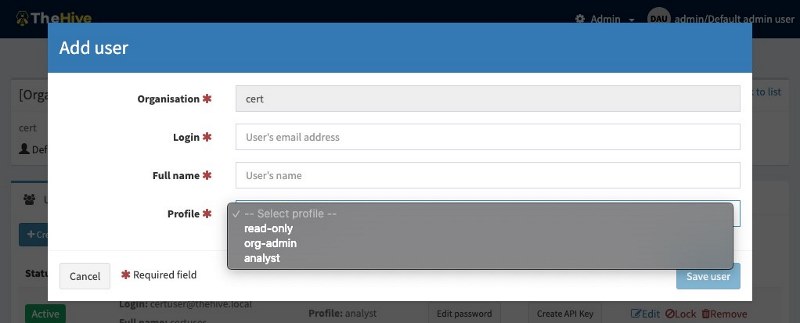

Para criar um usuário, basta clicar no botão “Criar novo usuário”, que abrira a caixa de diálogo de criação de usuário.

Figura 20 – Adicionando um usuário novo.

Lembrando que o campo “Perfil” será preenchido pelos perfis que podem ser atribuídos apenas aos usuários da organização. Não listaremos os perfis de administração.

O primeiro usuário que você deve criar para cada organização deve ser um usuário com perfil “org-admin”. Esse perfil permite todas as operações dentro de uma organização.

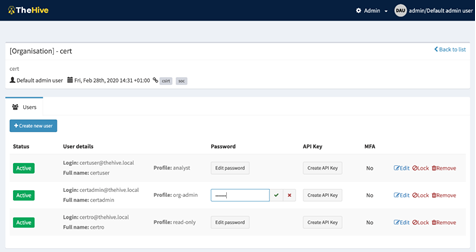

Depois de criar os usuários, você pode definir suas senhas (eles poderão alterá-las em sua própria página de conta). Para fazer isso, clique no botão “Nova senha” na linha do usuário correspondente e pressione ENTER ou clique no botão de seleção verde:

Figura 21 – Alterando password.

Depois de criar o usuário, ele pode se conectar ao TheHive e começar a usá-lo com base no perfil.

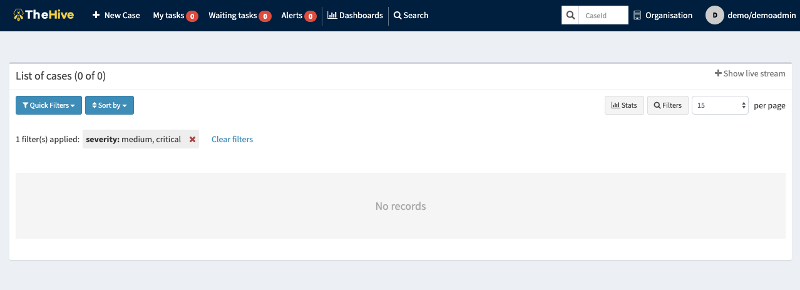

Figura 22- Usuário logado, tela inicial

Com todos os passos descritos acima é possível começar a realizar a gestão de incidentes de sua organização.

Conclusão

As ferramentas open source de resposta a incidentes e inteligência de ameaças desempenham um papel crucial na eficácia das equipes de segurança cibernética. Neste artigo, exploramos algumas das principais ferramentas open source disponíveis nesses domínios.

A resposta a incidentes:

É uma parte essencial da gestão de segurança cibernética, e as ferramentas open source oferecem uma alternativa acessível e flexível às soluções proprietárias. No entanto, é fundamental, antes de tomar uma decisão definitiva, realizar uma análise criteriosa das necessidades e requisitos específicos da organização. Portanto, é importante considerar alternativas, como o MISP, que também oferece recursos robustos de análise de incidentes e compartilhamento de informações de maneira colaborativa.

Ele permite a coordenação eficiente das equipes de resposta a incidentes, a importação automatizada de alertas e a integração com outras ferramentas de segurança.

MISP

Outra ferramenta importante é o MISP (Malware Information Sharing Platform), que facilita a colaboração e o compartilhamento de informações de inteligência de ameaças entre organizações. Com recursos avançados de correlação e visualização, o MISP permite identificar padrões e tendências de ameaças, fortalecendo a postura de segurança de uma organização.

É importante contudo ressaltar que as ferramentas open source oferecem a vantagem de uma comunidade ativa de desenvolvedores e colaboradores, garantindo atualizações regulares e suporte contínuo. No entanto, é fundamental, antes de tomar uma decisão definitiva, realizar uma análise criteriosa e, além disso, detalhada das necessidades e requisitos específicos da organização.

Isso se faz necessário para garantir que a ferramenta selecionada esteja plenamente alinhada com as expectativas e com as políticas de segurança da empresa.

Isso assegura que a ferramenta escolhida esteja alinhada com as expectativas e as políticas de segurança da empresa.

Em suma, as ferramentas open source de resposta a incidentes e inteligência de ameaças desempenham um papel fundamental na detecção, análise e mitigação de ameaças cibernéticas. Elas oferecem flexibilidade, escalabilidade e custos reduzidos, permitindo que as organizações fortaleçam sua postura de segurança e protejam-se contra ameaças em constante evolução.

Sobre o autor

Yunes de Godoy: Atualmente, trabalho com Resposta a Incidentes e CTI (Cyber Threat Intelligence) no Banco Carrefour, a maior varejista do Brasil e uma das maiores emissoras de cartões. Anteriormente, atuei em Data Centers, mas migrei minha área de atuação. Originalmente, sou Engenheiro Civil e tive a oportunidade de trabalhar na engenharia de Telecom tanto no Brasil como no exterior. Após meu retorno ao Brasil, decidi fazer uma transição definitiva para a área tecnológica, onde tenho trabalhado exclusivamente nos últimos cinco anos.