Extração de Dados em Dispositivos Móveis – Técnicas Avançadas

Introdução

Os colaboradores e peritos Alexandre Vrubel e Luiz Rodrigo Grochoki na obra Tratado de Computação Forense definem equipamentos computacionais portáteis, como aqueles cujo armazenamento interno principal não é removível e que “os equipamentos computacionais portáteis possuem diversos componentes potencialmente que possuem interesse à investigação, além da memória interna, os cartões SIM e os cartões de memórias removíveis”. (2014, p.314 e 324-325).

-

Histórico

Se popularizaram a partir dos anos 90 e 2000, quando os preços se tornaram mais acessíveis e com o amplo acesso à internet, facilitando nossas vidas no cotidiano, onde combinam diversas funções, agregando tarefas pessoais, profissionais e de laser.

- Dados

Desde a sua criação, os dispositivos móveis vêm crescendo de forma espantosa, se multiplicando ano a ano, acompanhando a evolução da tecnologia nos dispositivos e a melhoria da internet, agregando um melhor serviço aos consumidores finais.

Segundo dados da Agência Nacional de Telecomunicação – ANATEL de outubro de 2022, indicam que o Brasil encerrou aquele mês com cerca de 261,3 milhões de celulares, estabelecendo uma densidade de 121,5 celulares/100 habitantes.

Já no tocante ao acesso à internet com dados de 2021, o Brasil totalizou cerca de 90% dos domicílios residenciais, segundo a Pesquisa Nacional por Amostra de Domicílio – PNAD e 234,07 milhões de acessos móveis em 2020.

- Identificação

Todos os dispositivos eletrônicos possuem em sua estrutura física a identificação de marca, de modelo, o nº de série e o IMEI, que é o código de identificação do celular.

Já em sua forma digital, o usuário deve acessar as configurações do aparelho e clicar em identificação do aparelho, podendo ser também acessada através do discador *#06#*.

Extração de Dados

Consiste no processo de recuperação de dados de um local sendo identificado, importado, organizado e sendo exportado para outro local de armazenamento, para análise das evidências, sendo utilizadas técnicas e processos específicos, com uma metodologia que possa ser realizada futuramente com os mesmos resultados comprovados.

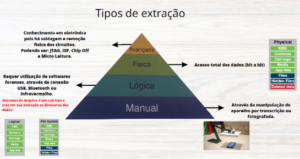

As extrações de dados em dispositivos eletrônicos possuem duas formas, com suas subdivisões: a clássica que se subdivide em manual, lógica e física, e a avançada, que se subdivide em chip Off, Join Test Action Group – JTAG, In System Programming – ISP e Micro Leitura.

Segundo Vrubel e Grochoki os dispositivos móveis possuem diversos componentes possíveis de extração de dados, que são interessantes em uma investigação, desde a memória interna, os cartões SIM e também os cartões de memória removíveis. (2014, p.324-325).

Quando falamos em extração de dados, não podemos focar só no dispositivo, mas sim no conjunto de locais que possam obter dados para um relacionamento posterior, o resultado satisfatório depende da relação de todos os dados.

Leandro Morales, aborda a importância da decisão de qual técnica de extração de dados utilizar, “é mais difícil e importante do que a própria técnica utilizada, pois muitas vezes é um caminho sem volta”.

A grande dificuldade em se decidir em qual técnica utilizar é pela grande quantidade de marcas de dispositivos, modelos e o estado macroscópico físico que se encontra, sempre partindo das técnicas menos invasivas para a mais destrutiva.

Porém, cabe ao perito analisar e tomar a decisão de qual técnica utilizar e, como foi falado, pode ser um caminho sem volta, mas que o objetivo real e satisfatório seja a extração de dados com êxito.

Podendo tal evidência ter um efetivo papel na persecução penal, de forma oficial ou simplesmente obter os dados para inteligência de Segurança Pública, e, posteriormente, abrir a investigações e permissões oficiais para tal.

Vale salientar que nenhuma técnica é 100% eficaz, podendo sim causar algum tipo de dano físico ou lógico, pois a partir do momento que se conecta o dispositivo e realiza qualquer tipo de procedimento, ocorrerá comandos a serem alterados e/ou substituídos, bem como o desmonte do equipamento, soldagem e dessoldagemm os quais poderão causar danos físicos.

-

Clássica

As técnicas clássicas “são os meios aceitos e praticados por força da Lei, com embasamento acadêmico, com o emprego de ferramentas automatizadas, com baixa intervenção humana, havendo o menor risco de perda dos dados.”

No mercado existem alguns softwares que executam esses procedimentos, de acordo com a figura 1 abaixo.

Ramos define como:

“Um conjunto de meios e métodos tecnológicos, providos por pessoa física e/ou jurídica, devidamente registrados nos canais legais, de origem nacional ou estrangeira, que se responsabilizam pela eficácia dos métodos e meios, desde que usados de forma adequada, onde há reduzida capacidade de interação humana em relação à execução do processo de extração em si, restando ao homem (operador) o papel de identificação da técnica e preparo do aparelho para fins de execução da ferramenta sobre este.” (RAMOS, 2022, p.75)

-

Avançada

As técnicas avançadas são os meios aceitos e praticados por força da Lei, com ou sem embasamento acadêmico, com a máxima intervenção humana, havendo o maior risco de perda de dados, que podem ser empregados quando as metodologias clássicas não surtiram efeitos ou não puderam ser empregadas, de acordo com a figura 2.

O professor Jorge Ramos de Figueiredo, define a extração avançada como:

“O conjunto de análises e técnicas de intervenção por software e/ou por hardware, ou ambos ao mesmo tempo, que devem ser implementadas em um vestígio, sempre que os métodos forenses tradicionais (automatizados) não tiverem sido eficazes e/ou não possam ser empregados.” (RAMOS, 2022, p.89). A Academia de Forense Digital é pioneira na realização de treinamentos de Extração Avançada de Dados em Dispositivos Móveis, tendo treinado importantes agências de segurança pública. Saiba mais sobre o treinamento de Extração Avançada de Dados em Dispositivos Móveis clicando aqui.

Se originou com os ataques terroristas na década de 90, onde utilizavam aparelhos celulares como forma de acionarem os explosivos à distância, de acordo com a figura 3.

As agências de investigações e combate ao terrorismo do FBI, passaram a analisar não somente os mecanismos do explosivo, mas também passaram as técnicas para reconstruir parcialmente o aparelho e em alguns casos.

Tiveram acesso ao chip ou placa mãe dele, para a extração de informações.

Tais estudos científicos deram vazão as técnicas atuais de extração por Chip Off, JTAG e ISP.

-

Desmontagem

Após uma triagem inicial, onde se identifica marca, modelo e estado físico, se faz necessária a desmontagem do dispositivo de forma sequencial e tranquila, obtendo todo o processo em sites na internet, devendo haver organização na bancada de trabalho, guardando todas as peças e componentes para uma remontagem futura.

Todo o procedimento deve ser registrado na cadeia de custódia, que será posteriormente discutida.

Já na fase de execução de alguma técnica, deve haver um isolamento, com fitas térmicas para que não sejam afetados os componentes eletrônicos, de acordo com a figura 4 abaixo.

-

Identificação de Componentes

Há a necessidade de conhecer a estrutura física dos dispositivos eletrônicos móveis, para que não haja destruição de componentes e identificação dos pontos de acesso a serem acessados.

Veja o exemplo na figura 5, em que cada dispositivo tem uma distribuição em sua placa, de acordo com marca e modelo.

-

Tipos

As extrações de dados telemáticos são divididas em 4 áreas de atuação, com suas subdivisões e suas características individuais e especificas, como demonstrado na imagem 6 abaixo.

A extração manual é o nível mais básico, sendo a manipulação direta do dispositivo, com a transcrição dos dados ou foto são registradas.

Nessa técnica não se consegue recuperar dados apagados, sofrendo grande consumo de tempo e estando suscetível a erro, por se tratar de manipulação humana.

A extração lógica requer utilização de software forense, que irá executar diversos comandos, conectado via cabo USB, bluetooth ou infravermelho, possuindo também a possibilidade da extração dos arquivos de sistema, que trazem em sua extração os diretórios de dados, também conhecidos como backup.

Já a técnica física possui a extração total dos dados bit-a-bit, trazendo uma cópia fiel do aparelho físico, incorporando os dados apagados utilizando a técnica de data carving.

E, finalmente, a extração avançada onde há a necessidade de conhecimento em eletrônica, pois terá a intervenção física na estrutura do dispositivo, com soldagem e remoção de equipamentos.

Quando todas as anteriores não obtiveram sucesso, passamos a escolher entre chip off, JTAG, ISP e micro leitura, de acordo com as particularidades de cada situação, sendo detalhadas a seguir, com exceção da micro leitura, pois existe pouca metodologias difundida, com custo elevado e baixíssimas pessoas habilitadas e tecnologia de apoio, sendo focado nas três iniciais e ênfase nas técnicas chip off e ISP.

Extração de Dados Avançada

-

Chip Off

-

- Conceito

Considera-se Chip-Off como sendo uma técnica avançada e destrutiva, que é aplicada por pessoa habilitada, com o uso de calor direto ou por meio de ondas de radiação, para extração de componente de memória de um dispositivo, essa memória é conhecida como eMMC, que significa “cartão multimídia embutido”.

É um tipo de memória flash, sendo similar ao SD, demonstrado na figura 7 e 8.

-

- Surgimento

Criado em 1980 para ter acesso a dados armazenados ao eMMC e ainda hoje utilizado, sendo extraído através de raspagem a frio ou a calor, com alta transmissão de dados, não precisando da placa e nem do processador, funcionando para ocorrer a extração.

-

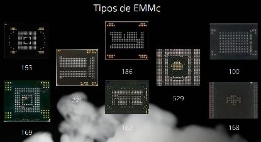

- Memória Emmc

A eMMC possui diversos tipos de conexões compostas por BGA (Ball Grid Array), que nada mais são do que esferas de solda alocadas em determinados formados, podendo ser de 100, 153, 162, 168, 169, 186, 221 e 529, mostrado na figura 9.

Existem diversos equipamentos que possuem esse tipo de memória, como é o caso de laptops, gps, telefones, smartwacth, tv’s, drone, dentre outros, como mostrado na figura 10.

-

- Procedimentos

A execução tem como primeiro procedimento a análise macroscópica do dispositivo, que geralmente possui um grande dano na sua parte física, grande exposição a materiais químicos ou alto nível de umidade, causando danos irreversíveis e não sendo suportada em extração clássica.

Ocorre pelo desmonte do dispositivo, retirada da blindagem, identificação da memória Emmc, isolamento do componente quando possível e a utilização da técnica de raspagem ou fatiamento de forma delicada, até a sua retirada.

Após a extração, há a necessidade de uma limpeza para a retirada de excesso de soldas e sujeiras, podendo ocorrer um reballing, que nada mais é do que refazer os pontos de solda do eMMC e finalizando a extração do binário dos dados gerando um arquivo .BIN, que posteriormente será analisado em programas específicos.

-

- Desafios

A escolha da técnica deve ser escolhida em casos específicos, como já dito acima, tendo muito cuidado na fase de desmontagem e na fase de extração do chip.

Ter cautela de utilizar a temperatura gradual, distância adequada do canhão de calor e manuseio de forma cuidadosa, para não danificar parcial ou total a estrutura física ou a base da soldagem, sendo registrado todo o processo.

A re-fixação do emmc

-

JTAG

- Conceito

Foi criada em 1985 para os técnicos terem acessos a placa e testarem algum tipo de defeito, ainda utilizado, tem a característica de utilizar 12 a 20 pontos de conexões, e a placa, o processador e o Emmc precisam estar funcionando.

Tem a desvantagem da baixa velocidade de transmissão de dados, sendo evoluída a técnica para o ISP, posteriormente exposta.

-

- Procedimentos

Realizar a desmontagem do dispositivo eletrônico de forma cautelosa, identificar os pontos de soldagem, soldar os pontos na placa e no adaptador, tendo o cuidado de isolar os mesmos, realizar a extração binária dos dados, suceder a desoldagem dos pontos, executar uma limpeza na placa e concluir com a montagem do dispositivo.

-

- Desafios

As grandes dificuldades estão na desmontagem do dispositivo, que deve ter cuidado e organização na soldagem e desoldagem, para não danificar os componentes, causando um trabalho a mais e na montagem, deixando tudo no seu devido lugar e devidamente funcionando.

-

IN SYSTEM PROGRAMMING – ISP

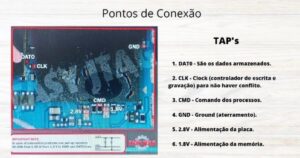

- Conceito

A técnica é a evolução do protocolo JTAG, sendo aprimorada em 1990, utilizando agora 6 (seis) pontos de acessos, chamados de TAP’s, mostrada na figura 11.

Aumento na taxa de transmissão de dados, por ser realizada diretamente na memória flash, ignorando o processador e só necessitando da placa e do Emmc.

A técnica de ISP é considerada menos invasiva e destrutiva do que o chip off.

-

- Procedimentos

Realizar a desmontagem do dispositivo eletrônico de forma cautelosa, identificar os pontos de soldagem, soldar os pontos na placa e no adaptador, tendo o cuidado de isolar os mesmos, realizar a extração binária dos dados, suceder a desoldagem dos pontos, executar uma limpeza na placa e concluir com a montagem do dispositivo.

-

- Desafios

Os mesmos encontrados na técnica JTAG, apesar da evolução dos processos e diminuição dos pontos de acesso, os desafios são iguais.

-

EDL

- Conceito

Foi desenvolvido pelas empresas que utilizam em sua estrutura o processor Qualcomm, que utilizam o recurso desse processador conhecido como “Modo de Download de Emergência”, onde permite o acesso de baixo nível ao chipset para análise, reparo ou atualização do dispositivo.

É uma vulnerabilidade que as ferramentas forenses exploram para extrair os dados.

Segundo Shahar Tal, que é engenheiro da Cellebrite, uma das grandes empresas de extração de dados do mercado mundial, o modo EDL “É um guia prático esse método”.

-

- Procedimentos

Existem dois tipos de EDL, o físico e o lógico, que se acessa via exploid.

No físico existe a necessidade de acessar a placa e encontrar os componentes corretos para provocar um curto-circuito, para assim ativar o modo, através de pinça ou fio jumper, como mostrado na figura 12 abaixo.

Este método pode ser útil em dispositivos com senhas de usuários e bloqueio de tela, gerando uma vantagem a mais nas extrações.

O modo EDL pode atuar em dispositivos sem criptografia, acessando diretamente o processador, solicitando a descarga dos dados, via USB, sem a necessidade de o dispositivo estar ligado.

Com a criptográfica há necessidade de estar ligado, aumentando o grau de dificuldade.

-

- Desafios

Não são todos os modelos que utilizam o processador Qualcomm, que se consegue executar a extração de dados e nem colocar em modo EDL.

Toda a técnica possui seus riscos e se realizar o curto-circuito no local errado, pode sim provocar danos irreversíveis ao dispositivo e, como já vimos anteriormente, a fase de desmontagem é extremamente importante e pode danificar tela, cabos flat’s, microfones do dispositivo.

Existem casos em que há a necessidade de que o dispositivo esteja funcionando normalmente, bem como que o botão que liga/desliga a tela esteja em boas condições, pois pode ser solicitado alguma interação do usuário.

Vários treinamentos podem agregar as técnicas avançadas, como é o caso de micro soldagem, eletrônica, manutenção em dispositivos móveis, montagem, desmontagem, que possam agregar numa melhor eficácia.

-

Diferenças entre as técnicas

As técnicas foram mostradas acimas em suas características, velocidades e criação, sendo suas utilizações escolhidas de acordo com as condições técnicas e características do dispositivo eletrônico, mostrado na figura 13.

Um fato interessante entre os modos ISP e EDL, é que o último citado faz a intervenção direta no processador, descarregando os dados via USB, já a primeira técnica se comunica com a memória Emmc.

-

VR-Table

É um equipamento que auxilia a técnica ISP, possuindo características em forma de mesa, com braços articulados em 360º, com conectores em sua extremidade, sendo conectada a um adaptador para realizar a extração.

Possui a vantagem de não necessitar de realização de solda e sim de conexão de contato, se tornando menos perigoso e trabalhoso, no entanto, mais eficiente, mostrada na figura 14 abaixo.

Metodologia

-

Processos

Todo procedimento de alguma técnica deve ter etapas pré-definidas, com bastante clareza, para que sejam executadas de forma sistemática, obedecendo critérios, respeitando a legislação vigente, normas e regras gerais, bem como poder ser executadas novamente de forma a comprovar o que foi encontrado e notificado em relatório final.

O professor Jorge Ramos de Figueiredo cita em seu livro, as dificuldades em se obter as evidências por razões diversas, que vai desde um dispositivo bloqueado, comunicação encriptada, conteúdo armazenado nas nuvens e até mesmo dispositivos severamente danificados, tornando impossível uma simples extração. (RAMOS, 2022, p.7)

-

Triagem

Nas extrações avançadas de dados telemáticos, como o próprio nome diz, são técnicas que não obtiveram êxito nos processos clássicos e, por isso, tentam métodos mais complexos.

Também são aplicadas de acordo com o estado físico mais danificado ou exposto por estados mais críticos de ambiente ou produto, por exemplo, a placa física do dispositivo com algum tipo de dano severo, oxidação grave de seus componentes, contatos com umidade, calor e algum tipo de material químico dentre outros.

Conforme mostrado abaixo e que devem ser aplicadas as técnicas mais avançadas, para assim serem executadas as extrações necessárias de dados, ficando ilustrada na figura 15.

-

Criptografia

A criptografia nada mais é do que uma forma do usuário de proteger o vazamento de seus dados por terceiros.

Nos sistemas operacionais mobile, desde o Android 7.0, a criptográfica nos dispositivos móveis já estão vindo de fábrica, gerando uma dificuldade a mais na obtenção dos dados, mas nada considerado inquebrável no mundo da tecnologia, onde nada mais é impossível, só basta ter tempo e recurso para acontecer.

Outro método de segurança é o Secure Startup, que é a solicitação de uma senha antes de inicializar o sistema operacional Android, criando mais uma barreira de segurança, tornando o dispositivo criptografado, sendo uma opção do usuário habilitar ou não.

Vale salientar que nenhuma técnica acima consegue descriptografar dados, elas somente conseguem extrair o bloco de dados.

-

Equipamentos e Insumos

Nas técnicas avançadas existe a necessidade de fazer a manipulação de equipamentos, como: microscópio para obter uma melhor visualização dos componentes que são pequenos a olho nu, estações de retrabalho, gerando calor necessário para dessoldar alguns componentes e insumos, estação de solda, para realizar limpeza e soldagem, suporte diversos, banheira ultrassônica, para uma limpeza mais pesada, fonte de alimentação, separadora de tela, ferramentas, equipamentos de segurança com mascara especifica, por estar realizando manipulação de produtos químicos, luvas térmicas e antiestático, para não causar dados aos componentes, insumos de boa qualidade, para realizar um trabalho mais eficiente e eficaz, como fluxo e pastas de solda, estanho, fitas térmicas e de contato, papéis antiestáticos para limpeza, pinceis e escovas, álcool isopropílico, pulseira antiestática, mantas térmica, iluminação adequada, gerando uma melhor qualidade e as tão famosas box, que realizam a conexão entre os componentes e o computador, todos os equipamentos, acessórios e insumos são de grande importância para o resultado.

Alguns materiais citados acima, estão expostos na figura 16.

-

Segurança

A utilização de equipamento de segurança, insumos e ferramentas devem ter uma atenção redobrada, pois estará em um ambiente técnico com diversos componentes químicos, equipamentos com calor elevado, devendo utilizar todos acessórios de segurança, bem como devendo manter uma ventilação natural para circulação de ar e realizar, de maneira consciente e calma, todas as técnicas necessárias.

Lembrando sempre que está trabalhando com equipamentos eletrônicos e que geram energia, podendo causar dano aos circuitos, prevenindo-se na utilização de acessórios, que dissipam a energia estática, como no caso de pulseiras, dentre outros.

Legalidade

-

- Lei

Os órgãos de segurança pública são os maiores consumidores desse tipo de extração de dados, que necessitam de autorização judicial para se tornar parte na persecução processual.

Outra parte são os órgãos de inteligência pública que utilizam os dados para obter mais dados, para subsidiar os seus gestores em uma tomada de decisão e, por fim, as pessoas particulares em alguma demanda pessoal.

A quebra de dados telemáticos no modo clássico já é uma realidade, devido a sua grande utilização, contudo, as técnicas avançadas necessitam de algum tipo de explicação dos peritos aos magistrados, sempre expondo os riscos das técnicas.

Diversos tribunais já possuem decisões que a extração avançada traz provas totalmente lícitas, desde que haja autorização judicial e se respeite a cadeia de custódia.

Existia uma portaria do Secretaria Nacional de Segurança Pública – SENASP, nº 82 de 16 de julho de 2014, que embasava como seria todo o manejo das evidências e que agora vigora como a Lei nº 13.964 de 24 de dezembro de 2019, conhecida como Pacote Anti Crime, ganhando ainda mais respaldo.

Um conceito bastante interessante que todo perito deve ter, segundo a ISO 27037, são os pilares da forense digital, quais sejam, auditabilidade, repetibilidade, reprodutibilidade e justificabilidade.

Onde tudo é registrado, podendo ser repetido e reproduzido, que se trará o mesmo resultado e uma justificativa aceita.

Abaixo, citamos algumas diretrizes, procedimentos, portaria, normas técnicas nacionais e internacionais, que embasam tecnicamente:

- RFC 3227 – Diretrizes para Coleta e Arquivamento de Evidências;

- POP – Perícia criminal do Ministério da Justiça;

- Portaria N82 de 16 de julho de 2014 – Cadeia de custódia;

- ISO 27037 Diretrizes para identificação, coleta, aquisição e preservação de evidência;

- NIST 7617 – Mobile Forensic Reference Materials: a Methodology and Reification SWGDE Best Practices for Computer Forensics.

-

- Cadeia de Custódia

Vem explicitada dentro da lei nº 13.964, que diz em seu Art. 158-A, que considera-se cadeia de custódia o conjunto de todos os procedimentos utilizados para manter e documentar a história cronológica do vestígio, coletado em locais ou em vítimas de crimes, para rastrear sua posse e manuseio, a partir de seu reconhecimento até o descarte.

- 1º : O início da cadeia de custódia dá-se com a preservação do local de crime ou com procedimentos policiais ou periciais, nos quais seja detectada a existência de vestígio;

- 2º: O agente público que reconhecer um elemento como de potencial interesse para a produção da prova pericial, fica responsável por sua preservação;

- 3º Vestígio é todo objeto ou material bruto, visível ou latente, constatado ou recolhido, que se relaciona à infração penal.

Em seu corpo possui 1o itens que se fazem necessários para manter, de forma lícita, as evidências, citadas na figura 17.

Passamos por diversos pontos relacionados a extração avançada de dados, contextualizando pontos específicos, que buscam esclarecer técnicas, histórico, desafios, materiais e legislações num apanhado.

Conclusão

A extração de dados em dispositivos móveis já está em nosso cotidiano e sem que muitos não saibam, pois a quantidade de dispositivos cresce a cada dia, com mais espaço de armazenamento, para incluir ainda mais nossa vida em redes sociais, aplicativos de mensagens, lojas e diversos outros, que conectam nossas vidas ao mundo digital, com o benefício de nos dar maior mobilidade e facilidade.

Contudo, geramos um imenso portfólio de dados a serem extraídos, por isso, neste artigo, foram apresentadas as técnicas de extração de dados telemáticos, que vão buscar, com métodos comprovados, essas informações nos mais diversificados cenários e estados físicos do aparelho.

Como foi relatado, a grande expertise do perito é a de saber escolher a melhor técnica, pois terão métodos a serem cumpridos com maior eficiência e eficácia, no melhor cenário, para trazer um resultado satisfatório.

Outro ponto importante, é o registro de tudo que acontece com a evidência, desde a sua coleta até seu descarte ou entrega do resultado, devendo ser registrado e gerando o seu histórico particular, para embasar qualquer possível questionamento.

A melhor técnica a ser utilizada dependerá do estado do dispositivo, escolha do método e execução precisa de suas etapas, salientando que “a melhor técnica é aquela que traz o resultado e que se sabe executar”.

Treinamento de Extração Avançada de Dados em Dispositivos Móveis

O treinamento de Extração Avançada de Dados em Dispositivos Móveis (técnicas Chip off, ISP e EDL) tem por objetivo capacitar o estudante a obter sucesso em coletas forenses de smartphones em casos normalmente considerados impossíveis ou inviáveis.

Os estudantes deste treinamento irão realizar diversas práticas por meio da aplicação de técnicas aprendidas em dispositivos móveis e de equipamentos fornecidos para cada estudante.

O participante irá aprender a identificar a viabilidade técnica para determinar qual método de coleta e aquisição forense deverá ser utilizado em cada caso com a ajuda de equipamentos fornecidos, o estudante será capaz de manusear com precisão os instrumentos em sala de aula, tais como microscópio profissional, estação de solda e retrabalho profissional, bem como os equipamentos de leitura de dados box Easy Jtag e Octoplus Pro.

Com o treinamento, o estudante obterá proficiência no manuseio da VR-Table e da estação de retrabalho com capacidade de Infravermelho, além dos materiais químicos necessários para execução do trabalho e compreenderá como utilizar as técnicas aprendidas em conjunto com ferramentas forenses de grande porte, tais como Cellebrite, XRY, Oxygen, dentre outras. Clique aqui para saber mais.

Sobre o autor do artigo:

Nome: Stanley Gusmão de Paiva (Linkedin)

Minibiografia do Autor(a):

Graduado em Sistema de Informação pela Faculdade Joaquim Nabuco (2011), com MBA Executivo em Gestão da Tecnologia da Informação pela Universidade Federal de Pernambuco – UFPE e Pós-graduado em Inteligência Prisional, de Segurança Pública e de Estado pela FACCOTUR. Possui diversos cursos em forense computacional e mobile, com ênfase em extração de dados básica e avançada. Atualmente é Policial Penal do Estado da Paraíba, atuando na Gerência de Inteligência e Segurança Orgânica Penitenciária – GISOP no setor de Contra inteligência, com foco na análise de dispositivos móveis.

Referências Bibliográficas

- Material de apoio do Curso de Extração Avançada em Dispositivos Móveis da Academia de Forense Digital.

- RAMOS DE FIGUEREIDO, JORGE e FAUSTINO DE FRANÇA JÚNIOR, FAUSTO. Extração forense avançada de dados em dispositivos móveis: Volume 1: Conceitos, fundamentos técnicos, diretrizes, métodos e documentos legais. Rio de Janeiro: Brasport, 2022.

- Morales Baier Stefano, Leandro. Extração Avançadas – Mobile By EDL Method – Tudo o que você precisa saber sobre o modo EDL com Cellebrite UFED. 2021

- Material de apoio do Curso de Mobile Forensics Starter da Academia de Forense Digital

- VELHO, Jesus Antônio (Organizador). Tratado de Computação Forense. São Paulo: Millennium, 2016.

- Lei Nº 13.964, DE 24 DE DEZEMBRO DE 2019, acessado em 15 de janeiro de 2022 às 16:10:21 Disponível em:<https://www.planalto.gov.br/ccivil_03/_ato2019-2022/2019/lei/l13964.htm>.