Comprometimento do Azure AD: Investigação e Remediação

Introdução

Nos dias atuais, a cibersegurança é uma preocupação constante para empresas e indivíduos. Com o aumento das ameaças cibernéticas, é crucial estar atento e proteger as informações que detemos. A segurança da informação é vital para garantir a integridade, confidencialidade e disponibilidade dos dados.

Casos Comuns de Comprometimento no Azure

- Phishing: Atacantes obtêm credenciais através de e-mails fraudulentos.

- Ataques de força bruta: Tentativas repetidas de adivinhar senhas.

- Exploração de vulnerabilidades: Uso de falhas de segurança para obter acesso.

Investigação de Comprometimento no Azure AD

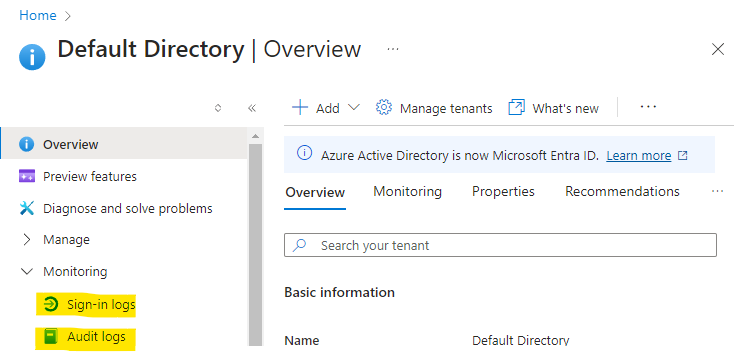

Logs de Acesso

Os logs de acesso são fundamentais para identificar atividades suspeitas, podem ser acessados através do https://portal.azure.com/. Durante a investigação, verifique:

- Tipos de sign-ins: Identifique tentativas de login suspeitas, como logins falhos repetidos.

- Aplicativos usados: Atacantes frequentemente utilizam aplicativos comuns para o primeiro comprometimento.

- Informações a buscar: Endereços IP incomuns, horários de acesso fora do normal e dispositivos desconhecidos.

Logs de Auditoria

Os logs de auditoria ajudam a rastrear mudanças e consentimentos:

- App consent: Verifique se houve consentimento para aplicativos não autorizados.

- Novo MFA registrado: Atacantes podem registrar novos métodos de autenticação multifator.

- Modificações de permissão: Mudanças nas permissões de usuários podem indicar comprometimento.

- Novos usuários registrados: Atenção especial a novos usuários convidados.

Activity Logs

Os activity logs mostram atividades realizadas no ambiente Azure:

- Uso pelo atacante: Atacantes podem usar esses logs para entender a infraestrutura.

- O que verificar: Ações incomuns, como criação de novos recursos ou alterações em configurações existentes.

Unified Audit Logs

Os unified audit logs são essenciais para detectar compromissos de e-mail e criação de regras de caixa de correio, além de uma detalhada visão de workloads como Sharepoint, OneDrive, Teams etc, através do portal https://compliance.microsoft.com/auditlogsearch :

- Business E-mail Compromise: Verifique ações como redirecionamento de e-mails, novas regras criadas para a conta comprometida.

- Criação de Regras de E-mail: Atacantes frequentemente criam regras para redirecionar ou excluir e-mails.

- Items acessados:Informação é a chave no momento que o atacante esta em posse da conta, valide as ações realizadas pelo atacante usando endereço(s) IP(s) utilizado pelo atacante.

Remediação de Conta Comprometida

Para remediar uma conta comprometida, siga estas etapas:

- Revogar token: Realizar a revocação do token do atacante https://learn.microsoft.com/pt-br/entra/identity/users/users-revoke-access

- Redefinir senhas: Altere as senhas e métodos de autenticação.

- Revisar logs: Analise os logs para identificar a extensão do comprometimento.

- Reconfigurar MFA: Reconfigure a autenticação multifator.

Permissão Necessária

Para realizar a remediação, é necessário ter permissões de administrador global ou administrador de segurança.

Recomendações gerais

- Uso de Acesso Condicional

- Autenticação Multifator (MFA):Exige que os usuários realizem uma segunda forma de autenticação além da senha. Opte por MFA resistente a Phishing tais como FIDO2, Passkeys, Passwordless etc.

- Dispositivo em Conformidade:Permite acesso apenas a partir de dispositivos que atendem aos requisitos de conformidade da organização.

- Localização: Restringe o acesso com base na localização geográfica do usuário.

- Bloqueei autenticação herdada: Aplica políticas específicas para diferentes aplicativos de nuvem, aplicação herdada não dão suporte ao uso MFA tais como POP, IMAP, SMTP etc.

- Risco de Sessão: Avalia o risco da sessão do usuário e aplica políticas com base nesse risco.

- Controles de Sessão: Impõe controles adicionais durante a sessão, como limitar o acesso a dados sensíveis

Essas políticas ajudam a proteger os recursos da organização enquanto permitem que os usuários sejam produtivos de forma segura.

- Proteção de Identidade e detecção

- Sign-in Risk: Identifique tentativas de login suspeitas.

- User Risk: Avalie o risco associado a usuários específicos.

- Detecção de uso de Token Anômalo

- Tokens anômalos são usados por atacantes para manter acesso persistente. Verifique tokens emitidos fora do horário normal ou de locais incomuns.

Para usar o Acesso Condicional e Identity Protection, é necessário ter uma licença Azure AD Premium P2.

Links Úteis

- Responder a uma conta de e-mail comprometida https://learn.microsoft.com/pt-br/defender-office-365/responding-to-a-compromised-email-account

- Como funciona a política de Acesso Condicional https://learn.microsoft.com/pt-br/entra/identity/conditional-access/concept-conditional-access-policies

- Proteção de Identidade (Risco do Usuário e acesso) https://learn.microsoft.com/pt-br/entra/id-protection/overview-identity-protection

Período de Logs Disponíveis

Logs de Acesso e Auditoria do Entra ID

| Licença | Período de Logs |

| Free | 7 dias |

| P1 | 30 dias |

| P2 | 30 dias |

Unified Audit Logs

| Licença | Período de Logs |

| E1 | 90 dias |

| E3 | 180 dias |

| E5 | 365 dias |

Conclusão

A segurança do Azure Active Directory (Azure AD) é fundamental para a proteção de informações sensíveis. Utilizando a análise de logs de acesso, auditorias detalhadas, Logs de Auditoria Unificados e Logs de Atividade, é possível identificar e remediar rapidamente qualquer comprometimento de segurança. A implementação de políticas de acesso condicional, que permitem definir critérios específicos para o acesso aos recursos, e o uso de Proteção de Identidade, que ajuda a detectar e responder a ameaças em tempo real, são medidas essenciais para fortalecer a segurança do ambiente. Além disso, a integração com ferramentas de monitoramento e alerta pode proporcionar uma camada adicional de proteção, garantindo uma resposta proativa a possíveis incidentes.

Sobre o Autor

Raphael Savioli – Cybersecurity Incident Responder