Avilla 3.7: Saiba tudo sobre a nova atualização da ferramenta ganhadora do prêmio “Melhor ferramenta gratuita para forense mobile de 2023”

Introdução

Avilla Forensics é uma ferramenta gratuita para coleta e análise de smartphones, criada por Daniel Avilla, perito criminal e agente da lei. Disponibilizada à comunidade forense e de segurança, a ferramenta rapidamente conquistou espaço. Em 2023, a SANS Institute, uma das principais organizações norte-americanas especializadas em segurança, anunciou que o Avilla Forensics, na versão 3.7, ficou em primeiro lugar no prêmio internacional Forensics 4, na categoria ferramenta não comercial.

História

Lançada em fevereiro de 2021, a ferramenta permite extrair dados logicamente de dispositivos móveis e convertê-los para formatos compatíveis com softwares como IPED e Cellebrite. Desenvolvida em C#, é totalmente compatível com todas as versões do Windows a partir do 10 e está licenciada sob GPL.

Funcionalidades, e atualizações

Usando o ADB (Android Debug Bridge), Avilla Forensics se comunica facilmente com dispositivos em investigação. O módulo “APK Downgrade” permite acessar arquivos de root sem necessidade de ROOT em 15 dos aplicativos mais populares, como:

- WhatsApp (com.whatsapp);

- Telegrama (org.telegram.messenger);

- Mensageiro (com.facebook.orca);

- ICQ (com.icq.mobile.client);

- Twitter (com.twitter.android);

- Instagram (com.instagram.android);

- Sinal (org.thoughtcrime.securems);

- Linkdin (com.linkedin.android);

- Tiktok (com.zhiliaoapp.musically);

- Snapchat (com.snapchat.android);

- Tinder (com.tinder);

- Badoo (com.badoo.mobile);

- Mozilla Firefox (org.mozilla.firefox);

- Dropbox (com.drobox.android); e

- Alibaba (com.alibaba.intl.android.apps.poseidon).

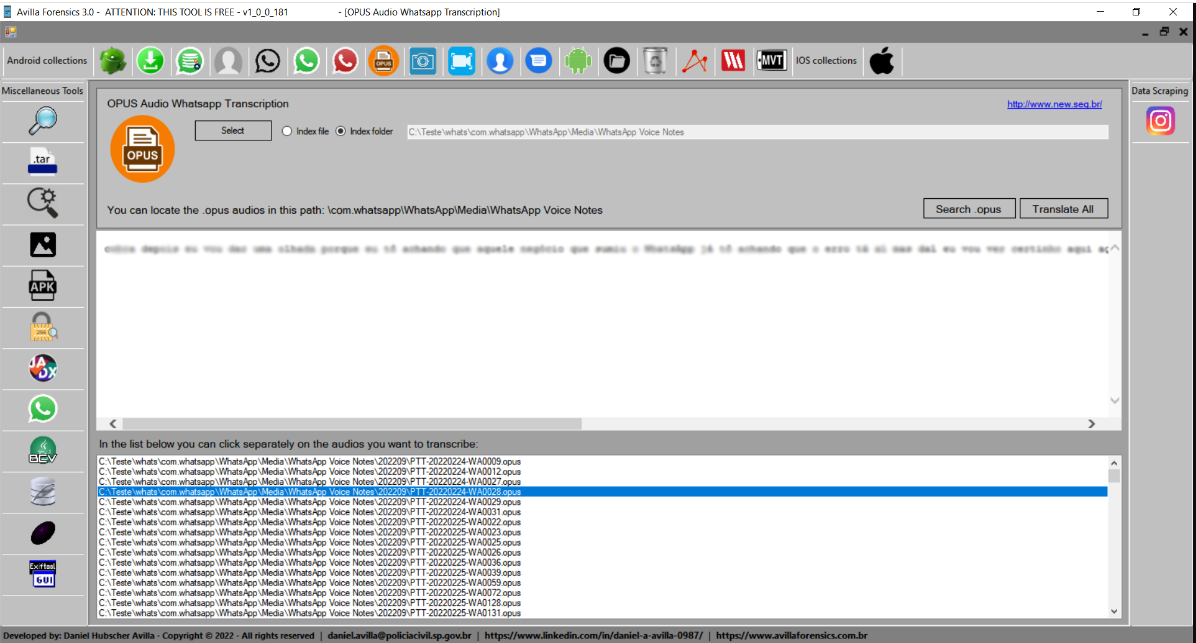

A versão atual 3.7 consegue realizar a transcrição do áudio Whatsapp .opus e gráfico de transcrição no CHATS HTML PARSER.

- No módulo “OPUS audio transcription” você pode transcrever um ou milhares de áudios ao mesmo tempo.

- Nos módulos “Gerar Chats do Whatsapp” é possível plotar as transcrições em HTML.

- Você também pode transcrever os áudios junto com o processo de análise do Whatsapp.

- Gere relatório HTML com textos transcritos, hash, contato vinculado ao áudio e chat vinculado ao áudio.

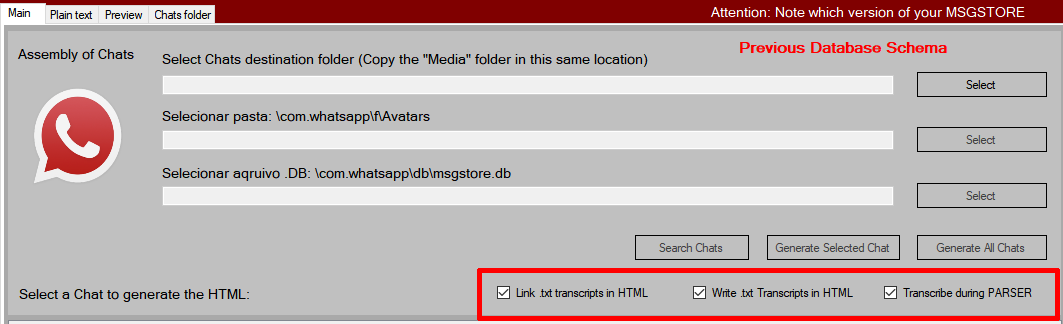

- Selecione a pasta de destino dos bate-papos (copie a pasta “Mídia” para o mesmo local).

- Selecione a pasta: \com.whatsapp\f\Avatars

- Selecione o arquivo .DB: \com.whatsapp\db\msgstore.db

- Nos módulos “Gerar Chats do Whatsapp” é possível plotar as transcrições em HTML.

- Você também pode transcrever os áudios junto com o processo de análise do Whatsapp.

- Novo esquema (Tabela: mensagem ):

- Campos:

- _id, chat_row_id, from_me, key_id, sender_jid_row_id, status, broadcast, recipient_count, participant_hash, origination_flags, origem, timestamp received_timestamp, receipt_server_timestamp, tipo_de_mensagem, dados_de_texto (Mensagens), marcado com estrela, tabelas_de_pesquisa, sinalizadores_de_adição_de_mensagem, sort_id

Se consegue analisar os Chats WhatsApp do esquema de banco de dados anterior.

- Selecione a pasta de destino dos bate-papos (copie a pasta “Mídia” para o mesmo local).

- Selecione a pasta: \com.whatsapp\f\Avatars

- Selecione o arquivo .DB: \com.whatsapp\db\msgstore.db

- Nos módulos “Gerar Chats do Whatsapp” é possível plotar as transcrições em HTML.

- Você também pode transcrever os áudios junto com o processo de análise do Whatsapp.

- Esquema antigo (Tabela: mensagens )

- Campos:

- _id, key_remote_jid, key_from_me, key_id, status, needs_push, dados (Mensagens), registro de data e hora, media_url, media_mime_type, media_wa_type, media_size, media_name, media_caption, media_hash, media_durationorigin, latitude, longitude, thumb_image, remote_resource, received_timestamp, send_timestamp, receipt_server_receiver_server_receiver_server_receiver_dispositivo, registro de data e hora do dispositivo lido, registro de data e hora do dispositivo reproduzido, dados brutos, recipient_count, participant_hash, starred, quoted_row_id, mentioned_jids, multicast_id, edit_version, media_enc_hash, payment_transaction_id, encaminhado, preview_type, send_count, lookup_tables, future_message_type, message_add_on_flags.

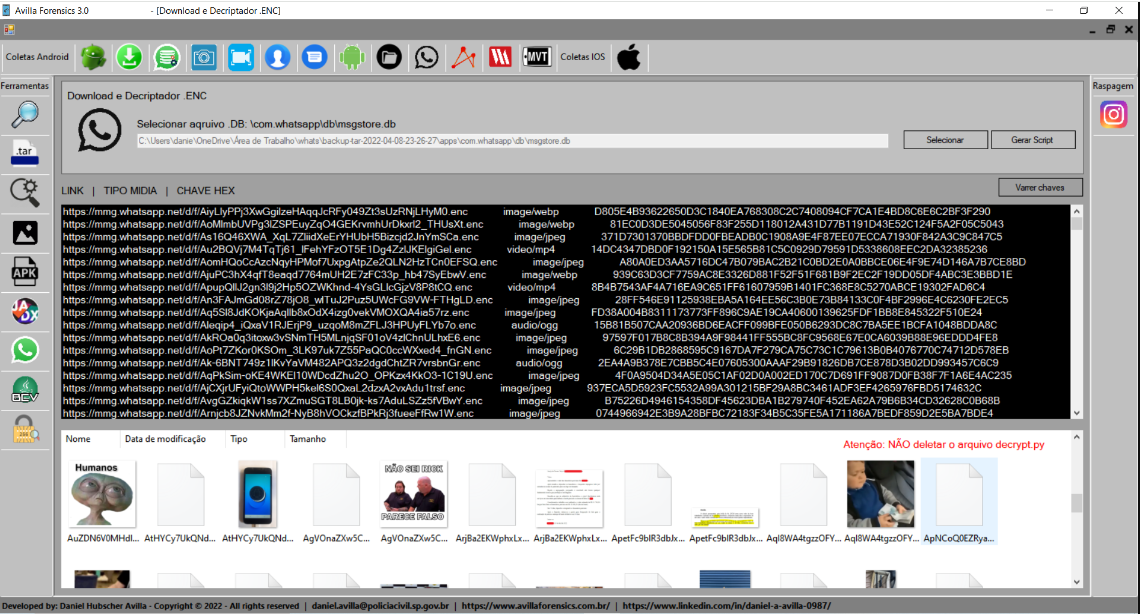

Rastreamento, download e descriptografia de arquivos .ENC do Whatsapp:

- Gere o script e execute o arquivo .bat gerado .

“C:\Forense\bin\whatsapp-media-decrypt\decrypt.py”

Pesquisa de lista de contatos, fotos de avatar e contatos excluídos do WhatsApp:

- Selecione a pasta: \com.whatsapp\f\Avatars

- Selecione o arquivo .DB: \com.whatsapp\db\wa.db

Descriptografia do banco de dados do WhatsApp:

- Cripta14.

- Cripta15.

Acesso através da ferramenta às ferramentas do IPED.

- “C:\Forense\bin\IPEDTools\IPEDTools.exe”

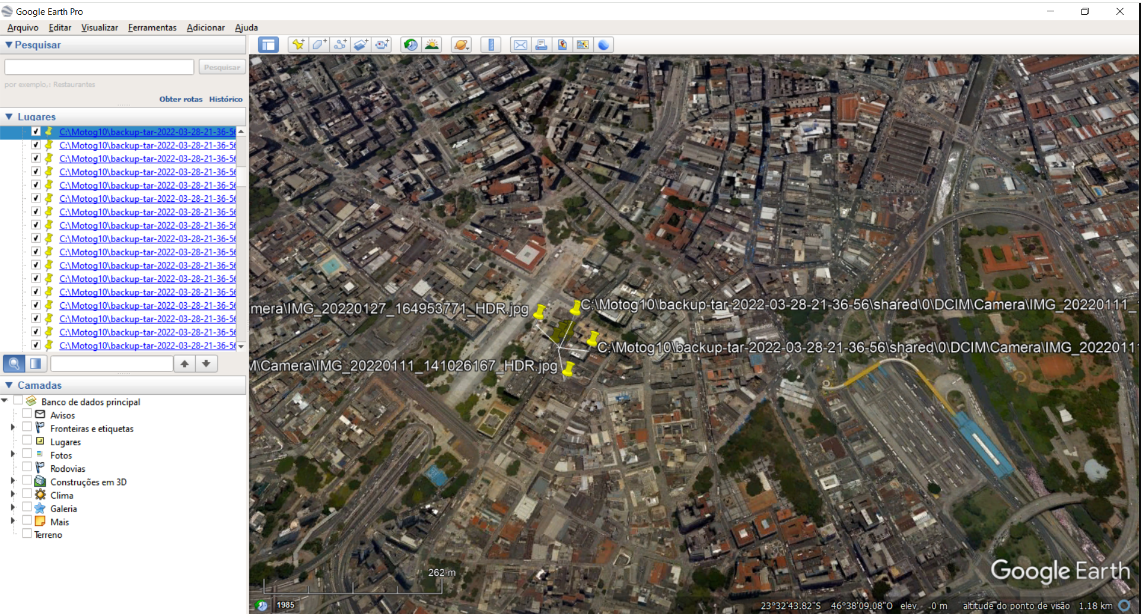

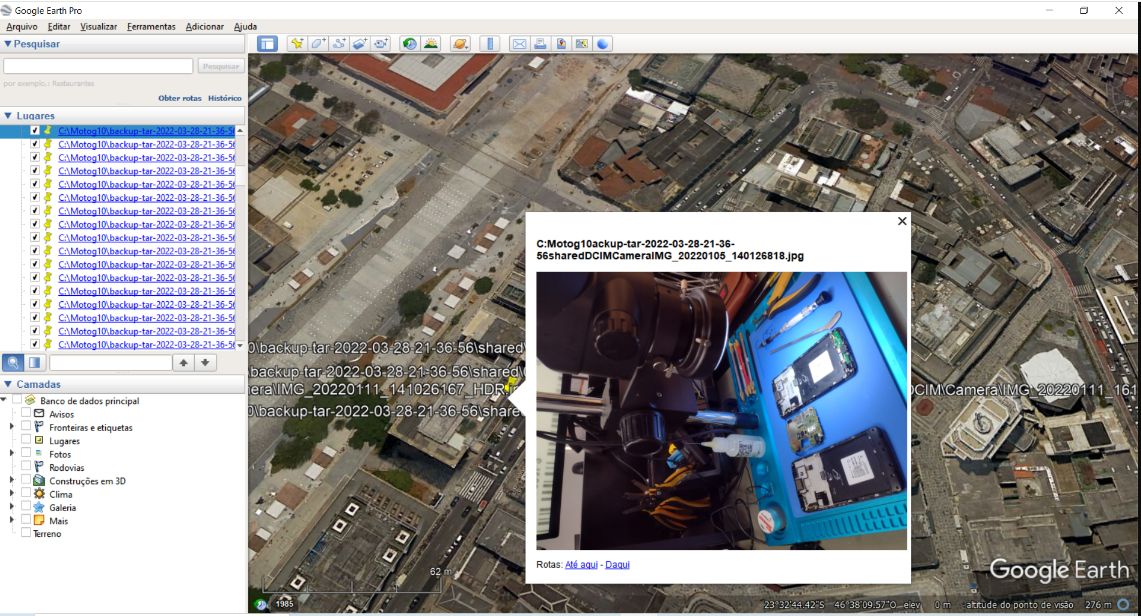

Gráfico (LOTE) de Geolocalização de imagens no Google Search (geo.kml) com patch e miniaturas de imagens:

- Observação: para plotar as miniaturas junto com os pontos amarelos, baixe o Google Earch Pro. Se você plotar no Google Earch Online, apenas os pontos azuis serão plotados sem as imagens.

- Clique em GERAR KML para gerar em lote o arquivo geo.kml

Navegador de pastas do Android (PULL e PUSH):

- Um navegador de pastas simples para PUXAR e ENVIAR arquivos ou pastas.

Senha: avilla_afd

TAMANHO: 3,25 GB

Hash Sha-256: 6530ba50325af012775047ab03f991969d47502680235e142e296d0b9a45b922

Hash Sha-512: 4170211efdf0c97b6eb1c3bd939a39954ad82c50415a570ba983263d337d45eacc8b65b2e094d4f0c503dfffd1f34cb08066ad60c825f40eae708196e46 374b7

Treinamento “Extração Avançada com Avilla Forensics”

Conclusão

O Avilla Forensics é uma ferramenta que revolucionou a análise forense de dispositivos móveis, trazendo eficiência e precisão às investigações. Sua evolução contínua demonstra o compromisso com a comunidade forense, consolidando-se como um recurso indispensável para peritos e investigadores.

Sobre o autor:

Treinamentos que você concluiu na AFD:

-

- Fundamentos de Computação Forense,

- Forense em dispositivos móveis,

- Forense em Internet e OSINT;

- Forense em Memória;

- IPED Forensics – do Zero ao Avançado;

- Threat Intelligence;

- Documentoscopia e Grafoscopia;

- Direito Digital;

- Transcrição Forense; e

- Pericias de Áudio.