Análise Forense em Xbox360

Este artigo tem como objetivo dissertar sobre como proceder uma Investigação Forense em consoles de vídeo game e como a Forense Digital pode auxiliar na elucidação de crimes virtuais. Para saber mais sobre O que é Forense Digital clique no link.

Atualmente os consoles de vídeo game se assemelham mais aos computadores pessoais do que com seus antecessores. Os consoles de jogos de hoje são verdadeiras centrais de multimídia onde podem conectar-se e navegar na Internet, transmitir e armazenar fotos, conversas de áudio e vídeo e muito mais.

Então, caso o dispositivo seja modificado usando um chip ou sistema operacional de modificação de terceiros, os recursos do dispositivo podem ser expandidos ainda mais (para efeito deste artigo, foi periciado um console Xbox360 original).

Reconhecendo esses avanços e capacidades, é concebível que esses dispositivos possam ser usados para cometer ou auxiliar em atividades cibercriminosas como extorsão, roubo de identidade, pornografia infantil.

Com as suas capacidades cada vez maiores, a probabilidade de expansão de atividades criminosas conduzidas em ou sobre os consoles aumenta. Isso sem levar em consideração em identificarmos um equipamento adulterado afim de reproduzir jogos piratas.

Portanto, devem ser considerados fontes valiosas de evidências digitais. Para ler mais sobre diretrizes de coleta e arquivamento, acesse: RFC 3227 – Diretrizes para Coleta e Arquivamento de Evidências

Computação Forense

É uma disciplina relativamente nova que combina elementos da lei e da ciência da computação para coletar e analisar dados de sistemas de computadores, redes de comunicações e dispositivos de armazenamento de uma forma que seja admissível como prova em um tribunal. Os consoles de jogos agora fornecem uma série de evidências que podem ser submetidas à Análise Forense além da mera informação relacionada a jogos de vídeo game.

Embora o modelo Xbox360 hoje em dia seja um equipamento considerado obsoleto pelos amantes do mundo dos games, é ainda muito utilizado, e acredito eu, uma ótima fonte para estudos.

Etapas do Processo Análise Forense em Xbox360

Para este estudo foram obedecidas todas as etapas conforme determina a Norma ABNT/ISO 27037 (Diretrizes para identificação, coleta, aquisição e preservação de evidência digital).

Conforme descrito a seguir, foram utilizadas algumas ferramentas Forenses durante todas as etapas do processo de aquisição da imagem do HD, extração e análise, assim como a preservação da evidência.

WIRESHARK: Utilizado durante a etapa inicial, no qual foram criadas diversas evidências como, uma conta de usuário no Xbox LIVE, navegar na internet, baixar aplicativos, assistir vídeos no Youtube, etc. e posteriormente a tentativa em identificar a transmissão destes pacotes na rede. O Wireshark é um programa que verifica os pacotes transmitidos em uma rede LAN. O objetivo deste tipo de software, também conhecido como sniffer, é detectar problemas de rede, conexões suspeitas, auxiliar no desenvolvimento de aplicativos e qualquer outra atividade relacionada a rede.

Disponível em: https://wireshark.br.uptodown.com/windows

PALADIN: Utilizado na fase de aquisição da evidência quando foi extraído a imagem do HD do console Xbox360. É uma distribuição Linux baseada no Ubuntu que simplifica várias tarefas Forenses, trata-se de uma solução completa para triagem, geração de imagens, exames e relatórios.

Disponível em: https://sumuri.com/product/paladin-64-bit-version-7

IPED – Indexador e Processador de Evidências Digitais: Ferramenta fantástica utilizada na fase de análise da evidência. O software foi desenvolvido pelo Perito Criminal Federal e professor do curso de Pós-graduação em Computação Forense e Perícia Digital do IPOG, Luís Filipe da Cruz Nassif, com o apoio de outros peritos da Polícia Federal, para a investigação da Operação Lava Jato. O IPED é um sistema desenvolvido em Java, para indexação e processamento de evidências digitais, que busca e organiza dados de interesse em arquivos visíveis, o IPED recupera arquivos ocultos, apagados e fragmentados que estejam em dispositivos como discos rígidos, pendrives, cartões de memória, SSDs, CDs, DVDs e outros tipos de mídias de armazenamento.

Disponível em: https://servicos.dpf.gov.br/ferramentas/IPED

FATXplorer64: Software utilizado como complemento para a interpretar os arquivos nativos do console XBOX360, uma vez que nem todos os arquivos foram corretamente interpretados no Windows ou Linux. O FATXplorer é um explorador de dispositivos de armazenamento para Xbox 360. Com suporte total para todas as partições em vários dispositivos, podemos identificar arquivos de sistema ocultos, assim como visualizar os itens eliminados no dispositivo e recuperá-los.

Disponível em: https://fatxplorer.eaton-works.com/download

USBXtaf-Xplorer: O Software é um programa desenvolvido para transferir conteúdo do computador para o console e vice-versa a partir de um pendrive ou, até mesmo, de um HD externo configurado no aparelho da Microsoft, de forma que seja possível enviar para o Xbox360 temas, jogos, imagens entre outros.

Disponível em: https://gruntmods.com/usb-xtaf-explorer

Introdução ao Console Xbox360 Análise Forense em Xbox360

Embora o Xbox360 seja desenvolvido pela Microsoft, este possui um sistema de arquivos diferente dos formatos reconhecidos no Windows, ou seja, faz-se necessário utilizar softwares específicos afim de tratamento da evidência.

O sistema de arquivos é uma forma de organização, proteção e representação dos dados estruturados, acompanhado de um conjunto de metadados, que proporciona uma visão sistêmica do grande volume de informações contidas em mídias de armazenamento computacional.

O sistema de arquivos utilizado no console Xbox360 é o FATX. O FATX é um sistema de arquivos único que foi implementado nos consoles Xbox360. É semelhante ao sistema de arquivos FAT32, mas existem pequenas diferenças. FATX não contém o típico boot de inicialização ou sistema de arquivos como os encontrados no FAT32. Um motivo para esta variação na formatação de arquivos é que o Xbox foi concebido exclusivamente para entretenimento em oposição a produtividade.

Assim, redundância e suporte legado são perdidos para aumentar a velocidade do sistema. Outro motivo é proteger dados proprietários. Os arquivos executáveis da plataforma, caso alterados, os arquivos não sejam inicializados. Esta análise forense do disco rígidos da Xbox360 revelou que, embora os dados de propriedade sejam criptografados, os dados do usuário não são.

Utilização do Console e Captura de Tráfego na Rede Análise Forense em Xbox360

Para fins de estudo e didáticos para elaborar este artigo, foi dedicado um período razoável para criar uma conta na Xbox LIVE, navegar na internet, baixar demo de jogos e aplicativos, utilizar o chat com amigos, e claro, jogar GTA5.

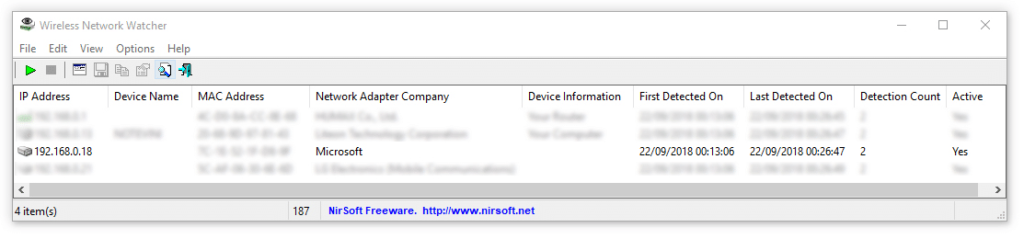

Durante este processo foi identificado o endereço de IP 192.168.0.18 atribuído ao Xbox360 na rede LAN, através do software Wireless Network Watcher (por motivos de segurança, algumas informações foram desfocadas).

Figura 1 – Identificação dos equipamentos conectados a rede LAN.

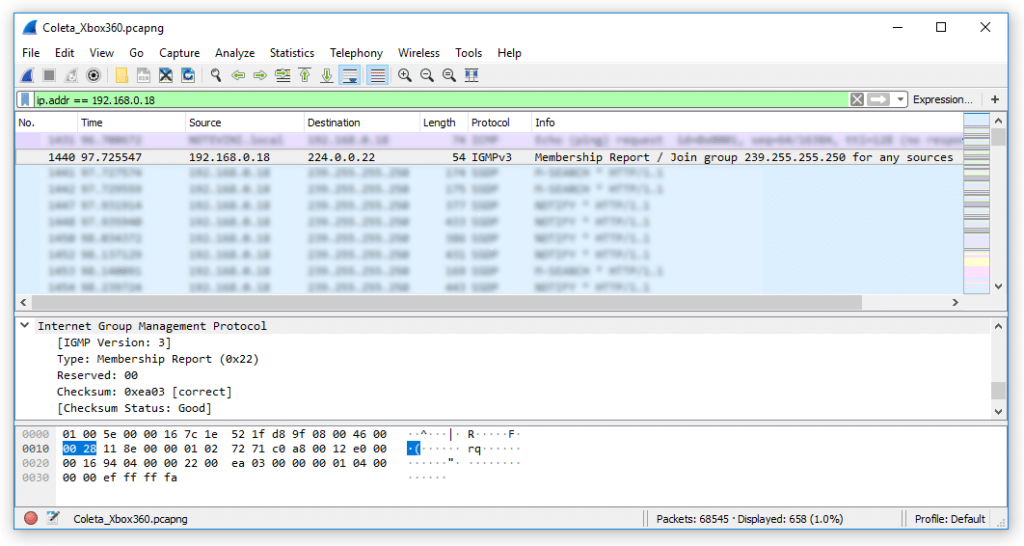

A partir deste momento, foi iniciado o software Wireshark para realizar a captura do tráfego na rede LAN, porém para facilitar a interpretação dos dados, foram utilizados os filtros de captura, no qual foi setado apenas para capturar o tráfego relacionado ao Xbox360, seja como destino ou origem para o IP 192.168.0.18.

Através da análise dos pacotes, foram identificados apenas dois protocolos relevantes:

Na figura 2 destaca-se o protocolo IGMPv3, pois este representa a autenticação da conta de usuário configurada no Xbox360 na plataforma do XboxLIVE da Microsoft.

O Protocolo IGMP permite que hosts registrem a um Grupo Multicast encaminhando/respondendo mensagens IGMP ao Roteador da rede LAN. Roteadores e Switches na Camada 3 do modelo OSI escutam as mensagens IGMP e encaminham o fluxo para o segmento solicitante.

Figura 2 – Wireshark (Captura de pacotes na rede LAN)

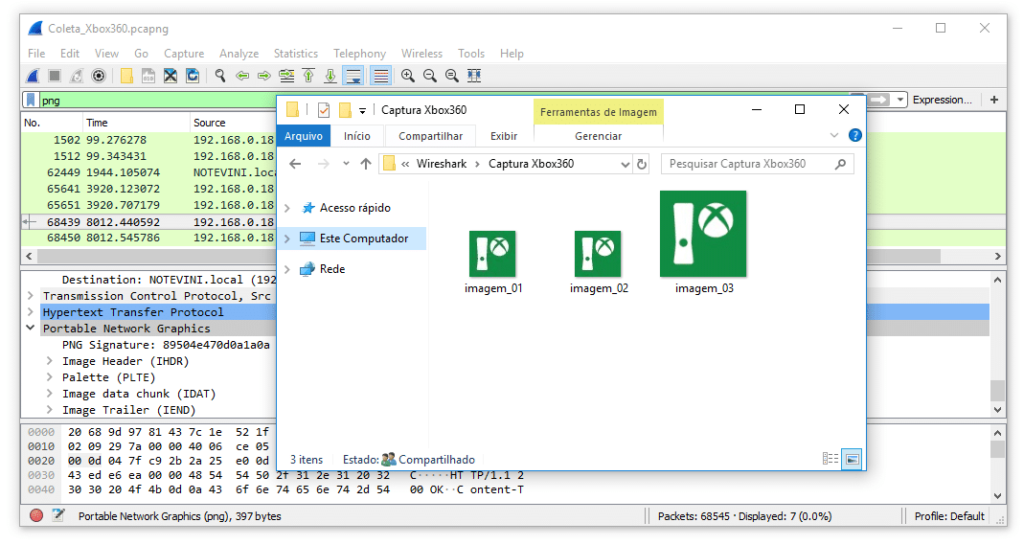

Outro ponto bastante interessante, foi a possibilidade em capturar e exportar algumas imagens que trafegaram na rede, embora que para este estudo não tenha sido identificado um grande de volume de arquivos e/ou relevância nas fotos, dependendo do caso, este pode ser um recurso muito válido.

Figura 3 – Imagens capturadas através do Wireshark

Aquisição da Imagem de Disco Análise Forense

Concluído o processo de criação da evidência, a unidade de disco foi removida do console, todas as precauções necessárias foram tomadas para diminuir as chances de danos à unidade. A questão principal de uma perspectiva de pesquisa era garantir que os processos fossem todos documentados e caso necessário repetidos.

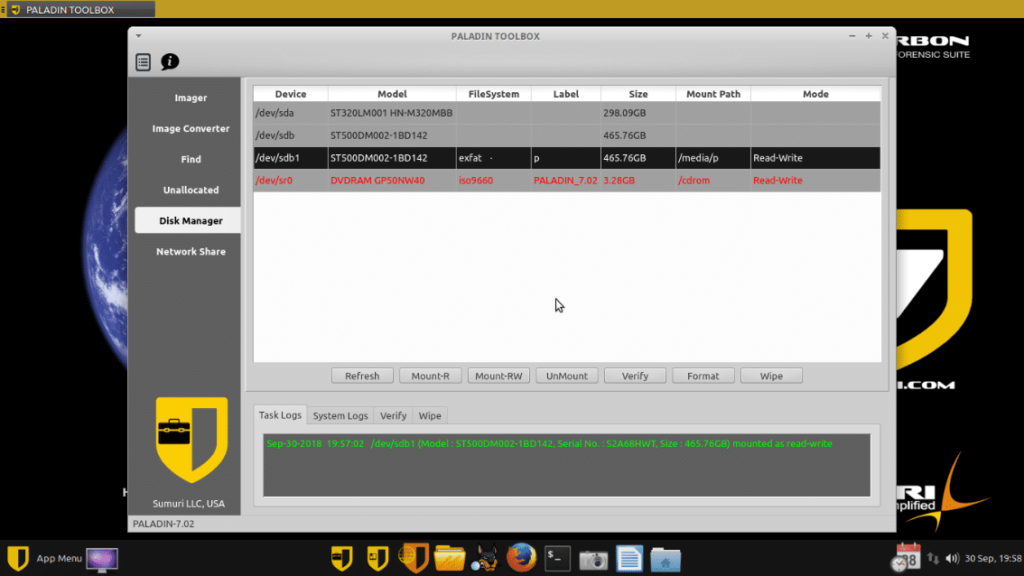

Afim de manter a integridade da imagem de disco, durante o processo de extração da imagem do HD, foi utilizando a distro Linux Paladim. O Paladim possibilita a opção de bloqueio de escrita no HD de origem, para que desta maneira não venhamos a comprometer a evidência durante o processo de extração da imagem.

Figura 4 – Configuração inicial para a aquisição da imagem de disco

Após realizado as configurações na ferramenta foi iniciado o processo de extração da imagem de disco, a qual foi nomeada a imagem para “img_xbox360.000”.

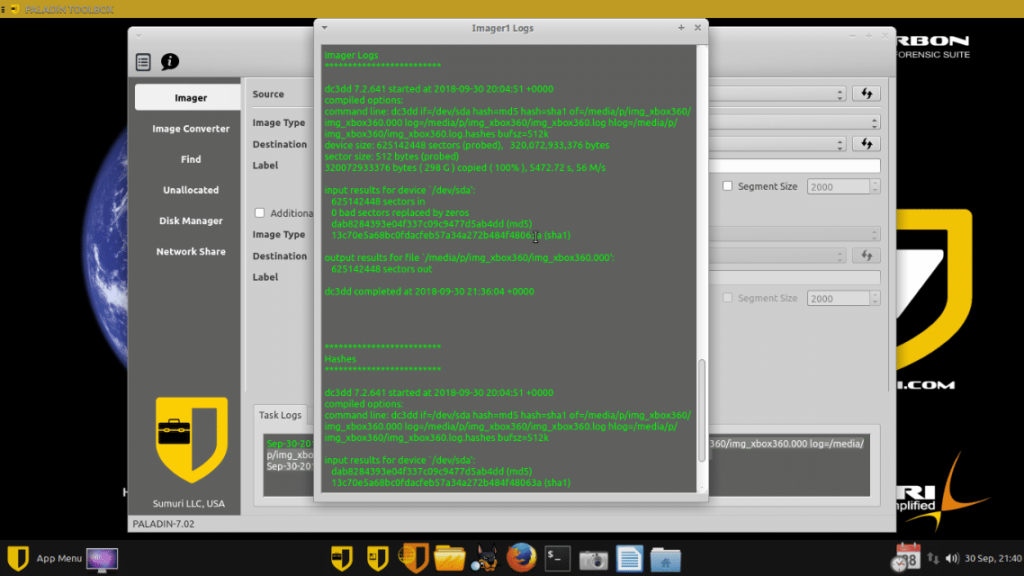

Quando da conclusão no processo de aquisição da imagem, será aberto automaticamente uma janela informando detalhamento do processo, como as informações de discos de origem e destino, logs e principalmente o código hash do arquivo de imagem criado.

Figura 5 – Conclusão do processo de aquisição da imagem

Análise da Evidência Análise Forense em Xbox360

Durante esta etapa do processo de análise da evidência, o arquivo img_xbox360.000 foi submetido a análise através do software IPED (Indexador e Processador de Evidências Digitais), como o próprio nome já menciona, o software realiza a indexação e processamento de evidências digitais, busca e organiza em dados de arquivos, todos os arquivos ocultos, apagados e fragmentados assim como as expressões encontradas nos arquivos durante o processo.

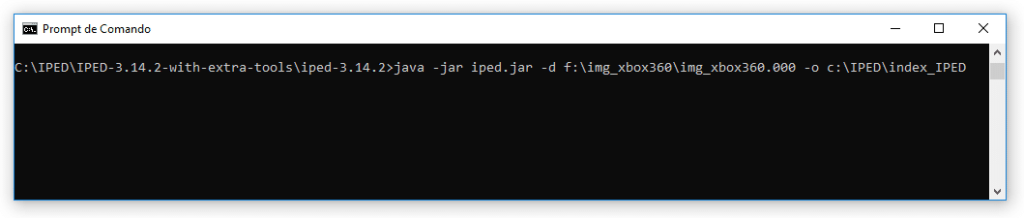

Após uma breve configuração no arquivo de texto, o software que é executado em Java, foi iniciado através de linha de comando no CMD do Windows, e então iniciado o processo de indexação da imagem “img_xbox360.000”.

Figura 6 – Linha de comando para início da indexação dos dados no IPED

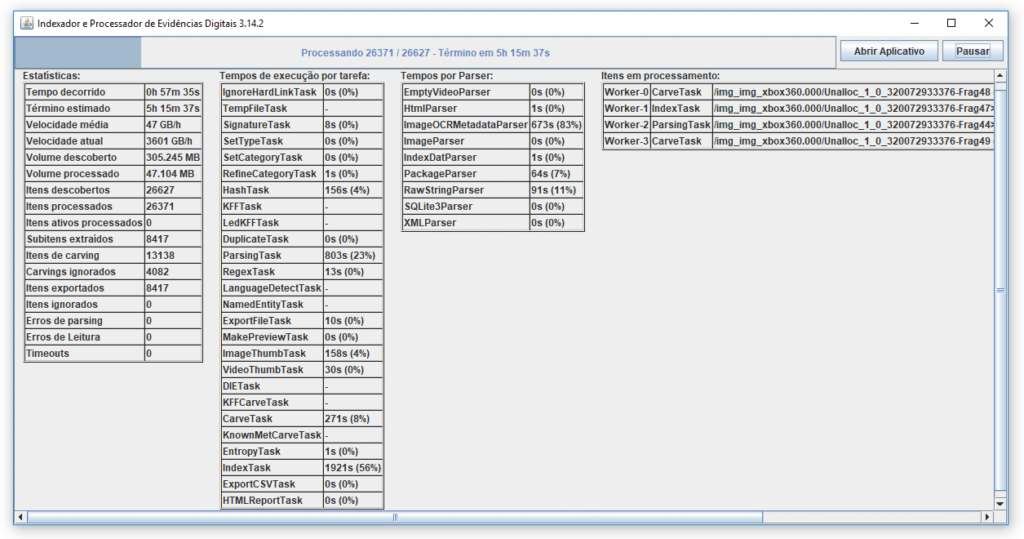

Durante o processo de indexação, é apresentado a tela de execução do IPED, no qual serão apresentadas as informações de estatísticas de utilização do processamento da imagem, utilização de DataCarving no qual serão analisados também os arquivos não alocados na imagem “img_xbox360.000”.

Figura 7 – Processo de indexação de dados no IPED

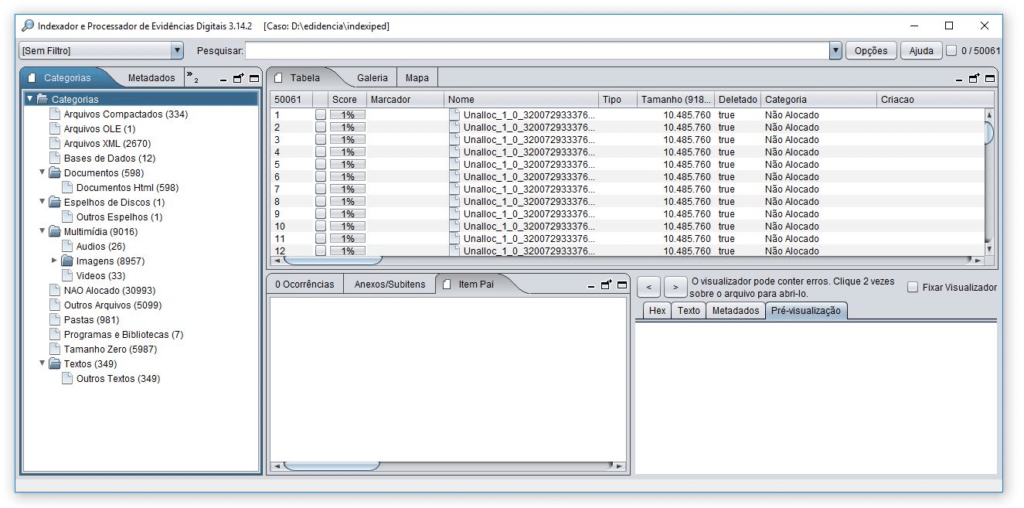

Concluído o processo de indexação, automaticamente é criado o arquivo “IPED-SearchApp.exe” a qual possibilita acesso ao painel do IPED com o resultado da indexação da evidência.

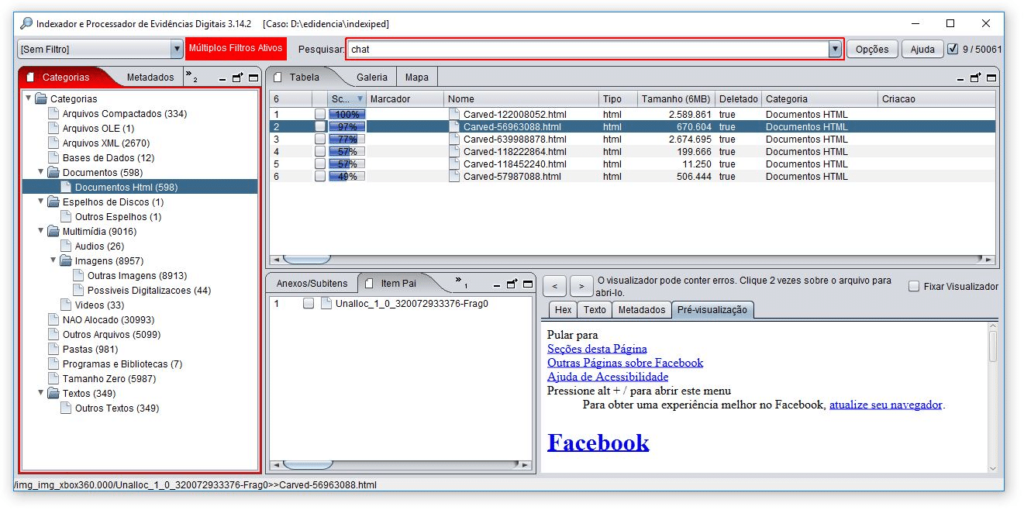

Neste painel podemos utilizar os filtros para facilitar a identificação dos arquivos relevantes para a investigação, como filtro por extensão de arquivo, vestígios de armazenamento em nuvem, chats, e-mail, geolocalização de arquivos, assim como a possibilidade de visualização dos arquivos, seus metadados e código hash. Análise Forense

Figura 8 – Painel de visualização do IPED

O IPED nos possibilita a pesquisa manual por expressões, uma vez que sua indexação analisa os metadados dos arquivos.

Figura 9 – Pesquisa manual por terminologia no IPED

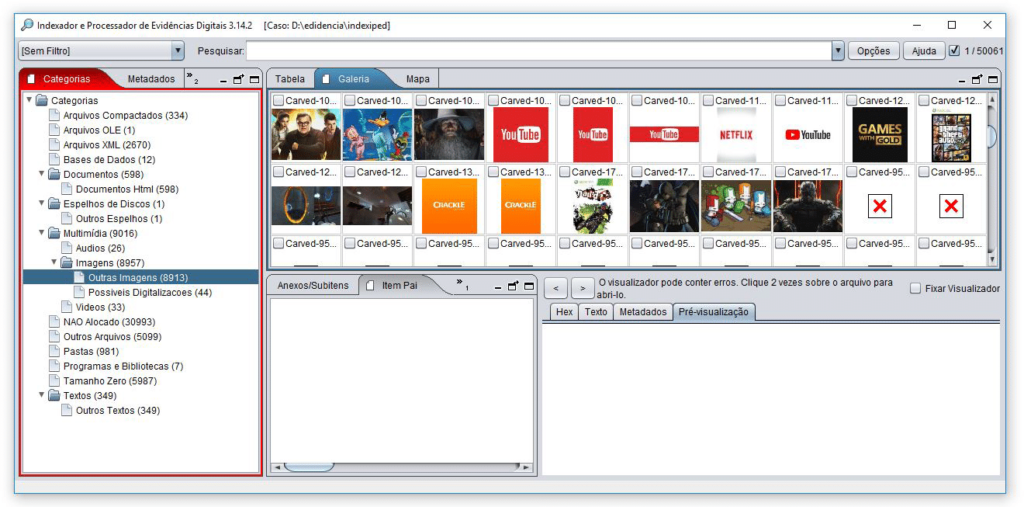

No painel é possível a visualização dos arquivos de imagem em miniatura, assim como a possibilidade na extração do arquivo. Análise Forense

Figura 10 – Visualização em miniatura das imagens indexadas no IPED

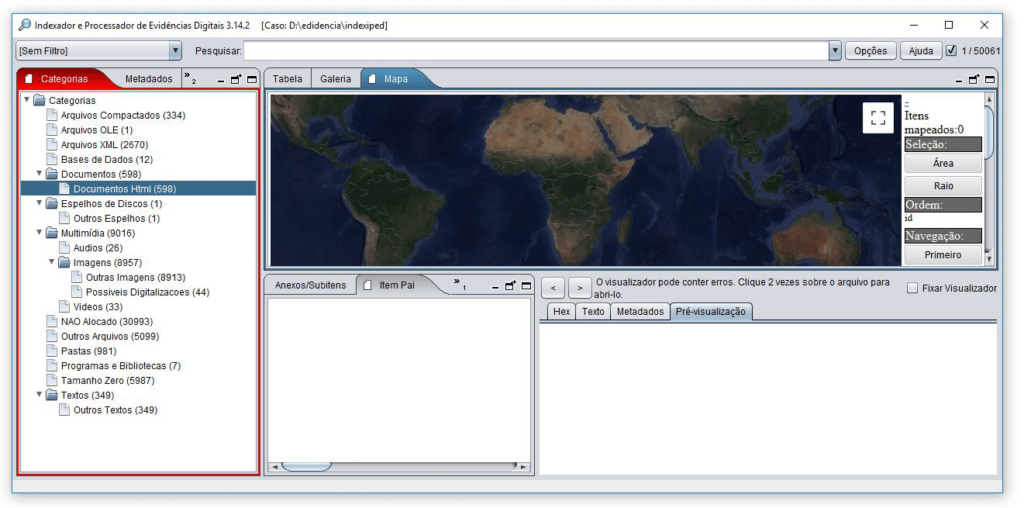

O IPED também nos permite a identificação e mapeamento dos arquivos que possuem a geolocalização em seus metadados. Análise Forense

Figura 11 – Identificação de geolocalização de arquivos

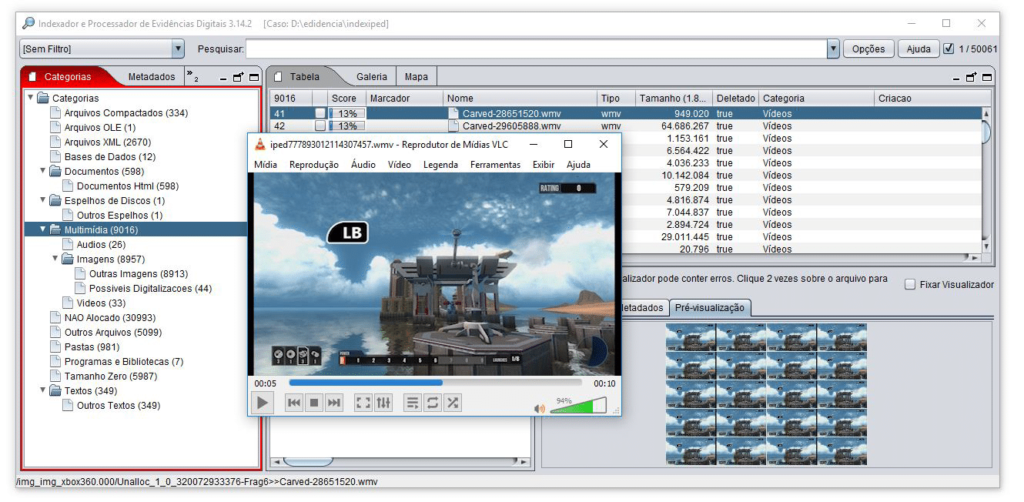

Reprodução de áudio e vídeo

Figura 12 – Reprodução de arquivo de vídeo

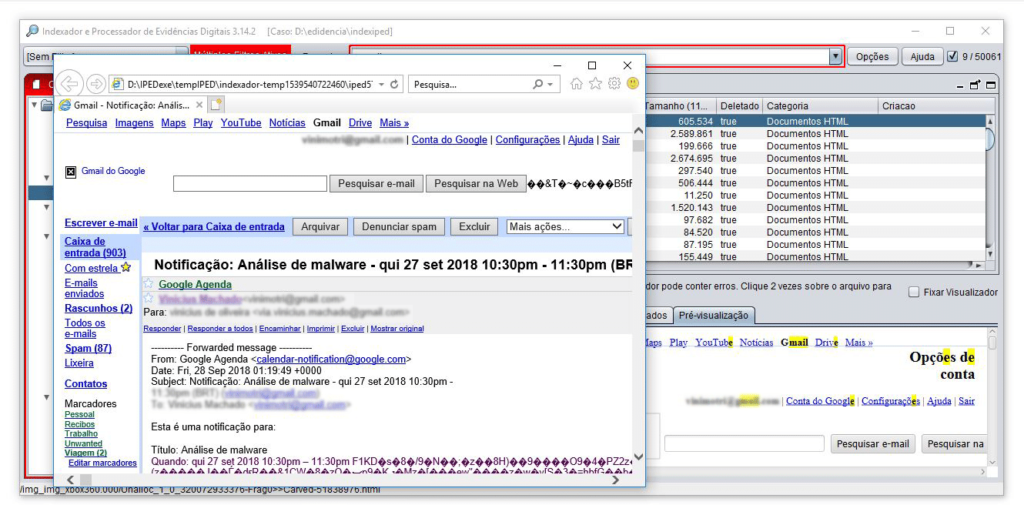

A possibilidade na identificação de mensagem de e-mail encaminhada através do navegador Internet Explorer. Porém a captura dos dados relacionados ao navegador o IPED recuperou de maneira “limpa” pois não captura a configuração do arquivo CSS. Análise Forense

Figura 13 – Análise de arquivo html

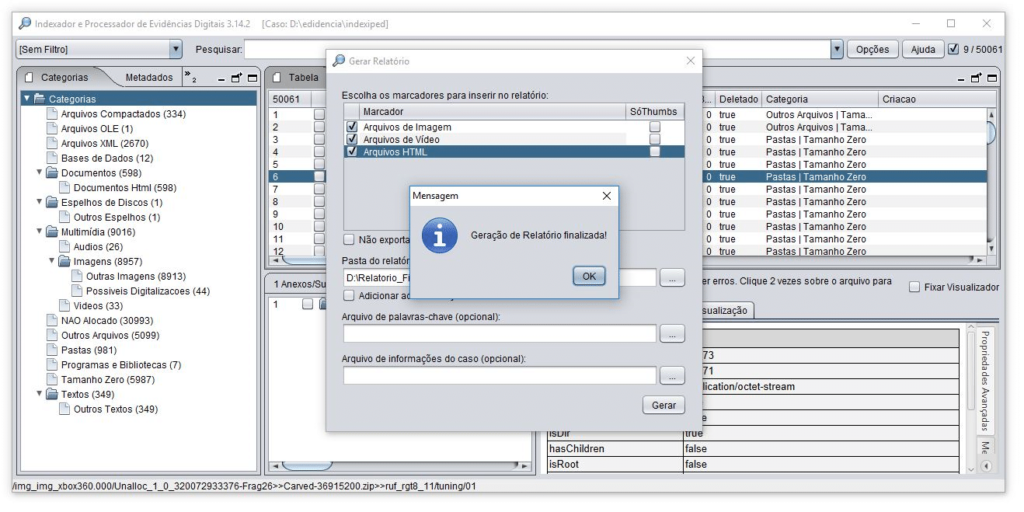

Concluído o processo da análise da imagem, o IPED possibilita a customização de um relatório com os arquivos relevantes durante a pesquisa. Análise Forense

Figura 14 – processo final no IPED com a criação de um relatório com arquivos relevantes

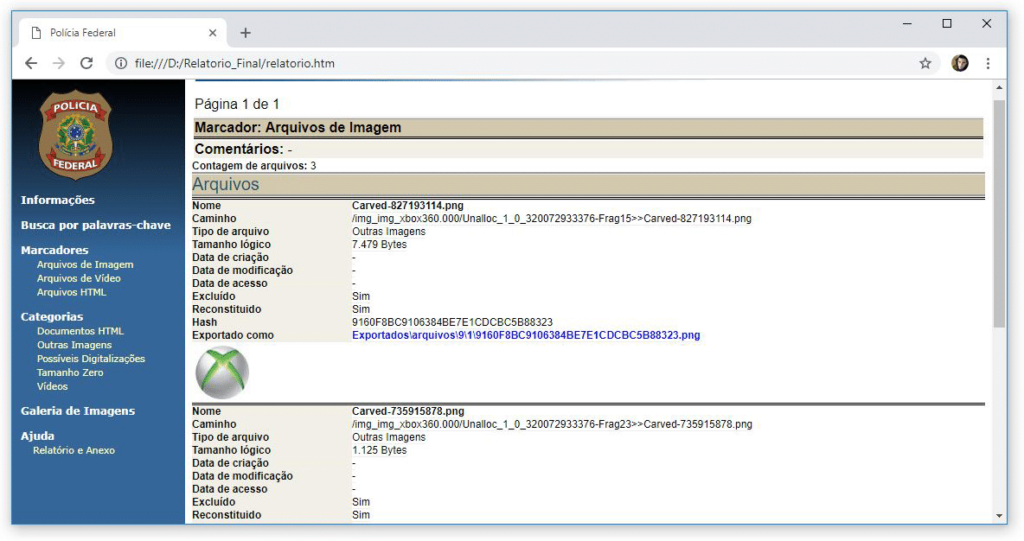

O relatório é gerado através de um arquivo em html, por padrão possui o logotipo da Polícia Federal, ou seja, apenas pode ser utilizado de maneira oficial por peritos da equipe da Polícia Federal. Mas o relatório em si, é um ótimo recurso, pois nele podem ser anexados os arquivos relevantes assim como os catalogar conforme a necessidade para cada caso. Análise Forense

Ainda no relatório são informados detalhes importantes de cada arquivo como tipo de arquivo, local para onde foram extraídos, tamanho em disco, código hash e a visualização padrão.

Figura 15 – Relatório gerado através do IPED

Ferramentas Complementares Análise Forense em Xbox360

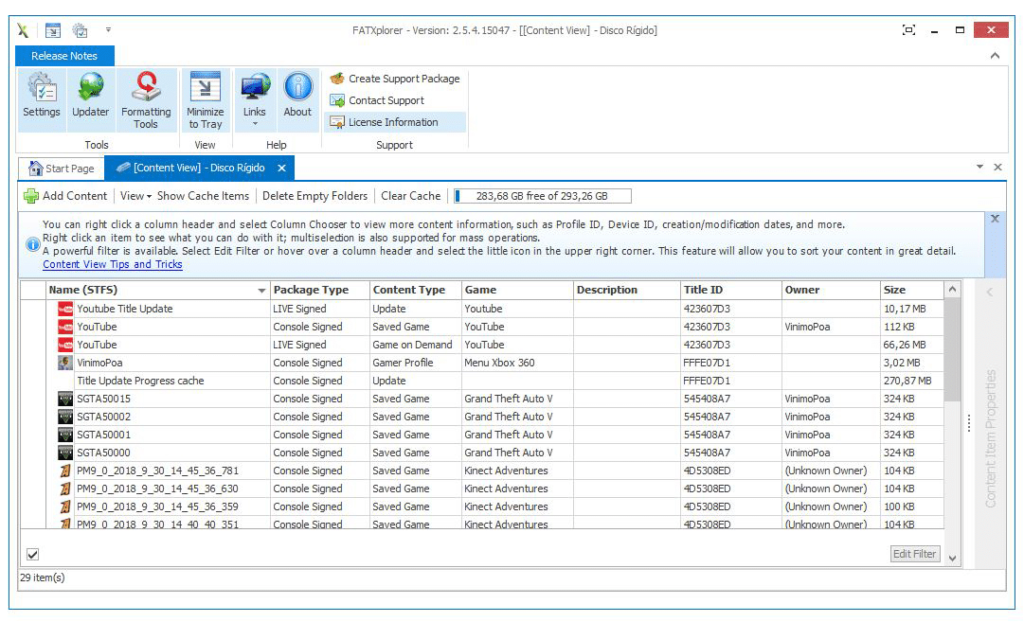

Outra ferramenta utilizada foi o software FATXplorer, utilizado como complemento para a interpretar os arquivos nativos do console XBOX 360, uma vez que nem todos os arquivos foram corretamente interpretados no Windows ou Linux.

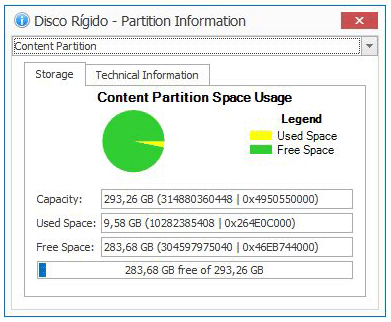

O FATXplorer foi utilizado para mapear a imagem “img_xbox360.000” e a possibilidade de extrair algumas informações como tamanho de disco, armazenamento utilizado e espaço livre. Análise Forense

Figura 16 – Resumo das informações sobre espaço em disco

O software FATXplorer possibilitou também identificar os arquivos nativos do Xbos360, pois é um explorador de dispositivos de armazenamento para Xbox 360. Com suporte total para todas as partições em vários dispositivos. Em virtude de o software possuir uma biblioteca específica para a interpretação dos arquivos utilizados no Xbox360, foi possível a identificação dos arquivos de jogos salvos, identificar o perfil do utilizador no Xbox LIVE, e também identificar os arquivos de imagem registrados durante a reprodução de alguns jogos com o Kinect.

Figura 17 – Painel de visualização do software FATXplorer

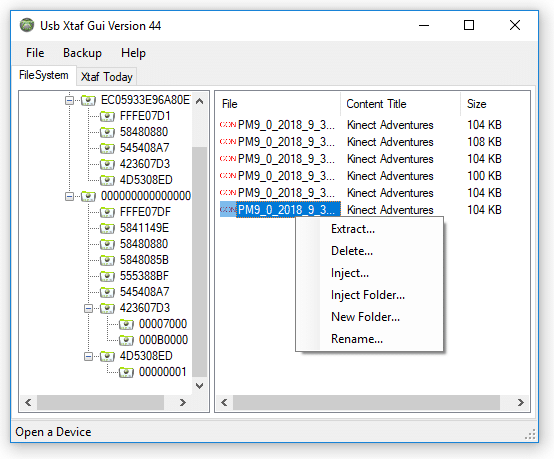

Para concluir o processo da análise na imagem “img_xbox360.000”, foi utilizado o software USBXtaf-Xplorer afim de extrair e converter os arquivos de imagem registrados durante a reprodução de alguns jogos com o Kinect, neste exemplo foram identificadas as fotos registradas durante a execução do jogo Kinect Adventures (para efeito de privacidade as fotos foram desfocadas). Análise Forense

Figura 18 – Painel de visualização do software USB-XTAFGUI

Exemplo de imagens extraídas através do software

Figura 19 – Imagens extraídas através do software USB-XTAFGUI

Conclusão Análise Forense

Enfim, embora os desafios sejam muitos, através do estudo da Forense Digital não existe dispositivo “computacional” que não possa ser periciado. Neste artigo foi detalhado uma perícia em um console de vídeo game, mas através da Forense Digital também podemos identificar crimes cibernéticos em computadores, servidores, rede de computadores, smartphones, equipamentos IoT (internet das coisas), e assim por diante. Análise Forense

Por Vinícius Machado