1. Introdução

Uma análise de vulnerabilidades tem como objetivo identificar e mapear as vulnerabilidades encontradas em um ativo de TI. Os profissionais de segurança da informação utilizam a análise de vulnerabilidades como parte do processo de um pentest, dependendo da metodologia e objetivo do teste de intrusão.

É importante destacar que uma análise de vulnerabilidades pode apresentar falsos positivos. Portanto, de acordo com os resultados obtidos em uma análise, será necessário, eventualmente, realizar uma PoC (Prova de Conceito).

Isso significa que os profissionais de segurança da informação não devem confiar apenas nos resultados automatizados dos scanners de vulnerabilidades e, em vez disso, devem verificar manualmente se as vulnerabilidades identificadas são legítimas.

Existem diversas ferramentas para realização de uma análise de vulnerabilidades, entre elas o Nessus que é um software de análise de vulnerabilidades distribuído pela Tenable, a qual segundo a mesma afirma que a ferramenta apresenta a menor taxa de falso positivos, além de receber constantes atualizações em relação aos seus plugins.

O Nessus é uma ferramenta paga; no entanto, possui uma versão gratuita denominada ‘Essentials’, destinada para fins educacionais. Esta versão gratuita possui algumas limitações, como o limite de 16 endereços IPs por Scan. Portanto, para uso profissional e em ambientes com requisitos mais abrangentes, é recomendável, sobretudo, considerar a versão paga.

2. Análise de Vulnerabilidade – Como baixar e instalar o Nessus Essentials?

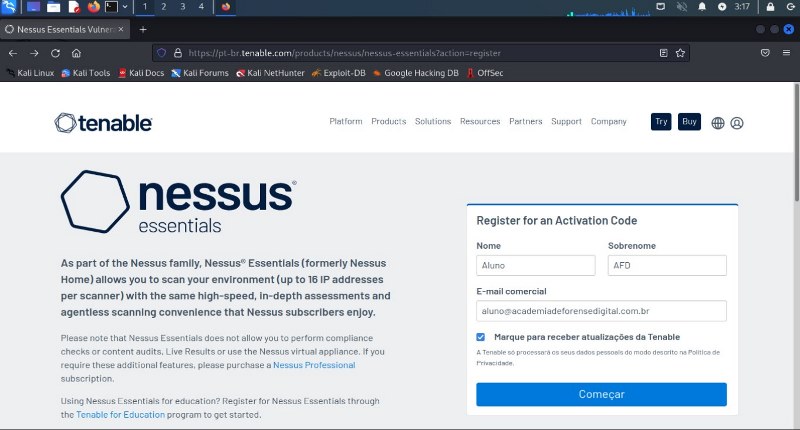

O Primeiro passo é realizar o registro para obter uma chave de ativação para o do Nessus Essentials, esse processo pode ser realizado a partir do site da Tenable, ou clicando aqui.

Figura 1 – Página de registro do Nessus Essentials – Análise de Vulnerabilidade

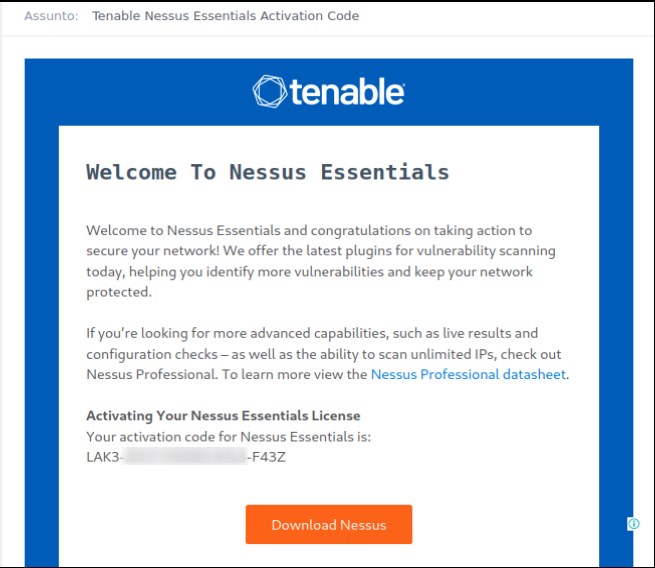

Após preencher o formulário a chave de ativação do Nessus Essentials será enviado para o e-mail inserido. O próximo passo é realizar o download do Nessus o qual pode ser realizada pelo link de download do e-mail ou clicando aqui.

Figura 2 – E-mail com a chave de ativação do Nessus Essentials – Análise de Vulnerabilidade

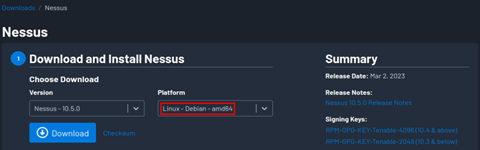

Neste momento é necessário selecionar a versão do Nessus e o sistema operacional na qual o Nessus será utilizado. Caso esteja utilizando o ‘Kali Linux 64 Bits’ basta selecionar a mesma configuração demostrada abaixo.

Figura 3 – Página de download do Nessus – Análise de Vulnerabilidade

Com o download finalizado é necessário utilizar o gerenciador de pacotes ‘dkpg’ para realizar a instalação do pacote.

Figura 4 – Instalação do Nessus – Análise de Vulnerabilidade

Em seguida inicie o serviço do Nessus.

Figura 5 – Inicialização do serviço do Nessus – Análise de Vulnerabilidade

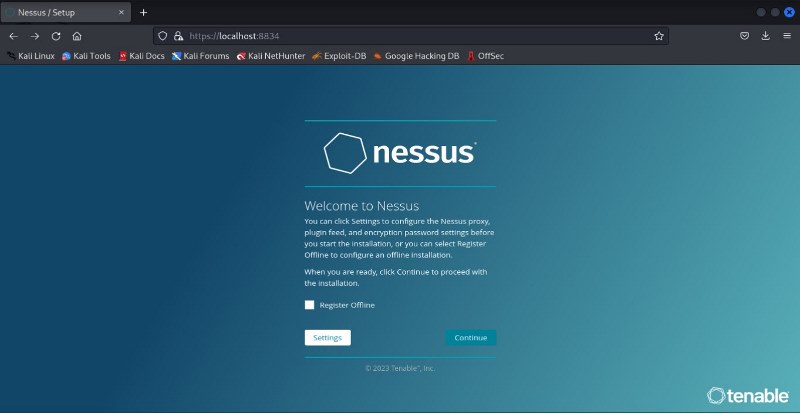

Em uma utilização local basta acessar “https://localhost:8834” pelo navegador e clicar em “Continue”.

Figura 6 – Página inicial de configuração do Nessus – Análise de Vulnerabilidade

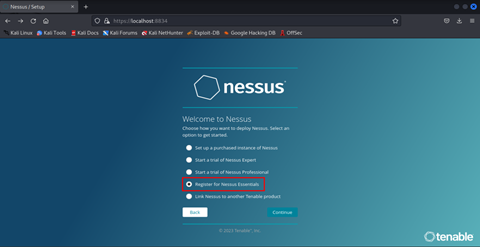

Na tela seguinte selecione a opção “Register for Nessus Essentials” e clique em “continue”.

Figura 7 – Página de seleção da ativação do Nessus – Análise de Vulnerabilidade

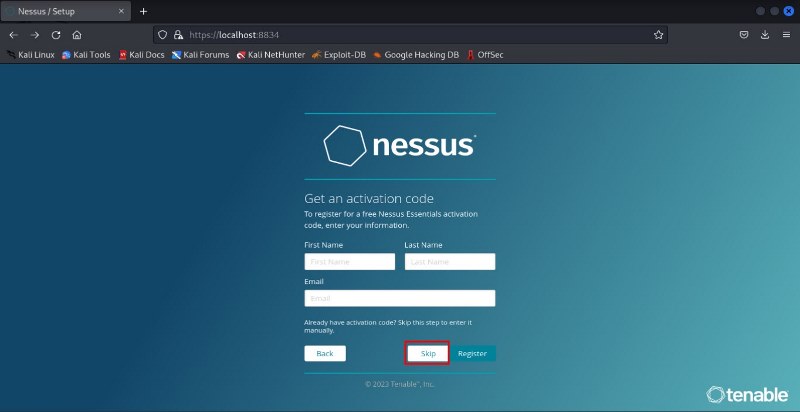

Nesta tela clique em “Skip” se o registro já estiver sido feito e tenha a chave de ativação em mãos, caso contrário, realize o cadastro para obter a chave de ativação.

Figura 8 – Página de registro do Nessus – Análise de Vulnerabilidade

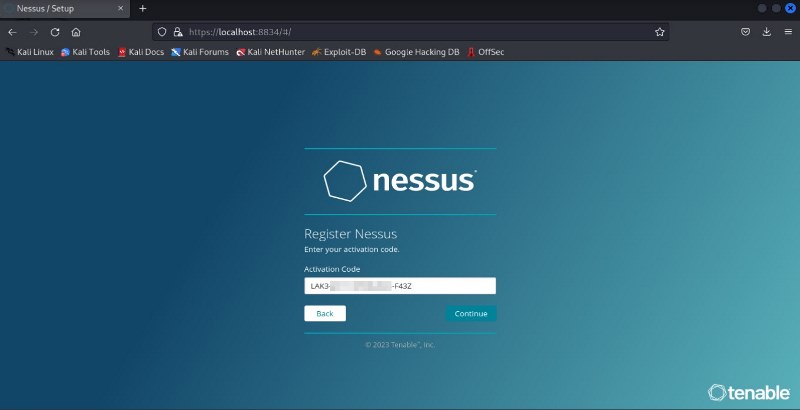

Chave de ativação

Na tela seguinte insira a chave de ativação que foi enviada para o seu e-mail e clique em “Continue”.

Figura 9 – Página de ativação do Nessus Essentials – Análise de Vulnerabilidade

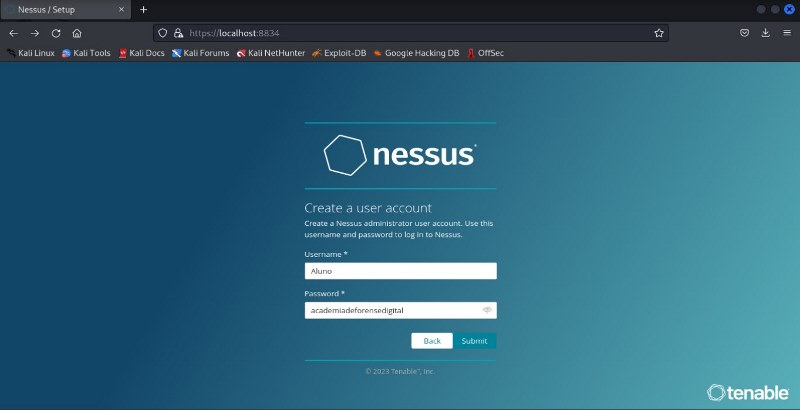

Em crie um usuário e senha e clicar em “Continue”. Observe que segundo a Tenable a senha não pode conter caracteres Unicode.

Figura 10 – Página de criação do usuário do Nessus – Análise de Vulnerabilidade

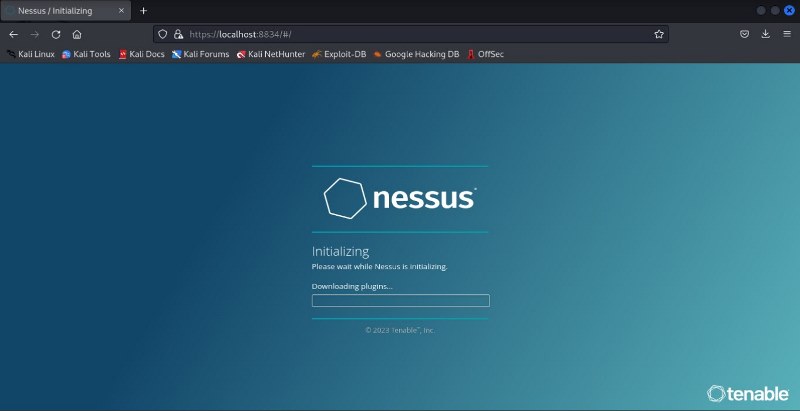

Neste momento basta esperar que o Nessus finalize o download e suas configurações.

Figura 11 – Página de instalação do Nessus – Análise de Vulnerabilidade

Observe que, mesmo após a conclusão do processo anterior, você deve esperar que os plugins terminem de ser compilados.

Figura 12 – Página Inicial do Nessus.

3. Como realizar uma análise de vulnerabilidades com Nessus Essentials?

A análise de vulnerabilidades pode ser utilizada em diversas situações, de acordo com o objetivo do profissional. Ela é especialmente útil no pentest após o mapeamento dos ativos de TI do alvo. Dessa forma, os profissionais de segurança da informação podem identificar vulnerabilidades específicas em sistemas e redes que precisam ser corrigidas ou mitigadas de acordo com as políticas de segurança da organização.

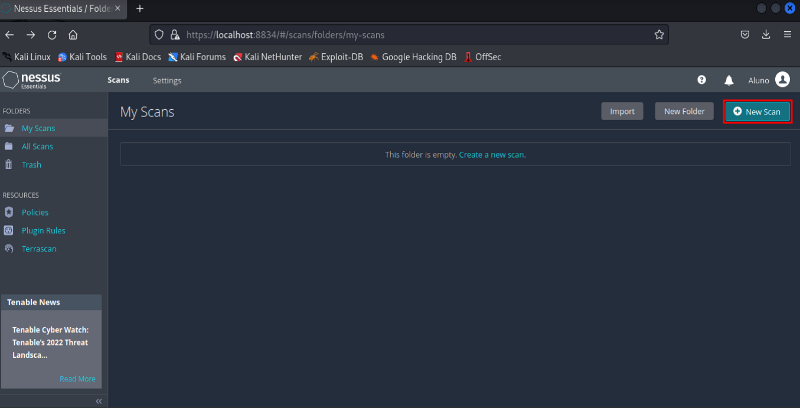

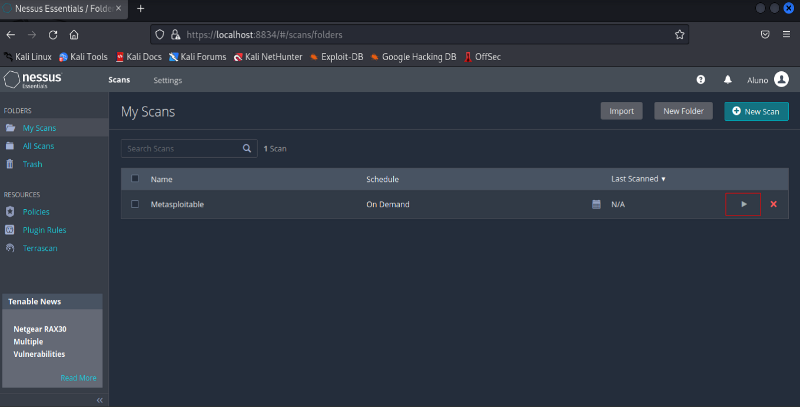

Para criar um Scan basta clicar em “New Scan” ou “Create a new Scan”.

Figura 13 – Página inicial do Nessus.

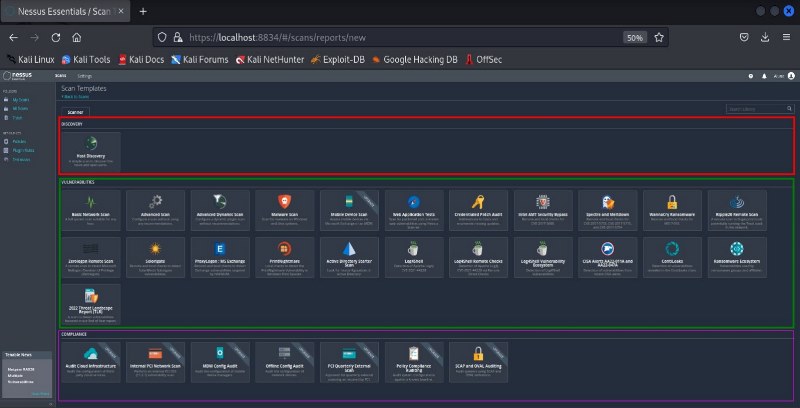

Observe que o Nessus categoriza o ‘Scan’ em Discovery, Vulnerabilities e Compliance. Cada categoria tem seu objetivo. Além disso, existem modelos de ‘Scan’ presentes em cada uma delas, cada um com características específicas. Isso permite aos profissionais de segurança escolherem a abordagem mais adequada às suas necessidades de avaliação de vulnerabilidades.

No exemplo, usaremos o modelo “Basic Network Scan” encontrado na categoria Vulnerabilities.

Figura 14 – Página de modelos de varredura

Personalização dos modelos de ‘scan’ do Nessus

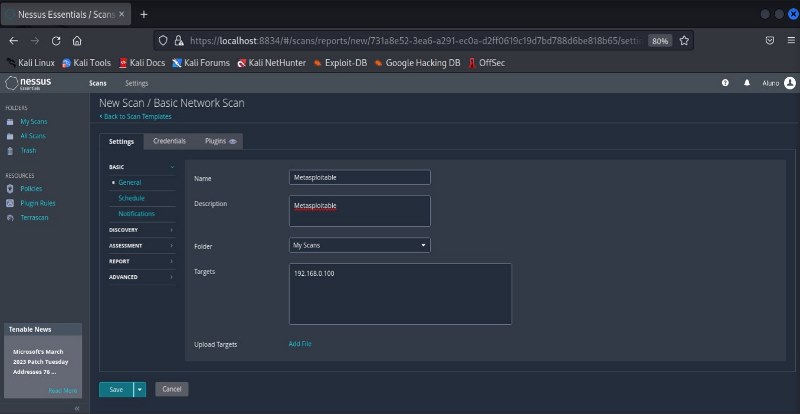

O profissional pode personalizar os modelos de ‘Scan’ do Nessus de acordo com sua preferência. Isso inclui a configuração de uma rotina de execução, notificações por e-mail e a seleção de plugins. Portanto, o Nessus oferece flexibilidade para adaptar as varreduras às necessidades específicas de segurança da organização.

Vamos utilizar o modelo de forma padrão, sem fazer alterações em sua configuração.

Bastando apenas inserir as informações solicitadas, em especifico o campo ‘Targets’ a qual deve conter o alvo da análise de vulnerabilidades. Com as configurações finalizadas basta clicar em ‘Save’.

Figura 15 – Página de configuração da varredura

Para iniciar o ‘Scan’, clique no botão ‘Launch’ destacado na imagem abaixo.

Figura 16 – Página inicial do Nessus com uma entrada de varredura.

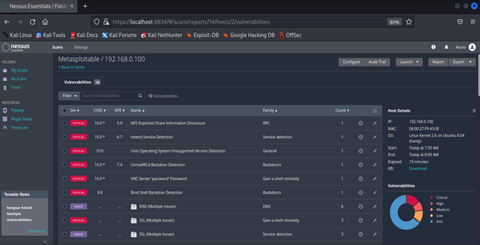

Com o processo completo basta navegar pelo resultado obtido da análise de vulnerabilidade, observe que não há necessidade de esperar com que a varredura esteja completa para navegar pelos resultados.

Observe que o Nessus informa a gravidade do item encontrado com base no CVSS (Common Vulnerability Scoring System) e VPR (Vulnerability Priority Rating) as classificando.

Figura 17 – Página de resultados da varredura do Nessus.

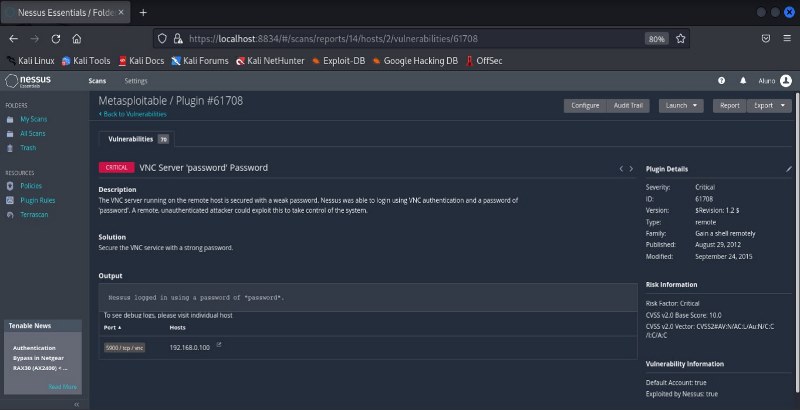

O Nessus fornece ainda uma descrição da vulnerabilidade, além de entregar soluções da vulnerabilidade, entre outras informações relevantes.

Figura 18 – Página de detalhes da vulnerabilidade encontrada.

13. Conclusão

Profissionais de segurança da informação, por sua vez, utilizam a análise de vulnerabilidades como parte integrante do processo de um pentest. Nesse contexto, a análise de vulnerabilidades proporciona informações adicionais sobre o alvo e sua infraestrutura. Além disso, é essencial destacar que a escolha da ferramenta adequada desempenha um papel crucial nesse processo.

Adicionalmente, essa prática ajuda na identificação de potenciais falhas de segurança que invasores podem explorar.

Adicionalmente, é importante destacar que o Nessus, com suas diversas funções, é uma ferramenta valiosa para auxiliar os profissionais a descobrir vulnerabilidades em seus ativos de TI.

No entanto, é fundamental ter em mente que Scanners de Vulnerabilidades podem apresentar falsos positivos. Assim, para assegurar a existência da vulnerabilidade e evitar confusões com falsos positivos, é necessário que o profissional realize um teste manual. Portanto, a validação manual é uma etapa crítica no processo de verificação de vulnerabilidades identificadas por ferramentas automatizadas.

Em outras palavras, os scanners de vulnerabilidade automatizam a busca por vulnerabilidades, economizando tempo e fornecendo resultados que permitem aos profissionais de segurança da informação mitigar, prevenir ou corrigir as vulnerabilidades. Além disso, essa automação torna o processo mais eficiente e eficaz, permitindo que as equipes de segurança concentrem seus esforços em áreas críticas.

É crucial destacar que a análise de vulnerabilidade representa apenas uma parte do processo abrangente de segurança da informação de uma organização.

14. Referências Bibliográficas

TENABLE. Tenable Products. Disponível em: https://www.tenable.com/products/nessus. Acesso em: 19 mar. 2023.

TENABLE. Documentation Nessus. Disponível em: https://docs.tenable.com/Nessus.htm. Acesso em: 19 mar. 2023.

Sobre o autor:

João Tsukahara: Pesquisador de forense digital e segurança da informação.