ACADEMIA DE FORENSE DIGITAL

IAGO BLAMBILA

AFD TECH

CONVERSÃO DE FORMATO DE IMAGENS FORENSES

RIO DE JANEIRO – RJ

2020

IAGO BLAMBILA

AFD TECH

CONVERSÃO DE FORMATO DE IMAGENS FORENSES

Registro acerca da realização de conversão de formato de imagens para fins de documentação e catalogação a serem implementados no acevo de conteúdo voltado a Segurança Cibernética e Forense Digital na Academia de Forense Digital

Orientador (a): Renan Cavalheiro

RIO DE JANEIRO – RJ

2020

RESUMO

OBJETIVO

Dissertar de maneira introdutória sobre um dos principais métodos de conversão de imagens obtidas através de uma aquisição forense. Utilizando o software FTK Imager para ilustrar a realização do processo de conversão de forma objetiva.

JUSTIFICATIVA

Gerar um acervo que sirva de referência para estudantes e profissionais na área de forense digital. Tendo como finalidade, a disseminação dos processos forenses, tem relação direta com o rumo da investigação, apresentando suas técnicas e metodologias.

AFD TECH: CONVERSÃO DE FORMATO DE IMAGENS FORENSES

Com a variedade de softwares existentes para a aquisição de dados e seus processamentos, facilmente o investigador poder ter necessidade de realizar suas análises em softwares distintos. Essa situação ocorre por exemplo, quando a imagem adquirida está no formato “EWF”, mais comumente reconhecido com “.E01” e é necessário realizar o processamento das evidencias em um software como o Qphotorec, que apesar de ser um dos maiores softwares no que diz respeito a datacarving, não realiza a leitura de imagens processadas, apenas de imagens em um formato não processado, o RAW.

Utilizando o software FTK imager, ilustraremos o processo de conversão entre os dois formatos.

Há outras ferramentas para que podem ser utilizadas para este processo. Utilizaremos o FTK imager por sua versatilidade no que diz respeita outras funções, incluindo está.

FTK IMAGER: PROCESSO DE CONVERSÃO

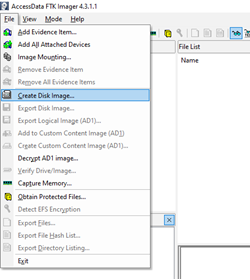

Utilizaremos como exemplo o arquivo “Computer1.E01”. Com o FTK imager aberto, selecione a opção: “File > Creat Disk Image…”

Figura 1 – FTK Imager – Arquivo – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

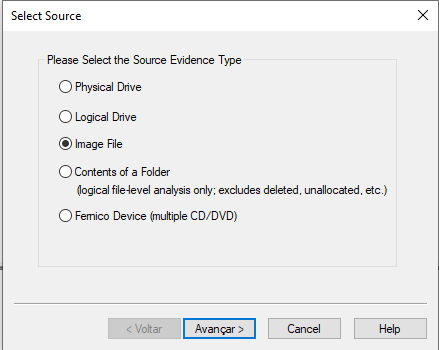

Selecione a opção: “Image File”

Figura 2 – FTK Imager – Image File – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

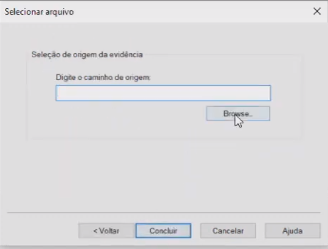

Selecione o diretório de origem da imagem a ser adicionada para a conversão.

Figura 3 – FTK Imager – Image Origem – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

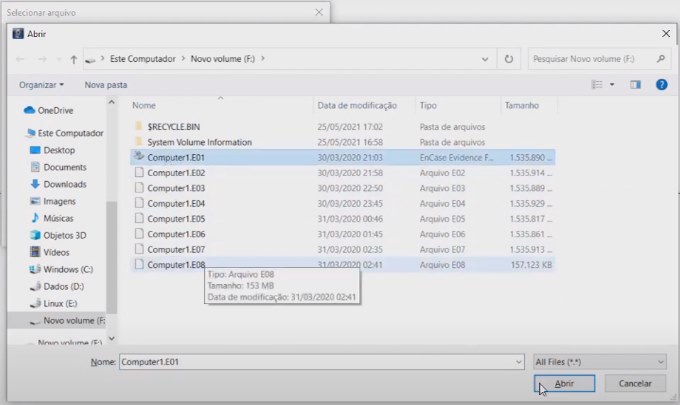

Selecionaremos o arquivo Computer1.E01.

Figura 4 – FTK Imager – Image Origem – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

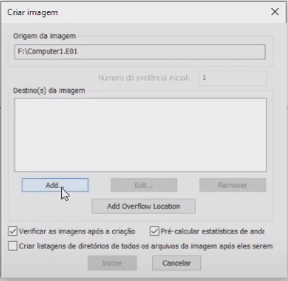

Ao clicar na opção “Add” nós somos apresentadas a outra janela com algumas opções de formatos de imagem:

Figura 5 – FTK Imager – Image Add – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

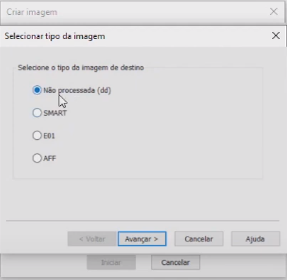

Figura 6 – FTK Imager – Image Format – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

A opção “não processada(dd)” refere-se ao formato RAW. Basta selecionar está opção e clicar em Avançar.

Observação: Raw, dd, 001 são algumas das nomenclaturas para referir-se ao formato RAW.

Apontaremos para a o diretório destino/saída da nova imagem.

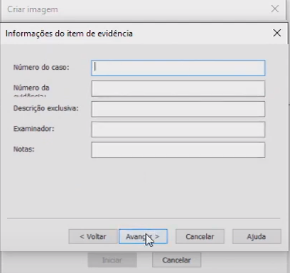

As informações sobre a evidência são opcionais. Neste exemplo, deixaremos em branco.

Figura 7 – FTK Imager – Image informations – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

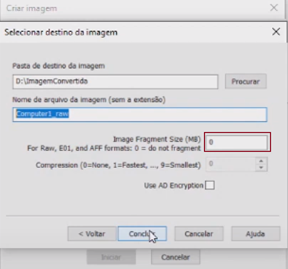

Como imagem de destino, escolhemos outro diretório e daremos o nome de “Computer1.raw”:

Figura 8 – FTK Imager – Image output – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

Atenção ao valor no campo “Image Fragment Size (MB)”. O campo deve conter o valor “0”. O arquivo RAW não deve ser segmentado.

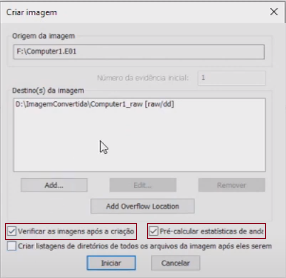

Após os preenchimentos, voltamos à tela de criação inicial, com o destino já selecionado.

Referente aos campos inferiores, apenas as opções “Verificar as imagens após a criação” e “Pré- calcular estatísticas de andamento” devem estar habilitadas. Respectivamente: a primeira irá manter o cálculo de hash, garantindo a verificação de integridade do arquivo de saída e origem, e a segunda opção fornecerá a estimativa de espera para conclusão.

Figura 9 – FTK Imager – Image finaloutput – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

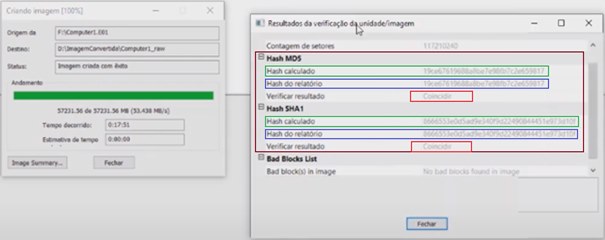

Após a finalização do projeto, observe que:

Figura 10 – FTK Imager – Image finaloutput – Imagens Forenses

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

Os hashs calculado (de origem) e o hash de relatório, do arquivo de saída ao final do processo, são iguais e, o próprio software faz a verificação apontando o resultado. Isso indica que o processo foi concluído com sucesso e a conversão de formato de imagem foi um sucesso.

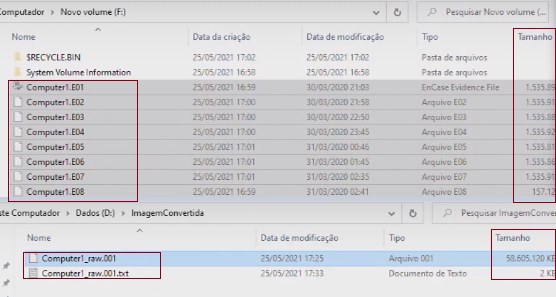

Observando os arquivos de saída, pode-se notar a diferença no tamanho ocupado em disco pelos dois arquivos:

Figura 11 – Observation File

Fonte: https://www.youtube.com/watch?v=fti6Z21ASgc

Como os arquivos iniciais são processados, cada segmentação em E01 possui um tamanho médio de 1,5 GB e mesmo somadas as partes, não resultam no tamanho total do arquivo RAW, que é de 58 GB. Isso porque o arquivo RAW não é processado e nem possui compressão.

Assim, resume-se o processo de conversão de imagens através do FTK imager. O processo inverso também pode ser realizado de maneira similar, apenas selecionando outras opções de formato de arquivo e compressão, desde que haja compatibilidade. Em outras palavras, arquivos de imagem gerados de aquisição física podem ser convertidos a outros formatos no qual sua aquisição, deu-se da mesma maneira. Arquivos de aquisição lógica não teriam sua conversão de modo efetivo neste cenário.

Sendo assim, com esta edição do AFD Tech, elucidamos de forma prática a conversão de imagens através do FTK imager.

CONCLUSÃO

O FTK Imager apresenta uma forma prática para a realização de conversão de formatos de imagens forenses, sendo um software que fornece subsídios que validam a integridade do arquivo convertido.

BIBLIOGRAFIA

GLOSSÁRIO

Relação de palavras ou expressões técnicas de uso restrito ou de sentido obscuro, utilizadas no texto, acompanhadas das respectivas definições.